- Одноразові коди у файлі або на папірці

- Додатки для двофакторної аутентифікації

- Як працюють програми-аутентифікатор

- Сумісність додатків для двофакторної аутентифікації і сервісів

- Кращі програми для двофакторної аутентифікації

- 1. Google Authenticator

- 2. Duo Mobile

- 3. Microsoft Authenticator

- 4. FreeOTP

- 5. Authy

- 6. «Яндекс.Ключ»

- «Залізні» аутентифікатор FIDO U2F: YubiKey і все-все-все

- Як працюють токени FIDO U2F

- Якими бувають U2F-пристрої

- Що ж вибрати: SMS, додаток або YubiKey?

За останні пару років ідея двофакторної аутентифікації, про яку так довго говорили гіки, сильно просунулася в маси. Однак до сих пір в більшості випадків мова йде про двофакторної аутентифікації за допомогою одноразових паролів, що приходять в SMS. А це, на жаль, не дуже-то надійний варіант. Ось що може піти не так:

- Пароль в SMS можна підглянути, якщо у вас включений показ повідомлень на екрані блокування.

- Навіть якщо показ повідомлень відключений, можна вийняти SIM-карту зі смартфона, встановити в інший смартфон і прийняти SMS з паролем.

- SMS з паролем може перехопити пробрався в смартфон троян.

- Також за допомогою різних махінацій (переконання, підкуп, змова і так далі) можна отримати нову SIM-карту з номером жертви в салоні стільникового зв'язку. Тоді SMS будуть приходити на цю карту, а телефон жертви просто не буде зв'язуватися з мережею.

- Нарешті, SMS з паролем може бути перехоплена через фундаментальну вразливість в протоколі SS7 , За яким ці SMS передаються.

Треба зауважити, що навіть самий трудомісткий і високотехнологічний з перерахованих методів перехоплення пароля в SMS - за допомогою злому протоколу SS7 - вже був використаний на практиці. Так що мова не про теоретичну можливість виникнення неприємностей, а про цілком практичної загрозу.

Загалом, паролі в SMS - це не дуже-то безпечно, а іноді навіть і дуже небезпечно. Тому є сенс потурбуватися про пошук альтернативних варіантів двоетапної аутентифікації, про що ми сьогодні і поговоримо.

Одноразові коди у файлі або на папірці

Найбільш проста заміна одноразовим паролів, що надсилається в SMS, - це ті ж самі одноразові паролі, але заготовлені заздалегідь. Це не найгірший варіант, особливо для тих сервісів, в яких вам треба авторізовиваться порівняно рідко. Власне, навіть для того ж «Фейсбуку» цей метод цілком може підійти, особливо в якості резервного способу входу.

Працює це дуже просто: за запитом сервіс генерує і показує на екрані десяток одноразових кодів, які в подальшому можуть бути використані для підтвердження входу в нього. Далі ви просто роздруковуєте або переписуєте ці коди на папір і кладете в сейф. Або, що ще простіше, зберігаєте в зашифрованих записах в менеджері паролів .

Загалом, не так важливо, чи будете ви зберігати ці коди на теплій лампової папері або в бездушному цифровому вигляді - важливо зберегти їх так, щоб вони а) не загубилися і б) не могли бути вкрадені.

Додатки для двофакторної аутентифікації

У одного разу згенерованого набору одноразових кодів є один недолік: рано чи пізно він закінчиться, і цілком може так статися, що ви залишитеся без коду в самий невідповідний момент. Тому є спосіб краще: можна генерувати одноразові коди на льоту за допомогою невеликого і, як правило, дуже простого додатка - аутентифікатора.

Як працюють програми-аутентифікатор

Працюють додатки для двофакторної аутентифікації дуже просто. Ось що доведеться зробити:

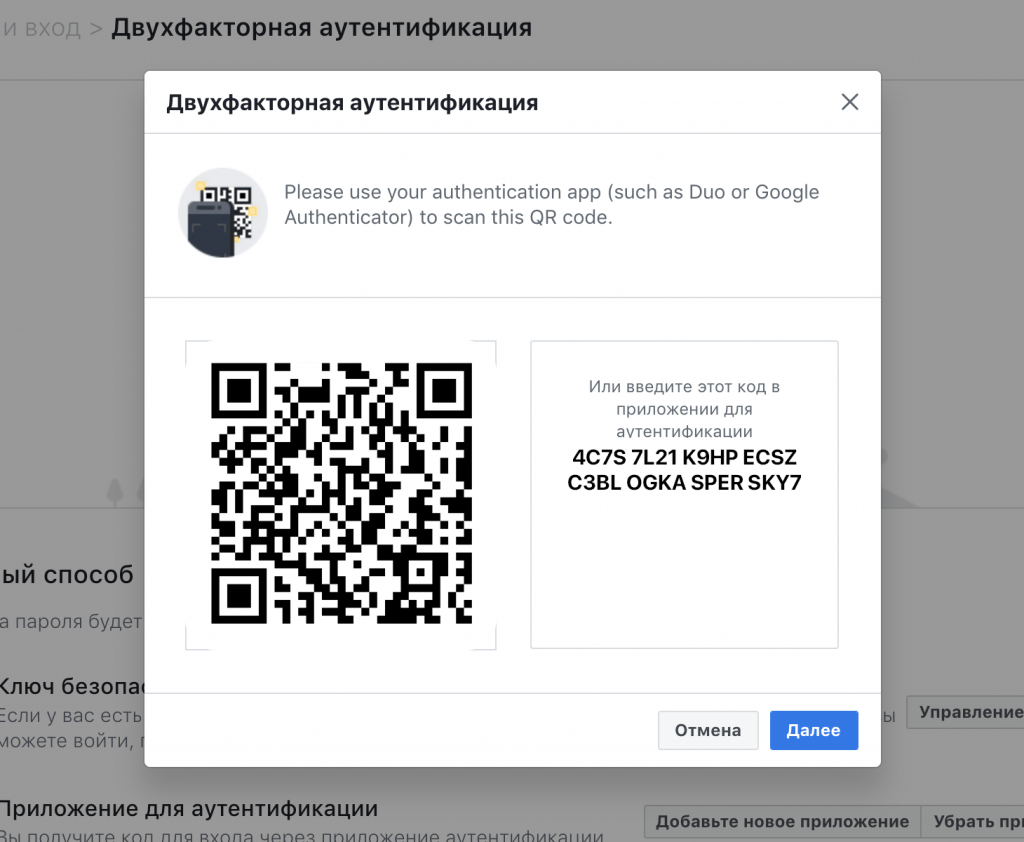

- встановлюєте на смартфон додаток для двофакторної аутентифікації;

- заходите в налаштування безпеки сервісу, який серед опцій для двофакторної аутентифікації пропонує використовувати такі додатки;

- вибираєте двухфакторную аутентифікацію за допомогою програми;

- сервіс покаже вам QR-код, який можна відсканувати прямо в 2FA-додатку;

- скануєте код додатком - і воно починає кожні 30 секунд створювати новий одноразовий код.

Коди створюються на основі ключа, який відомий тільки вам і сервера, а також поточного часу, округленого до 30 секунд. Оскільки обидві складові однакові і у вас, і у сервісу, коди генеруються синхронно. Цей алгоритм називається OATH TOTP (Time-based One-time Password), і в переважній більшості випадків використовується саме він.

Також існує альтернатива - алгоритм OATH HOTP (HMAC-based One-time Password). У ньому замість поточного часу використовується лічильник, що збільшується на 1 при кожному новому створеному коді. Але цей алгоритм рідко зустрічається в реальності, оскільки при його використанні набагато складніше забезпечити синхронне створення кодів на стороні сервісу та додатки. Простіше кажучи, є чималий ризик, що в один не дуже прекрасний момент лічильник зіб'ється і ваш одноразовий пароль не спрацює.

Так що можна вважати OATH TOTP де-факто індустріальним стандартом (хоча формально це навіть не стандарт, на чому творці цього алгоритму дуже наполягають в його описі ).

Сумісність додатків для двофакторної аутентифікації і сервісів

Переважна більшість додатків для двофакторної аутентифікації працює по одному і тому ж алгоритму, так що для всіх сервісів, які підтримують аутентифікатор, можна використовувати будь-який з них - яке вам більше подобається.

Як і в будь-якому добротному правилі, в цьому теж є певна кількість винятків. Деякі сервіси з якихось причин, веденим тільки їм одним, вважають за краще робити свої власні додатки для двофакторної аутентифікації, які працюють тільки з ними. Більш того, самі сервіси не працюють ні з якими іншими додатками, крім своїх власних.

Особливо це поширено серед великих видавців комп'ютерних ігор - наприклад, існують несумісні зі сторонніми сервісами додатки Blizzard Authenticator, Steam Mobile з вбудованим аутентифікатором Steam Guard, Wargaming Auth і так далі. Для цих сервісів доведеться ставити саме ці додатки.

Також по цьому дивному шляху пішла Adobe, яка розробила Adobe Authenticator, який працює тільки з акаунтами AdobeID. Але при цьому ви можете використовувати для захисту AdobeID і інші аутентифікатор, так що взагалі незрозуміло, заради чого було городити город.

Так чи інакше, більшість нормальних ІТ-компаній не обмежує користувачів у виборі 2FA-додатки. І навіть якщо з якихось міркувань їм хочеться контролювати цей процес і створити свій додаток, то найчастіше вони дозволяють захищати з його допомогою не тільки «свої» акаунти, але і облікові записи сторонніх сервісів.

Тому просто вибирайте додаток-аутентифікатор, яке вам більше подобається по набору додаткових функцій - воно буде працювати з більшістю сервісів, які взагалі підтримують 2FA-додатки.

Кращі програми для двофакторної аутентифікації

Вибір 2FA-додатків на подив великий: пошук за запитом «authenticator» в Google Play або Apple App Store видає не один десяток результатів. Ми не радимо встановлювати першу-ліпшу додаток - це може бути небезпечно, адже, по суті, ви збираєтеся довірити йому ключі від своїх акаунтів (воно не буде знати ваші паролі, звичайно, але ж 2FA ви додаєте саме тому, що паролі мають властивість витікати) . Загалом, варто вибирати з додатків, створених великими і шанованими розробниками.

Незважаючи на те що базова функція у всіх цих додатків одна і та ж - створення одноразових кодів по одному і тому ж алгоритму, деякі аутентифікатор володіють додатковими функціями або особливостями інтерфейсу, які можуть здатися вам зручними. Перерахуємо кілька найцікавіших варіантів.

1. Google Authenticator

Підтримувані платформи: Android , iOS

Як відзначають буквально всі публікації, Google Authenticator - це найпростіше у використанні з усіх існуючих додатків для двофакторної аутентифікації. У нього навіть налаштувань немає. Все, що можна зробити, - це додати новий токен (так називається генератор кодів для окремого аккаунта) або видалити один з наявних. А щоб скопіювати код в буфер обміну, досить торкнутися його пальцем на сенсорному екрані смартфона або планшета. Усе!

Однак у такої простоти є і недолік: якщо вам щось не подобається в інтерфейсі або хочеться від аутентифікатора чогось більшого - доведеться встановлювати інший додаток.

+ Дуже просто використовувати.

2. Duo Mobile

Підтримувані платформи: Android , iOS

Duo Mobile також вкрай простий у використанні, мінімалістичний і позбавлений додаткових налаштувань. У порівнянні з Google Authenticator у нього є одна перевага: за замовчуванням Duo Mobile приховує коди - щоб побачити код, треба натиснути на конкретний токен. Якщо ви, як і я, відчуваєте дискомфорт кожен раз, коли відкриваєте аутентифікатор і показуєте всім оточуючим купу кодів від всіх своїх акаунтів відразу, то вам ця особливість Duo Mobile напевно сподобається.

+ За замовчуванням приховує коди.

3. Microsoft Authenticator

Підтримувані платформи: Android , iOS

У Microsoft теж не стали ускладнювати і зробили свій аутентифікатор на вигляд дуже мінімалістичним. Але при цьому Microsoft Authenticator помітно функціональніша, ніж Google Authenticator. По-перше, хоч за замовчуванням всі коди показуються, але кожен з токенов можна окремо налаштувати так, щоб під час запуску програми код був прихований.

По-друге, Microsoft Authenticator спрощує вхід в акаунти Microsoft. У цьому випадку після введення пароля досить буде натиснути в додатку кнопку підтвердження входу - і все, можна навіть не вводити одноразовий код.

+ Можна налаштувати, щоб коди ховалися.

Додаткові можливості для входу в акаунти Microsoft.

4. FreeOTP

Підтримувані платформи: Android , iOS

Є чотири причини, за якими вам може сподобатися цей аутентифікатор, розроблений Red Hat. По-перше, це ваш вибір, якщо ви любите програмне забезпечення з відкритим кодом. По-друге, це найменше додаток з усіх розглянутих - версія для iOS займає всього 750 Кбайт. Для порівняння: мінімалістичний Google Authenticator займає майже 14 Мбайт, а додаток Authy, про який ми поговоримо нижче, - аж 44 Мбайта.

По-третє, за замовчуванням додаток приховує коди і показує їх тільки після торкання. Нарешті, по-четверте, FreeOTP дозволяє максимально гнучко конфігурувати токени вручну, якщо вам це навіщо-небудь потрібно. Зрозуміло, звичайний спосіб створення токена за допомогою сканування QR-коду теж підтримується.

+ За замовчуванням приховує коди.

+ Додаток займає всього 700 Кбайт.

+ Відкритий код.

+ Максимум налаштувань при створенні токена вручну.

5. Authy

Підтримувані платформи: Android , iOS , Windows , macOS , Chrome

Саме неймовірне з додатків для двофакторної аутентифікації, основною перевагою якого є те, що всі токени зберігаються в хмарі. Це дозволяє отримати доступ до токені з будь-якого з ваших пристроїв. Заодно це спрощує переїзд на нові пристрої - не доведеться заново активувати 2FA в кожному сервісі, можна продовжити користуватися існуючими токенами.

В хмарі токени зашифровані ключем, який створюється на основі заданого користувачем пароля, - тобто дані зберігаються безпечно, і вкрасти їх буде нелегко. Також можна встановити ПІН-код на вхід в додаток - або захистити його відбитком пальця, якщо ваш смартфон оснащений відповідним сканером.

Основний недолік Authy полягає в тому, що додаток з ходу вимагає завести аккаунт, прив'язаний до вашого телефонним номером, - без цього просто не вийде почати з ним працювати.

+ Токени зберігаються в хмарі, що дозволяє використовувати їх на всіх своїх пристроях.

+ З тієї ж причини дуже зручно переїжджати на новий пристрій.

+ Вхід в додаток захищений PIN-кодом або відбитком пальця.

+ На екрані показується код тільки для останнього використаного токена.

+ На відміну від інших програм, підтримує не тільки Android і iOS, але і Windows, macOS і Chrome.

- Потрібно зареєструватися в Authy, використовуючи номер телефону, - без цього програма не працює.

6. «Яндекс.Ключ»

Підтримувані платформи: Android , iOS

На мій погляд, за концепцією «Яндекс.Ключ» - це найвдаліший з існуючих додатків для двофакторної аутентифікації. З одного боку, воно не вимагає з ходу реєструватися - можна почати ним користуватися з тією ж легкістю, як і Google Authenticator. З іншого боку, в ньому є кілька додаткових можливостей, які відкриваються тим, хто не полінується зайти в налаштування.

По-перше, «Яндекс.Ключ» можна «замкнути» на PIN-код або відбиток пальця. По-друге, можна створити в хмарі «Яндекса» резервну копію токенов, захищену паролем (а ось на цьому етапі вже доведеться вказати номер телефону), і відновити її на будь-якому з використовуваних вами пристроїв. Точно так само можна буде перенести токени на новий пристрій, коли знадобиться переїжджати.

Виходить, що «Яндекс.Ключ» поєднує в собі простоту Google Authenticator і розширену функціональність Authy - в залежності від того, що ви віддаєте перевагу. Єдиний недолік програми - не цілком зручний для використання з великою кількістю токенов інтерфейс.

+ Мінімалізм на старті, розширена функціональність доступна через настройки.

+ Створення резервних копій токенів в хмарі для використання на декількох пристроях і переїзду на нові.

+ Вхід в додаток захищений PIN-кодом або відбитком пальця.

+ На екрані показується код тільки для останнього використаного токена.

+ Замінює постійний пароль до аккаунту «Яндекса».

- При великій кількості токенов не дуже зручно шукати потрібний.

«Залізні» аутентифікатор FIDO U2F: YubiKey і все-все-все

Якщо додаток, що генерує одноразові коди, здається вам занадто ефемерним способом захистити свої акаунти, і хочеться чогось більш постійного, надійного і матеріального - буквально замкнути аккаунт на ключ і покласти його в кишеню, - то у мене є для вас хороша новина: такий варіант також існує. Це апаратні токени стандарту U2F (Universal 2nd Factor), створеного FIDO Alliance.

Як працюють токени FIDO U2F

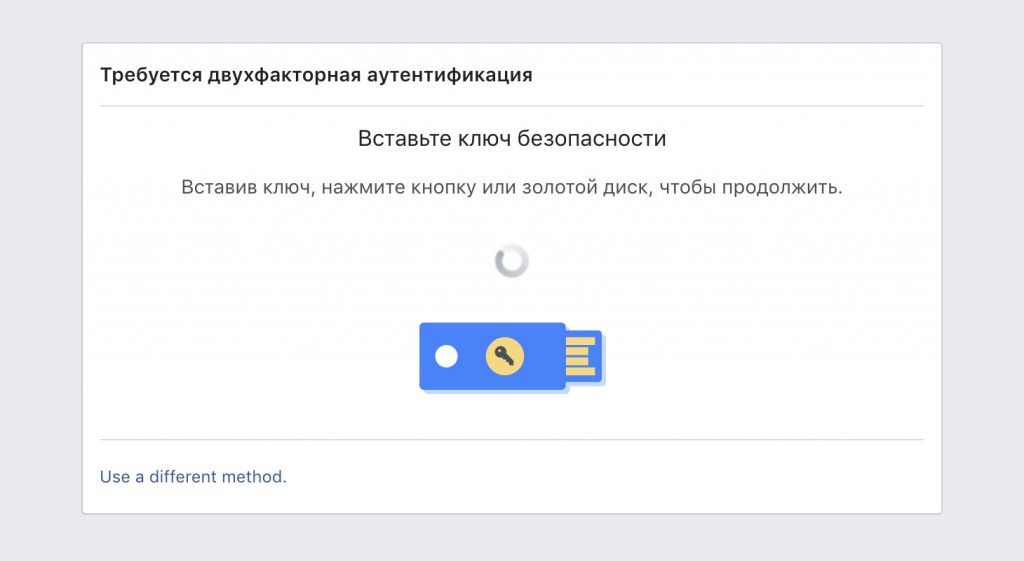

Апаратні U2F-токени дуже полюбилися фахівцям з безпеки - в першу чергу тому, що з точки зору користувача вони працюють дуже просто. Для початку роботи досить підключити U2F-токен до вашого пристрою і зареєструвати його в сумісному сервісі, причому робиться це буквально в пару кліків.

Згодом при необхідності підтвердити вхід в цей сервіс потрібно буде підключити U2F-токен до того пристрою, з якого ви входите, і натиснути на токені кнопку (в деяких пристроях - ввести PIN або прикласти палець до сканера). Все - ніяких складних налаштувань, введення довгих послідовностей випадкових символів і інших танців з бубном, які зазвичай все собі уявляють при згадці слова «криптографія».

Вставте ключ і натисніть кнопку - і це дійсно все

При цьому «під капотом» все влаштовано дуже розумно і криптографически надійно: при реєстрації токена на сервісі створюється пара криптографічних ключів - приватний і публічний. Публічний зберігається на сервері, а приватний зберігається в захищеному сховище Secure Element , Яке є серцем U2F-токена, - і цей ключ ніколи не залишає пристрій.

Приватний ключ використовується для того, щоб зашифрувати підтвердження входу, яке передається на сервер і може бути розшифровано за допомогою публічного ключа. Якщо хтось від вашого імені спробує передати підтвердження входу, зашифроване неправильним приватним ключем, то при розшифровці за допомогою відомого сервісу публічного ключа замість підтвердження вийде нісенітниця, і сервіс не пустить його в аккаунт.

Якими бувають U2F-пристрої

Найбільш відомий і поширений приклад U2F - це «ключі» YubiKey, які виробляє компанія Yubico. Власне, вона і стояла біля витоків цього стандарту, але вважала за краще зробити його відкритим, для чого і був створений FIDO Alliance. А оскільки стандарт відкритий, ви не обмежені у виборі: U2F-сумісні пристрої виробляють і продають різні компанії - в онлайн-магазинах можна знайти безліч різноманітних моделей.

YubiKey - ймовірно, найпопулярніші U2F-токени

Наприклад, Google недавно представила свій комплект апаратних аутентифікатор Google Titan Security Keys. Насправді це ключі виробництва Feitian Technologies (другий за популярністю виробник U2F-токенів після Yubico), для яких в Google написали власну прошивку.

Зрозуміло, все апаратні аутентифікатор, сумісні зі стандартом U2F, будуть з однаковим успіхом працювати з усіма сервісами, які також до цього стандарту сумісні. Однак у різних моделей є кілька важливих відмінностей, і найважливіше з них - це інтерфейси, якими обладнаний «ключ». Від цього безпосередньо залежить, з якими пристроями він зможе працювати:

USB - для підключення до комп'ютерів (Windows, Mac або Linux - неважливо, «ключі» працюють без установки будь-яких драйверів). Крім звичайного USB-A бувають «ключі» з USB-C.

NFC - необхідний для використання зі смартфонами і планшетами на Android.

Bluetooth - знадобиться на тих мобільних пристроях, в яких немає NFC. Наприклад, аутентифікатор з Bluetooth все ще потрібен власникам iPhone: незважаючи на те, що в iOS вже дозволили додаткам використовувати NFC (до 2018 року це було дозволено тільки Apple Pay), розробники більшості сумісних з U2F додатків ще не скористалися цією можливістю. У Bluetooth-аутентифікатор є пара мінусів: по-перше, їх потрібно заряджати, а по-друге, їх підключення займає набагато більше часу.

У базових моделях U2F-токенів зазвічай є только підтримка власне U2F - такий ключ обійдеться в $ 10-20. Є пристрої дорожче ($ 20-50), які заодно вміють працювати в якості смарт-карти, генерувати одноразові паролі (в тому числі OATH TOTP і HOTP), генерувати і зберігати ключі PGP-шифрування, можуть використовуватися для входу в Windows, macOS і Linux і так далі.

Що ж вибрати: SMS, додаток або YubiKey?

Універсальної відповіді на це питання не існує - для різних сервісів можна використовувати різні варіанти двофакторної аутентифікації в різних поєднаннях. Наприклад, найбільш важливі акаунти (скажімо, вашу основну пошту, до якої прив'язані інші облікові записи) варто захистити по максимуму - замкнути на «залізний» U2F-токен і заборонити будь-які інші опції 2FA. Так можна бути впевненим, що ніхто і ніколи не отримає доступ до аккаунту без цього токена.

Хороший варіант - прив'язати до аккаунту два «ключа», як це робиться з ключами від автомобіля: один завжди з собою, а інший лежить в надійному місці - на випадок, якщо перший загубиться. При цьому «ключі» можуть бути різного типу: скажімо, додаток-аутентифікатор на смартфоні в якості основного і U2F-токен або листочок з одноразовими паролями, що лежить в сейфі, в якості резервного засобу.

Так чи інакше, головна порада - по можливості уникати використання одноразових паролів в SMS . Правда, вийде це не завжди: наприклад, фінансові сервіси в силу своєї консервативності продовжують використовувати SMS і вкрай рідко дозволяють користуватися чим-небудь ще.

Що ж вибрати: SMS, додаток або YubiKey?