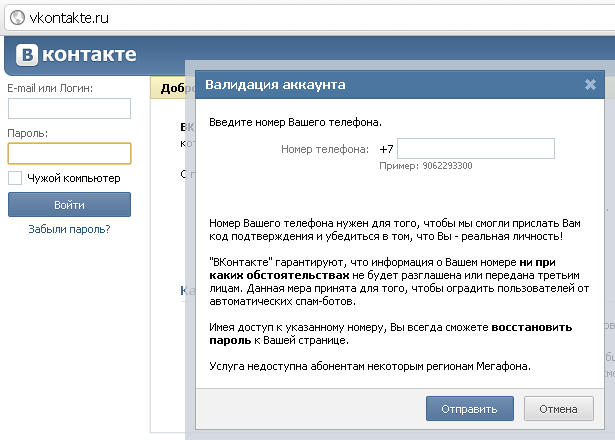

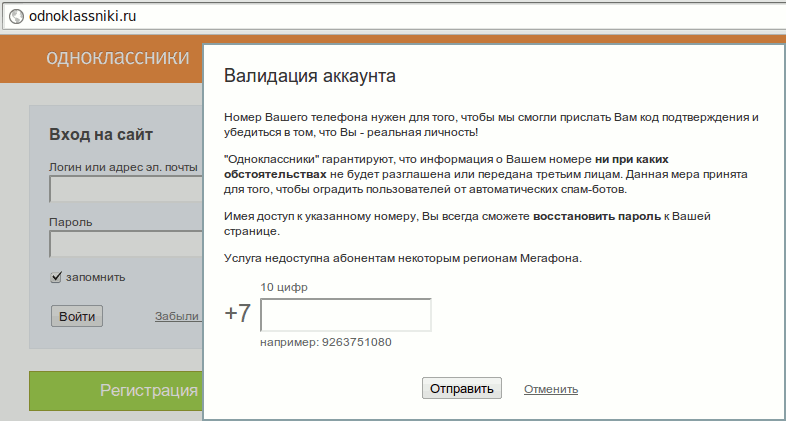

Черговий спосіб відбирання грошей у населення:

Дана картинка - результат роботи вірусу на комп'ютері.

Вірус охоплює як мінімум Вконтакте і Однокласників. Для однокласників знімок теж є, він трохи нижче.

1. Не вводьте ніяких даних в поля для введення

Незважаючи на те, що в адресному рядку браузера відображається правильну адресу сайту, ця сторінка знаходиться у зловмисників. Будь-яка введена інформація потрапить до них. У тому числі логіни, паролі та номери мобільних телефонів.

2. Ні в якому разі не відсилайте жодних смс.

Да да, не дивлячись на заяви, що вам прийде код доступу (див. Текст спливаючого вікна), навпаки, відправити СМС зажадають від вас. Чи треба говорити, що після відправки СМС доступ до системи все одно не з'явиться?

3. Відразу після лікування вірусу - змініть свій пароль

Дивись пункт перший. Ваш пароль вже знаходиться у зловмисників. Вони можуть його змінити і вимагати гроші за відновлення аккаунта.

До речі, дуже підла клієнт-серверна схема розлучення. При першому вході дуже складно визначити, що сайт підставний, і ви швидше за все спробуєте авторизуватися. Введений після цього телефон буде прив'язаний до вашого аккаунту. У базі шахраїв. А відправлена СМС обнулить ваш баланс.

Уважний користувач напружиться на фразі «Послуга недоступна абонентам деяких регіонах Мегафона». Вона дика і за формою, і за змістом.

Зовсім уважний користувач помітить, що вікно з «валідацією» з'являється при переході по будь-якому посиланню на сайт, чого бути не повинно.

Як працює вірус *

У винде сидить простенький модуль, який робить такі речі:

- Чи не дає запустити діалогове вікно для запуску програм (проте, це вікно можна викликати з диспетчера задач, меню Файл → Нове завдання (Виконати ...))

- Чи не дає запустити редактор реєстру

- Стежить за цілісністю своїх змін в реєстрі

- Змінює локальний Резолвер (файл system32 \ drivers \ etc \ hosts), підміняючи адреси однокласників і Вконтакте на сторонній IP і блокуючи оновлення антивіруса Касперського. Причому робить це з гумором: розставляє купу порожніх рядків і прогалин, щоб при відкритті файлу і побіжному перегляді не виявити змін.

- Стежить за цілісністю своїх змін у файлі hosts

Модифікацію вірусу, з якою розбирався я, на момент лікування не виявляється ні один з популярних антивірусів.

* Вірус постійно модифікується. Інформація про його роботі може виявитися застарілою, незважаючи на те, що ця замітка постійно доповнюється.

Що важливіше: процедура лікування - не змінилася. Вона стандартна.

Як лікувати

1. Завантажити свіжий Dr.Web CureIt! і просканувати їм систему. Там де є один вірус, можуть бути й інші. У будь-якому випадку гірше точно не буде.

2. Завантажити і запустити будь-який сторонній редактор реєстру (наприклад, RegWorks 1.3.3 ). У ньому треба подивитися значення ключа

HKLM / Software / Microsoft / Windows NT / CurrentVersion / Winlogon / Userinit

Зазвичай в цьому ключі лежить шлях до системного файлу userinit.exe (наприклад, C: \ WINDOWS \ system32 \ userinit.exe). У нашому випадку сюди записаний ще й шлях до вірусу, через кому. Запам'ятовуємо шлях і ім'я файлу, що виконується.

3. Убиваем вірусний процес. Щоб не помилитися можна скористатися утилітою ProcessExplorer, вона показує шляхи до файлів. Але можна і з диспетчера задач.

Після цього видаляємо вірусний файл і відновлюємо ключ реєстру.

4. Чистимо файл hosts з% windir% \ system32 \ drivers \ etc \. У ньому повинна залишитися єдиний запис:

127.0.0.1 localhost

Ще раз загострюю увагу: змінений вірусом, цей файл має досить велику кількість порожніх рядків і прогалин. Тобто, зовні (якщо відкрити через блокнот) може виглядати нормальним (якщо не звертати увагу на смуги прокрутки). Для надійності має сенс його взагалі видалити і створити новий з такою ж назвою.

Другий важливий момент: за замовчуванням в системі не відображаються приховані і системні файли, але hosts не є ні прихованим, ні системним. У деяких випадках вірус приховує справжній файл, а поруч створює ще один, видимий, але з російською літерою «о» в назві. При цьому вірус може блокувати відображення прихованих і системних файлів.

Виправлення файлу з російською літерою в імені ні до якого результату, природно, не приведе.

Для того, щоб гарантовано відкрити справжній hosts, необхідно виконати (System + R) команду:

notepad% windir% \ system32 \ drivers \ etc \ hosts

яку потрібно набрати від руки.

4 *

Також надійшла інформація, що вірус може замінити DNS в настройках мережі, не чіпаючи файл hosts.

Сенс - той же: підмінити офіційну адресу сайту на "лівий".

Строго рекомендується перевірити мережеві настройки і порівняти їх з провайдерськими.

Додаткова інформація: Де Windows зберігає IP-адреси .

5. Очищаємо локальний кеш DNS. Для цього набираємо в командному рядку:

ipconfig / flushdns

Запуск командного рядка:

Пуск → Виконати (або System + R), команда «cmd»

Справа в тому, що система кешируєт отримані з DNS адреси, для прискорення обробки запитів. Кешуються і записи з hosts. Тобто, незважаючи на те, що файл почищений, шкідливі записи можуть ще використовуватися якийсь час.

При нормальній роботі системи ці записи повинні будуть піти автоматично і досить швидко (~ 1-3 хв.), Але для надійності краще очистити кеш вручну.

Детальніше про очистку кешей мережевих адрес можна прочитати тут .

Перезавантажуватися немає необхідності, все має запрацювати відразу.

⚠ Якщо ви все зробили по інструкції, але нічого не допомогло - задайте своє питання в коментарях.

При цьому пам'ятайте: чим докладніше ви опишете прояви вірусу і свої дії по його лікуванню, тим більша ймовірність, що вам допоможуть.

Як не треба робити

Деякі персонажі в інтернеті радять видаляти всю папку etc. Робити це категорично не можна, незважаючи на те, що це і правда допомагає.

Справа в тому, що в etc знаходяться службові системні файли, до яких система періодично звертається. Після видалення папки кожне таке звернення буде завершуватися з помилкою. Відновлювати цю папку (як, наприклад,% TEMP%) система не вміє, відновлювати файли в ній - теж.

В результаті видалення всього каталогу etc може привести до непередбачуваних наслідків.

Приклад модифікованого файлу hosts

Для зручності я видалив зайві пробільні символи, розбив вміст на два блоки і прибрав однотипні записи з другого.

193.218.156.156 www.vkontakte.ru 193.218.156.156 www.vk.com 193.218.156.156 vkontakte.ru 193.218.156.156 vk.com 193.218.156.156 www.odnoklassniki.ru 193.218.156.156 odnoklassniki.ru 127.0.0.1 downloads.kaspersky-labs .com 127.0.0.1 downloads0.kaspersky-labs.com # ........ 127.0.0.1 downloads10.kaspersky-labs.com 127.0.0.1 dnl-geo.kaspersky-labs.com 127.0.0.1 dnl-00. geo.kaspersky.com # ........ 127.0.0.1 dnl-20.geo.kaspersky.com

Другий блок не дає оновлюватися антивірусу Касперського.

Перший блок перенаправляє будь-які запити до Однокласники і Вконтакте на ip-адреса 193.218.156.156. Це один з перших адрес, які використовували зловмисники. Він був заблокований за лічені дні, а в замітці залишений тільки для прикладу.

додатково

Провайдери (і хост-провайдери) зазвичай дорожать своєю репутацією і оперативно блокують шахраїв. Тому ip-адреси для перенаправлень змінюються дуже часто, і відслідковувати їх - безглуздо. Нехай цим займаються правоохоронні органи.

Чи треба говорити, що після відправки СМС доступ до системи все одно не з'явиться?