Підвищуємо безпеку і конфіденційність даних в комп'ютерах Mac і системі macOS

[Матеріал не закінчений і постійно оновлюється]

Підбірка порад щодо забезпечення безпеки сучасних комп'ютерів Mac від Apple на базі операційної системи macOS (раніше OS X) 10.12 "Sierra". А також кроки щодо підвищення конфіденційності в інтернеті.

Цей гід призначений для досвідчених користувачів, що бажають слідувати корпоративним стандартам безпеки. Але цей посібник підходить і для початківців користувачів зацікавлених у поліпшенні їх конфіденційності і безпеки при роботі на Mac.

Система буде безпечна настільки, наскільки її адміністратори здатні це зробити. І це не якась єдина техноголія, програмне забезпечення або особлива техніка, яка гарантує чудову безпеку комп'ютера. Сучасний комп'ютер і операційна система дуже складні і вимагають численних послідовних кроків для значного поліпшення безпеки та конфіденційності.

Автор не несе відповідальності якщо якийсь з пунктів призведе до виходу з ладу вашого Mac.

Прим. перекладача: але якщо у вас виникли проблеми з вашим комп'ютером, то ми зможемо допомогти :-)

Якщо у вас є зауваження або поліпшення одного з пунктів керівництва, то напишіть про це в коментарі.

зміст

- Основні рекомендації

- Установка пароля прошивки

- Підготовка та установка macOS

- Перший запуск

- Адміністратор і базовий акаунти користувача

- Повне шифрування диска

- Брєндмауери (Firewall)

- Брєндмауери на рівні додатків

- Брендмауер для тертого особи

- Фільтрація пакетів на рівні ядра

- служби

- Поради по Spotlight

- Homebrew (менеджер відсутніх пакетів для macOS)

- DNS

- hosts-файл

- Dnsmasq

- тест перевірки DNSSEC

- DNSCrypt

- Captive portal

- сертифікація ключів

- OpenSSL

- Curl

- Web

- Privoxy

- браузер

- Google Chrome

- Firefox

- Safari

- Браузери і конфіденційність

- Модулі

- PGP / GPG

- OTR

- Tor

- VPN

- Віруси і шкідливі програми

- Система захисту цілісності

- Gatekeeper і XProtect

- паролі

- Резервні копії

- WI-FI

- SSH

- фізичний доступ

- моніторинг системи

- OpenBSM аудит

- DTrace

- виконання

- Мережа

- Білі бінарні списки

- Різне

- Взаємозалежне програмне забезпечення

- додаткові ресурси

Основні рекомендації

- Визначте джерело загроз

- Що намагаєтеся захистити і від кого? Ваш ворог іменується з трьох букв (Якщо так, то можете розглянути використання OpenBSD ), Є стороннім мережевим спостерігачем або представляє постійну загрозу для вас?

- вивчайте, Розпізнавайте загрози , А також зменшуйте кількість вразливих місць для них.

- Завдяки новим поновлення

- Завдяки новим оновлення для операційної системи і програмного забезпечення

- Оновлення macOS можуть бути встановлені через додаток AppStore. Можна встановити оновлення через командний рядок - введіть команду softwareupdate. В обох випадках створювати аккаунт не потрібно.

- Підпишіться на розсилку новин від програмного забезпечення, яке часто використовуєте. наприклад, Apple security-announce .

- Зашифруйте конфіденційний дані

- У доповненню до загального шифрування даних на диску, створіть один або кілька зашифрованих контейнерів для зберігання ключів, паролів, документів і інших даних. Це дозволить знизити збиток в разі компрометації даних або їх витоку.

- Періодично робіть резервні копії системи

- Не забувайте створювати резервні копії даних і будьте готові відновити систему після компрометації даних.

- Завжди шифруйте резервні копії перед копіюванням їх на носій або хмарний сервіс.

- Перевіряйте працездатність резервних копій. Наприклад, через доступ до деяких файлів.

- Не заводьте сумнівні програми

- Зрештою, безпека системи може бути знижена його адміністратором.

- Встановлюйте нове і незнайоме програмне забезпечення з обережністю. Це відноситься також до безкоштовних і "open-source" програмами.

прошивка

Установка пароля прошивки (пароль EFI) запобігає завантаженню вашого Mac з будь-якого іншого пристрою крім завантажувального диска. Він також може бути необхідний при кожному запуску.

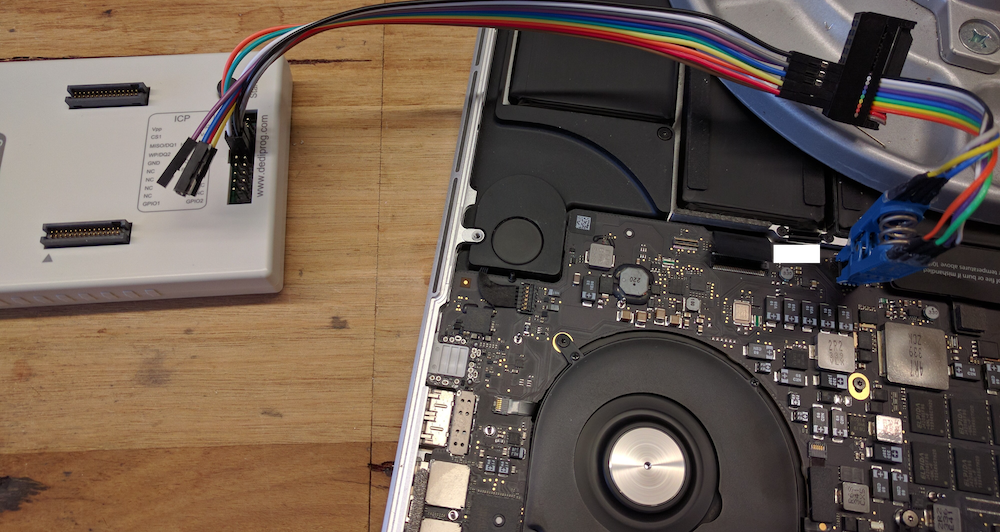

Цей пороль буде корисний якщо ваш комп'ютер втрачений або вкрадений і для захисту проти безпосереднього доступу до пам'яті (DIrect Memory Access), який може прочитати ваш пароль FileVault і ввести зміни в ядро модулів, таких як pcileech . Єдиний спосіб скинути пароль прошивки через Apple Store або за допомогою SPI-програматора, таких як Bus Pirate або інший IC-флеш програматор.

- Запустіть комп'ютер утримуючи Command + R для входу в режим відновлення ( Recovery Mode )

- Коли з'явиться вікно відновлення, вибираємо Firmware Password Utility з меню Utilities.

- У вікні Firmware Utility вибираємо пункт Turn On Firmware Password.

- Вводимо пароль. Потім вводимо пароль повторно, підтверджуючи його.

- Вибираємо Set Password.

- Вибираємо Quit Firmware Utility, щоб закрити Firmware Password Utility.

- Переходимо в меню Apple і вибираємо Restart or Shutdown.

Пароль прошивки активується при наступному запуску. Для підтвердження пароля, утримуйте Alt під час запуску - вам буде запропоновано ввести пароль.

Управляти паролем прошивки можна через утиліту firmwarepasswd з завантаженої операційної системи. Наприклад, для запиту прошивки при спробі завантажитися з іншого пристрою:

$ Sudo firmwarepasswd -setpasswd -setmode command

Введіть пароль і перезапустіть Mac.

Використання Dediprog SF600 для видалення пароля прошивки. Дивись HT204455 , LongSoft / UEFITool і chipsec / chipsec для додаткової інформації.

Є кілька способів встановити систему macOS.

Найпростіший спосіб запустити MacBook в режимі відновлення ( Recovery Mode ). Для цього необхідно після включення комп'ютера утримувати кнопки Command + R. Образ системи може бути завантажений і використаний безпосередньо від Apple. Однак даний метод відкриває доступ до серійного номеру та іншої ідентифікаційної інформацію переданої по мережі у вигляді звичаю тексту, яку може бути небажано відкривати з міркувань безпеки.

Альтернативний варіант установки macOS це предваріетльное скачування системи з App Store або іншого джерела і створення образу інсталіруемой системи.

Перевірка цілісності установки

Додаток для установки macOS має кодову підпис, яка повинна бути підтверджена, щоб переконатися в достовірності копії. Для цього можна використовувати команди pkgutil --check-signature або codesign -dvv.

Нижче представлені два приклади перевірки кодової підписи і цілісності установчого пакета macOS:

$ Pkgutil --check-signature / Applications / Install \ macOS \ Sierra.app Package "Install macOS Sierra.app": Status: signed by a certificate trusted by Mac OS X Certificate Chain: 1. Apple Mac OS Application Signing SHA1 fingerprint: B9 3B DA AA F1 A8 84 6B 34 BA 32 33 26 35 CB 2B 84 85 3D A8 ------------------------------ ----------------------------------------------- 2. Apple Worldwide Developer Relations Certification Authority SHA1 fingerprint: FF 67 97 79 3A 3C D7 98 DC 5B 2A BE F5 6F 73 ED C9 F8 3A 64 ---------------------- -------------------------------------------------- ----- 3. Apple Root CA SHA1 fingerprint: 61 1E 5B 66 2C 59 3A 08 FF 58 D1 4A E2 24 52 D1 98 DF 6C 60

Також можна використовувати команду codesign для перевірки кодової підпису програми:

$ Codesign -dvv / Applications / Install \ macOS \ Sierra.app Executable = / Applications / Install macOS Sierra.app/Contents/MacOS/InstallAssistant Identifier = com.apple.InstallAssistant.Sierra Format = app bundle with Mach-O thin (x86_64 ) CodeDirectory v = 20200 size = 297 flags = 0x200 (kill) hashes = 5 + 5 location = embedded Signature size = 4167 Authority = Apple Mac OS Application Signing Authority = Apple Worldwide Developer Relations Certification Authority Authority = Apple Root CA Info.plist entries = 30 TeamIdentifier = K36BKF7T3D Sealed Resources version = 2 rules = 7 files = 137 Internal requirements count = 1 size = 124

джерело macOS-Security-and-Privacy-Guide переведений співробітниками macMachine