- Хто пасеться на лузі?

- Вже скільки разів твердили світу?

- Латка на латочку

- Латка на латку для заплатки

- На уколи ставай!

- А далі?

У цій статті я постарався скомпілювати найбільш поширені загрози безпеки мереж, побудованих на основі рішень Microsoft, і описати методи захисту від пов'язаних атак.

Володимир Тигрів

Існує безліч інструкцій і рекомендацій щодо захисту мереж. Але найчастіше їм бракує однієї дрібниці: прив'язки до реальних загроз. У цій статті я постарався скомпілювати найбільш поширені загрози безпеки мереж, побудованих на основі рішень Microsoft, і описати методи захисту від пов'язаних атак. Число п'ять було вибрано за допомогою сертифікованого ФСБ генератора випадкових чисел.

Хто пасеться на лузі?

Мережевий периметр - основа безпечної інформаційної системи, тому що фільтрація трафіку є базовим захисним механізмом. Не дивлячись на те, що ця технологія розвивається з 1988 року, основна проблема, пов'язана з фільтрацією трафіку, була і залишається незмінною з часів DEC'овскіх пакетних фільтрів.

Давайте спробуємо вгадати, в чому вона полягає. Складнощі з обробкою IP-фрагментації? Збір і контроль TCP-сесій? Обробка протоколів прикладного рівня? Складнощі роботи з зашифрованим трафіком? ... Ні, ні і ще раз ні!

Головна проблема міжмережевих екранів полягає в неадекватній реалізації політики фільтрації трафіку. Найчастіше на периметрі мережі можна зустріти мережеві служби, про які не підозрюють ІТ-та ІБ- фахівці, і демонстрація їх наявності волає багатогодинні розборки на тему « Де ця ..? (C) ».

Що це у нас там стирчить на порту 23523? Служба Remote Desktop або Radmin, «прокинути» адміністратором для «підкручення» контролера домену в разі «падіння» VPN? «Забутий» розробником SQL-сервер з порожнім паролем SA? «Недозакритий» 1026/445 / UDP, через який в мережу проповзе «спеціально навчений» варіант Kido ?

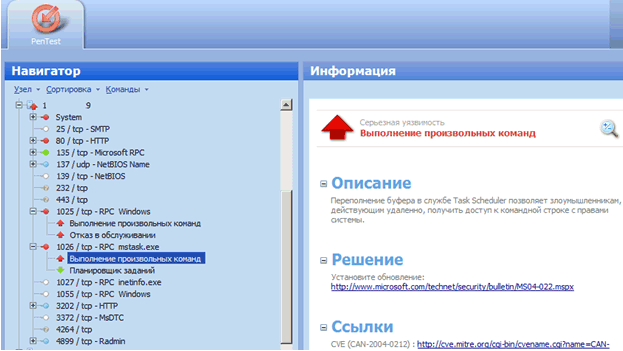

Малюнок 1 Ось які жарти зустрічаються на периметрі мережі

Здається нереальним? Доля «школоти»? Помиляєтеся! Ці приклади взяті з реального життя і були виявлені автором в 2009 році в великих і серйозних корпоративних мережах.

Захистом від подібних проблем є постійний моніторинг правил міжмережевого екранування. Можна, звичайно, намагатися вручну аналізувати сотні правил в ACL, але набагато більш адекватну картину можна отримати за допомогою мережевих сканерів.

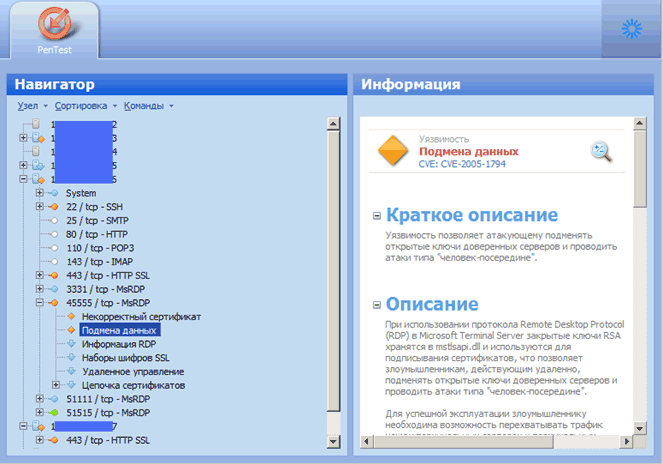

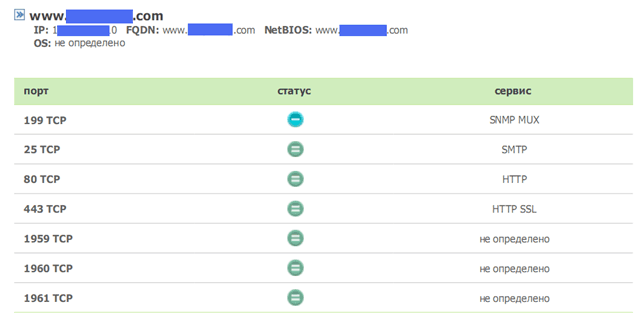

Малюнок 2 Сканування портів, визначення ПО - не так вже й багато. Але для злому вистачить

Мережеві сканери дозволяють швидко визначити реально доступні з Інтернету мережеві служби, їх версії, а іноді і уразливості. Більш того, більшість сучасних програм подібного класу підтримують функцію диференціальних звітів, тобто можуть формувати картину змін в мережі. Наприклад, знову відкриті мережеві служби, зміни в версіях і конфігураціях, і .т.д.Прічем ця інформація може просто приходити на пошту в ситуаціях, коли щось змінюється.

Малюнок 3 Адміністратор «закрив» порт 199. І правильно зробив.

Сьогодні існує величезна кількість разнообразнеих мережевих сканерів, від безкоштовних до зовсім навпаки. Різноманітність приголомшує: Nmap (В п'ятій версії з'явився diff!), Nessus (Доведеться попрацювати руками), MaxPatrol Pentest (скріншоти зняті з нього), EEYE Retina (ностальгія, мій перший сканер) і багато інших .

Вже скільки разів твердили світу?

Намітилася тенденція широко використовувати віддалений доступ до корпоративних ресурсів через протоколи HTTP / HTTPS крім зручності породжує і ряд проблем з безпекою. Перш за все, підвищуються вимоги до пральний політиці. У зручним і приємним технології Single-Sing-On є і зворотна сторона: як тільки внутрішні служби стають доступними зовні, підбір пароля до внутрішньої облікової записи перетворюється в тривіальну завдання.

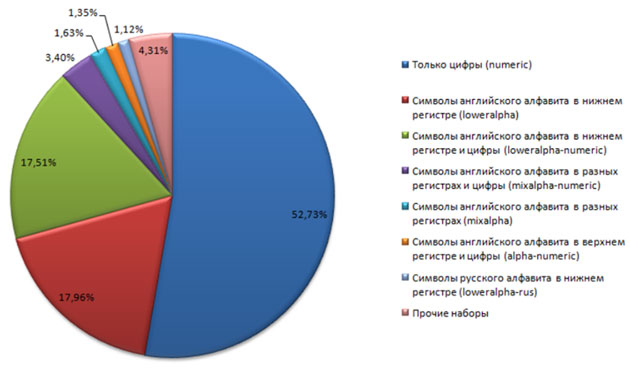

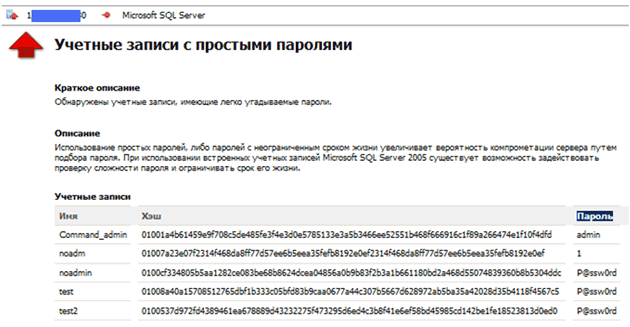

Чи вважаєте, що пароль P @ ssw0rd зустрічається тільки на курсах Microsoft, а 12345678 або порожній пароль у «Domain Admin» - це просто нонсенс? Зовсім ні. Дозвольте привести дослідження , В якому, крім інших, зустрічається один цікавий факт: адміністратори використовують менш стійкі паролі, ніж користувачі.

Малюнок 4. Ось такі вони, корпоративні паролі

І що ми маємо в результаті? Підібраний за п'ять хвилин за допомогою Hydra пароль P @ ssw0rd сервісної облікового запису sqlserver, на яку не поширюються правила зміни пароля, але у якої є доступ до SharePoint, Outlook Web Access і ... VPN. Думаєте, цього недостатньо, щоб порезвится у внутрішній мережі? Більш ніж! Особливо, якщо подумати про те, для чого може використовуватися обліковий запис sqlserver :).

Малюнок 5 Підбір паролів по хеш в SQL Server. Швидко і ефективно

Що робити? Відповіді прості, але їх багато:

- Введіть сувору політику паролів і навчіть користувачів як їм жити з цим.

- Контролюйте дотримання політик за допомогою автоматизованих сканерів, таких як l0phtcrack , SAMInside , MaxPatrol . Багато з них мають можливість підбирати паролі по хеш, що дозволяє часто проводити перевірку.

- Відмовтеся від принципу «все і всім». Обмежуйте коло користувачів, які мають доступ до Sharepoint, OWA , VPN з Інтернету. Робити це можна і шляхом настройки служб, і обмежуючи доступ до ISA / Forefront .

- Якщо генеральний директор і бухгалтер не в змозі ввести свій пароль, купіть їм смарткарт або USB-token . Запевняю, що для своєї зручності вони будуть готові витратити тисячу рублів.

Латка на латочку

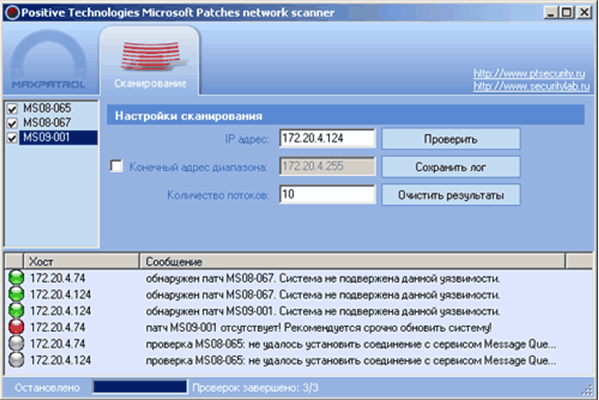

Хто в 21-м столітті ставить патчі? Правильно. Чи не хто, а що. Патчі для Windows ставить WSUS. А нормальні адміністратори попивають чай / кава / пиво і займаються більш важливими справами. Але що робити, якщо патчі раптом не встали? Так не буває, скажете ви? А звідки тоді масові епідемії Kido та іншого шкідливого неподобства? Мабуть, недоробки на місцях.

Отже, крім установки оновлень потрібен своєчасний контроль того, що вони дійсно були встановлені. І допомогти в цьому нам може величезна кількість програм, наприклад безкоштовний MBSA . Але у нього є один істотний недолік: він не дозволяє перевіряти комп'ютери, на яких ви не є адміністратором. Звідки вони беруться? Це ті комп'ютери, які були виключені з домену, або де не в міру завзяті користувачі викинули «Domain Admins» з групи адміністраторів.

Для вирішення цієї проблеми можуть використовуватися сканери, що працюють в режимі PenTest. З їх допомогою можна перевіряти відсутність патчів навіть з мінімальними привілеями. Перераховувати подібні продукти знову не буду (вище вже писав), зверну увагу на безкоштовні утиліти Positive Technlogies , Дуже швидкі і дуже корисні програмки.

Малюнок 6 Хто не поставив патчі?

Латка на латку для заплатки

Припустимо, з оновленнями Windows все нормально, і Kido не пройде. І все, можна спати спокійно? На жаль немає. Спробуйте зайти за посиланням http://www.surfpatrol.ru . З'явилися «червоненькі» рядки? Що там? Adobe Reader, Flash, Java? Невже їх теж потрібно патчить ?!

Потрібно! Більш того, саме це програмне забезпечення зараз найбільш активно використовується хакерами, які намагаються. Дійшло до того, що F-Secure пропонує взагалі відмовитися від Adobe Reader . Може бути і перебір, але у мене в мережі все давно вже сидять на FoxIt.

Малюнок 7 Вчора оновлювався через WSUS :(

На жаль, не дивлячись на всі обіцянки, Microsoft WSUS до сих пір не підтримує установку оновлень для сторонніх продуктів, тому і оновлювати весь цей зоопарк доведеться за допомогою сторонніх продуктів, наприклад Shavlik .

На уколи ставай!

Припустимо, вчора ви опублікували в Інтернеті новий корпоративний портал / сервер білінгу / домашню сторінку. Чи безпечна вона? Патчі поставлені, фаєрвол налаштований?

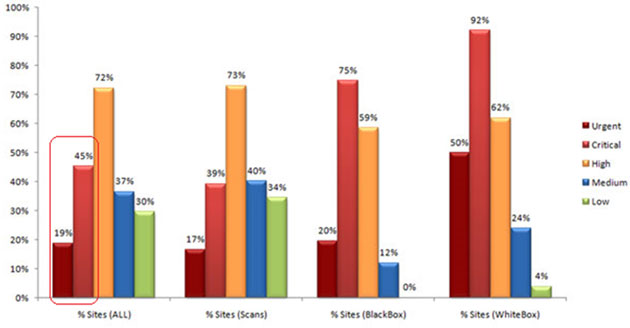

А що ви думаєте на предмет вразливостей Web-додатків? Таких, як SQL Injection / Cross-Site Scripting та інші?

Нещодавно на очі попадався цікавий документ , Автори якого стверджують, що більше ніж в половині всіх Web-сайтів можна знайти підходящі для «злому» дірки.

Малюнок 8 Ось така невтішна статистика

Тобто будь-який школяр з Антічата , Що володіє унікальними знаннями заклинання 1 'OR' 1 '=' 1, при належному бажанні і старанності може навести хаос в Інтернеті. Що іноді і трапляється, коли через SQL Injection зламується по 130 000 сайтів за раз.

Щоб убезпечити себе від подібних напастей, необхідно шукати і закривати уразливості в Web-додатках. Шукати їх можна за допомогою спеціалізованих сканерів, таких як Acunetix, MaxPatrol, HP WebInspect і інші.

Із закриттям справа йде складніше. Адже не завжди є можливість виправити вихідний код програми, де виявлена помилка. Тут нам на допомогу приходять спеціалізовані варіанти фаєрволів, так звані Web Application Firewall. Це спеціалізовані системи, які дозволяють шляхом глибокого аналізу протоколу HTTP виявляти і блокувати атаки, пов'язані з Web-додатками.

Для ознайомлення з цією темою можу порекомендувати презентацію Дмитра Евтеева, а в якості практичного посібника - « How IAG 2007 Can Mitigate Against SQL Injection Attacks ».

А далі?

А далі ще неоране поле різних цікавих проблем і завдань, про які я можу розповісти в наступних статтях. Якщо це буде цікаво шановним читачам!

З новим роком!

Вже скільки разів твердили світу?

А далі?

Хто пасеться на лузі?

Складнощі з обробкою IP-фрагментації?

Збір і контроль TCP-сесій?

Обробка протоколів прикладного рівня?

Складнощі роботи з зашифрованим трафіком?

Що це у нас там стирчить на порту 23523?

Служба Remote Desktop або Radmin, «прокинути» адміністратором для «підкручення» контролера домену в разі «падіння» VPN?