Мета цієї статті - розповісти керівникам компаній, що представляє собою «інформаційна безпека», навіщо і як саме слід захищати комп'ютери в ваших компаніях.

Марчук Валерій

Microsoft MVP Enterprise Security

Вступ

Злом, кібервійни, хакери, віруси, черв'яки, троянські коні і ще багато страшних слів ... Ми всі їх чуємо мало не щодня від наших колег / друзів, читаємо про них на новинних сайтах, дивимося репортажі по телебаченню. Для вирішення проблем з комп'ютерами ми кличемо людини, іменованого «компьютерщиком», який за скромні гроші може встановити «суперзахист» (як правило, це звичайний антивірус) або перевстановити операційну систему, якщо зовсім «нічого не допомагає». Така сувора дійсність багатьох представників малого бізнесу.

Мета цієї статті - розповісти керівникам компаній, що представляє собою «інформаційна безпека», навіщо і як саме слід захищати комп'ютери в ваших компаніях.

Що таке «Інформаційна безпека»?

Інформаційна безпека - це стан інформаційних систем, отримане внаслідок виконаних робіт, спрямованих на забезпечення безпеки вашого бізнесу. Цей стан триває до того моменту, поки ваші системи не будуть скомпрометовані.

Слід розуміти, що не існує такого поняття, як «абсолютна безпека», так як будь-які засоби захисту можна обійти той чи інший спосіб.

Навіщо потрібна безпека?

Перш ніж що-небудь захищати, необхідно розуміти, що саме ми будемо захищати і від чого. Якщо у вашій компанії є кілька комп'ютерів, які використовуються виключно для читання анекдотів, перегляду погоди на тиждень і гри в косинку, тоді вам безпеку абсолютно не потрібна. Оскільки непрацездатність або злом ваших систем ніяким чином не вплине на ведення вашого бізнесу. Ви можете час від часу запрошувати все того-ж «комп'ютерника» для встановлення безкоштовного антивіруса або переустановлення операційної системи.

Але якщо ваші співробітники використовують комп'ютери для доступу до платіжних online системам / системам управління банківським рахунком, зберігання бази ваших клієнтів та іншої цінної інформації, зловмисник може потенційно викрасти важливі дані і скористатися ними в особистих цілях або знищити їх. В цьому випадку, для вас буде вигідніше витратити певні кошти на забезпечення безпеки, щоб максимально захиститися від зловмисника і не дати йому можливість отримати контроль над вашими рахунками і поцупити у вас гроші / інформацію.

Загрози для бізнесу

Перш ніж розповідати про різні погрози для гіпотетичної компанії я попрошу читача уявити собі, що може статися, якщо зловмисник отримає повний доступ до всіх комп'ютерів у вашій компанії і зможе непомітно для вас виконувати ті ж дії з даними, які зберігаються на цих комп'ютерах, що і звичайні співробітники. Якщо вам стало страшно, тоді читаємо далі.

згідно дослідженням компанії Perimetrix , Що спеціалізується на розслідуваннях інцидентів безпеки, найнебезпечнішими погрозами ІБ в 2009 році були:

- витік даних

- халатність службовців

- віруси

- хакери

- крадіжка обладнання

- спам

- Апаратні та програмні збої

- саботаж

Правильним рішенням по боротьбі з інцидентами безпеки є їх запобігання. Для того, щоб мати можливість запобігти потенційним витоку даних, захиститься від вірусів і хакерів необхідно розуміти, звідки виходять погрози і що вони з себе представляють.

джерела загроз

Умовно всі джерела загроз можна розділити на наступні типи: атаки загальної спрямованості і цілеспрямовані атаки.

Атаки загальної спрямованості

Якщо ваші комп'ютери підключені до мережі Інтернет, вони постійно піддаються різним автоматизованим атакам. Мета цих атак - отримати максимальний доступ до комп'ютерів компанії, знайти на них потенційно важливі дані (паролі до різних сервісів в Інтернет, соціальним мережам, банківських рахунків тощо.) І підключити комп'ютери до своєї бот-мережі. Бот-мережа - це мережа, що складається із заражених комп'ютерів, контрольованих зловмисниками. Заражені системи можуть використовуватися для проведення атак на інші компанії, розсилки спаму і іншого.

Цьому типу атак піддаються абсолютно всі користувачі мережі Інтернет. Для захисту від цього типу атак в більшості випадків допомагають загальні рекомендації, описані нижче в цій статті.

Джерелом витоків цінної інформації можуть стати також викрадені ноутбуки, телефони, накопичувачі інформації, документи та інше.

Список основних загроз ІБ, яким щодня може піддаватися компанія:

- шкідливе ПО

Це найпоширеніша загроза. Шкідливі програми проникають на комп'ютери компанії, використовуючи існуючі прогалини безпеки в програмному забезпеченні або використовуючи недостатню поінформованість співробітників компанії, які встановлюють шкідливе ПО самостійно.

Основні джерела іншим шкідливим на комп'ютери: - Web сайти

Багато користувачів вважають, що шкідливе ПО може поширюватися тільки через сайти порнографічної спрямованості та інші сумнівні ресурси. Це не так. Джерелом зараження комп'ютера може стати будь-який Web сайт. В останні роки зловмисники використовують уразливості на цілком легітимних сайтах для поширення шкідливого ПЗ. Як приклад можна привести інциденти, пов'язані зі зломом сайту антивірусної компанії Trend Micro, зломом сайту проекту Microsoft DreamSpark (http://www.securitylab.ru/news/387817.php).

Використання браузера, відмінного від Internet Explorer на комп'ютерах компанії не підвищить рівень захищеності від цієї загрози, тому що більшість атак націлені не так на уразливості в браузерах, а на уразливості в використовуваних браузерами компонентах. Наприклад, Java, Adobe Flash Player, Adobe Reader, різні мультимедійні плеєри, які встановлюють на систему плагіни для відображення відео безпосередньо в браузері. - Flash накопичувачі, мережеві папки

Величезна кількість шкідливого ПЗ поширюється через зовнішні накопичувачі. Як правило, ці програми використовують функціонал автозапуску і починають своє проникнення на систему, як тільки користувач відкриє Flash накопичувач у себе на комп'ютері. Точно таким же чином шкідливе ПО може потрапити на комп'ютер через загальнодоступні мережеві папки. - Уразливості операційних систем, мережевих додатків

Існує безліч мережевих черв'яків, які використовують уразливості мережевих компонентів операційних систем для проникнення на системи користувачів. Для того, щоб шкідливе ПО проникло на комп'ютер досить просто підключити цей комп'ютер до загальнодоступної мережі. - Соціальна інженерія

Розсилка листів, повідомлень по ICQ і в соціальних мережах, посилання на сайтах, що закликають встановити ту чи іншу ПО, переглянути відеоролик, для якого необхідно встановити спеціальний програвач - все це способи обманом змусити користувача відвідати потенційно небезпечний сайт або завантажити та встановити шкідливе ПЗ. - Email розсилки шкідливого ПЗ

Цей тип загроз відходить у минуле, зараз дуже рідко email листи використовуються для поширення шкідливого коду, тому що більшість поштових серверів оснащені фільтрами, які блокують виконувані файли, та й поштові програми вже давно і успішно допомагають користувачам справлятися з подібною загрозою. Проте, необхідно розуміти, що файли, відправлені невідомим відправником, є небезпечними і їх не слід запускати на системі. - спам

Складно уявити користувачів, які ніколи не отримували по електронній пошті рекламних повідомлень. Подібні повідомлення називаються спамом. Велика кількість таких повідомлень може завадити співробітникам компанії якісно виконувати свою роботу. - фішинг атаки

Це атаки з використанням елементів соціальної інженерії, за допомогою яких зловмисники можуть отримати доступ до банківських рахунків жертви, до паролів для доступу до поштових облікових записів, соціальним мережам і ін. Наприклад, користувачеві приходить лист з повідомленням про те, що його рахунок в Webmoney був заблокований і, щоб розблокувати його, необхідно відвідати посилання в листі і змінити свої логін і пароль. Посилання свідомо вказує на сайт, контрольований атакуючим, який може виглядати в точності як справжній сайт. Після того, як користувач вводить свої старі облікові дані, програмне забезпечення може автоматично скористатися ім'я для отримання доступу до гаманців, і, наприклад, здійснити грошові транзакції.

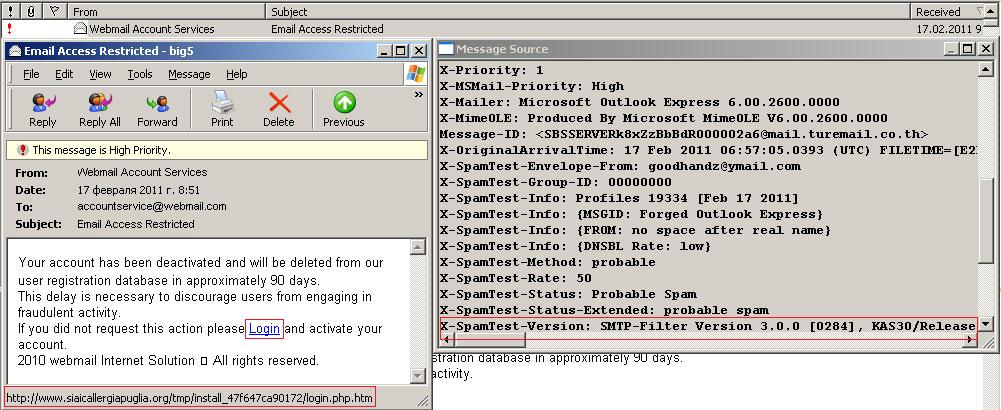

Приклад фішинг атаки:

Рис.1 Фішинг атака з елементами соціальної інженерії

Увага, не відвідуйте наданому посиланні в електронному листі!

Цей лист було отримано на поштову скриньку, захищений спам-фільтром від Лабораторії Касперського. Як видно з результату, зловмисникам вдалося обійти спам-фільтр. При наведенні курсора миші на посилання, присутню в листі, ми можемо побачити шлях до сайту. Оскільки я ніколи не був на цьому сайті, мого профілю на ньому також немає. При натисканні на посилання ми потрапимо на скомпрометований сайт, який запросить у нас облікові дані. Після введення облікових даних, ці дані будуть збережені зловмисником, а нас перенаправляють на сайт email.com. Це стандартний метод збору облікових даних для проведення подальших атак.

цілеспрямовані атаки

Це атаки, спрямовані безпосередньо на системи або співробітників вашої компанії. У більшості випадків метою подібних атак є доступ до даних і часткове або повне порушення нормальної роботи компанії. Не залежно від мотивів атакуючого, успішні атаки призводять, як правило, до фінансових втрат компанії. Захиститися від подібних атак досить складно і часто вони закінчуються успіхом для досвідченого хакера. Для цілеспрямованих атак характери ті ж загрози, що і для атак загальної спрямованості, але в цьому випадку зловмисник володіє деякою інформацією про компанії, яка може збільшити ймовірність успішного злому.

Істотну загрозу для безпеки бізнесу представляють також недобросовісні співробітники. згідно звіту E-Crime за 2007 рік 37% успішних атак було здійснено співробітниками компаній (далі, інсайдери). В дослідженні за 2010 рік 64% компаній побоювалися крадіжки важливих даних інсайдерами або колишніми співробітниками.

Рейтинг загроз безпеки від інсайдерів у 2008 році (за даними компанії Perimetrix (http://www.securitylab.ru/analytics/368176.php)):

- Витік даних - 55%

- Спотворення інформації (включаючи несанкціоновані бухгалтерські операції) - 54%

- Крадіжка обладнання - 25%

- Саботаж - 21%

- Втрата інформації - 19%

- Збої в роботі комп'ютерних систем - 12%

Загальні рекомендації щодо поліпшення стану безпеки

Тепер, коли ми знаємо, чого слід побоюватися, ми може визначитися з тим, як захищати свій бізнес.

Рекомендації щодо захисту від атак загальної спрямованості

захист ОС

- Не залежно від використовуваних операційних систем, на всіх системах повинні бути встановлені всі виправлення безпеки.

- Не дозволяйте співробітникам компанії працювати з адміністративними привілеями на системі. Чим вище привілеї у користувача ОС, тим більша ймовірність проникнення шкідливих програм на систему.

- Завжди використовуйте логін / пароль для локального входу в систему.

- Завжди використовуйте брендмауер (вбудований або стороннього виробника).

- Для захисту від звичайних шкідливих додатків використовуйте антивірус відомого вам виробника. Не рекомендується завантажувати та встановлювати антивіруси невідомих вам компаній. Для захисту від вірусів підійде як платне, так і безкоштовне антивірусне рішення. У Microsoft також є свій антивірус - Microsoft Security Essentials (http://www.microsoft.com/security_essentials/), який безкоштовно доступний для SMB компаній. Також можу порекомендувати продукти від Лабораторії Касперського, Symantec, Trend Micro, Panda Software, Eset.

- Чи не надавайте користувачам доступ до документів, службам, які їм не потрібні.

захист паролів

- Не використовуйте один і той же логін / пароль для доступу до різних ресурсів.

- Для зберігання паролів користуйтеся менеджерами паролів - додатками, які вміють безпечно зберігати паролі для доступу до різних ресурсів.

- Не зберігайте паролі в браузерах! Сучасні браузери не забезпечують надійний захист облікових даних. Тому використовуйте спеціалізовані менеджери паролів для зберігання цієї інформації.

захист додатків

- Завжди встановлюйте виправлення безпеки. Більшість виробників програмного забезпечення впровадили в свої продукти функціонал автоматичного оновлення. Не забувайте встановлювати виправлення.

- Для перевірки наявності вразливостей в програмному забезпеченні можна скористатися Secunia PSI або Secunia OSI .

- Щоб оцінити реальний стан безпеки комп'ютерів від загроз, які розповсюджуються через Web сайти, можна скористатися наступними online ресурсами:

http://surfpatrol.ru/

http://www.mozilla.com/en-US/plugincheck/

Ці сайти дозволяють виявити вразливі компоненти на ваших системах і дати рекомендації щодо усунення вразливостей. Перевірка здійснюється шляхом аналізу інформації, що відправляється браузером.

- Ізолюйте важливі програми

У всіх сучасних операційних системах є можливість запускати додатки від імені іншого користувача. Якщо з якоїсь причини ви працюєте на системі з привілеями адміністратора або досвідченого користувача, не обов'язково запускати всі програми з цими привілеями. Ви можете запускати, наприклад, браузер з привілеями гостьовий облікового запису.

Для доступу до банківських рахунків або платіжним online системам я рекомендую використовувати окремі комп'ютери або віртуальну ОС з обмеженим доступом до мережі на робочому місці і до мережі Інтернет. Компанія Microsoft випустила Windows Virtual PC - це програма, яка дозволяє запустити всередині себе будь-яку операційну систему, працюючи в основний ОС. З цієї системи ви можете, наприклад, здійснювати платежі, управляти рахунками. Після закінчення роботи з банківським додатком, ви зупиняєте роботу Virtual PC. Якщо на основній системі присутні шкідливі програми, вони не зможуть отримати доступ до віртуальної системі і викрасти потенційно важливі дані. Крім того, багато шкідливі програми навмисно не запускаються у віртуальному середовищі. Це пояснюється тим, що віртуальні системи використовуються аналітиками антивірусних компаній для вивчення поведінки шкідливого ПЗ. З точки зору забезпечення безпеки особистих даних, цей недолік можна використовувати в своїх корисних цілях.

Захист інформації

- Не слід користуватися безкоштовними поштовими сервісами (mail.ru, yandex.ru, gmail.com і ін.) Для обміну електронними повідомленнями, що містять конфіденційні дані.

- Не слід використовуватися соціальні мережі для зберігання комерційних даних.

- Не слід пересилати конфіденційні дані по ICQ, Jabber і ін. Наприклад, QIP зберігає всю історію листування свої користувачів у себе на серверах. У разі компрометації ресурсу, потенційно важливі дані можуть виявитися у ваших конкурентів.

- Не використовуйте загальнодоступні мережі / Інтернет кафе для доступу до корпоративних ресурсів.

- Якщо компанія використовує бездротову мережу, доступ до неї повинен бути захищений паролем.

- Якщо співробітники компанії користуються ноутбуками, на яких міститься важлива для компанії інформація, і виносять їх за межі офісу, необхідно шифрувати дані, щоб в разі крадіжки ноутбука, зловмисники не могли отримати доступ до цієї інформації. Одним з додатків, призначених для цих цілей, є PGP Desktop .

- Необхідно постійно нагадувати співробітникам компанії, яка інформація є конфіденційною і яку інформацію не слід поширювати.

Також у Microsoft є комплексне рішення по захисту від загроз, орієнтоване на невеликі компанії - Microsoft Forefront Security Suite .

Рекомендації щодо захисту від цілеспрямованих атак

Після виконання всіх рекомендацій щодо захисту від атак загальної спрямованості, можна приступити до захисту від цілеспрямованих атак. Слід розуміти, що від подібних атак повністю захиститися неможливо. Існує можливість лише максимально збільшити витрати атакуючого на проведення самої атаки і тим самим зробити цю атаку нерентабельною. Ніхто не буде витрачати десятки тисяч доларів для того, щоб отримати інформацію, яка цих грошей не варто.

витік даних

Витік даних (навмисна і випадкова) виходить, як правило, від співробітників компанії. Існують засоби протидії витокам інформації або DLP (Data Leakage Prevention) системи.

Нижче приведена оглядова таблиця подібних рішень від різних виробників.

додаток

Виробник

вартість

Примітка

McAfee Host DLP

McAfee

5400 $

вартість 100 робочих місць без інтеграції

Trend Micro DLP for Endpoint

Trend Micro

4700 $

вартість 100 робочих місць без інтеграції

Symantec DLP

Symantec

від 25000 $

Дозор-Джет

від 25 $ / поштовий ящик

Check Point DLP

Check Point

від $ 3000

вбудовуване лезо в пристрої Check Point

SearchInform

SearchInform

від 13000 $

Вартість для 100 хостів

У разі коректно впровадження, ці додатки здатні виявити і запобігти витоку даних.

В якості обов'язкової превентивного кошти є підписання угоди про нерозголошення конфіденційної інформації з співробітниками компанії.

розмежування доступу

Коректне розмежування доступу користувачів до інформаційних ресурсів дозволяють мінімізувати потенційний шкоди від атаки.

Захист периметра мережі

Крім стандартного набору антивіруса і брендмауера на кожній робочій станції в мережі має бути присутня система виявлення / запобігання вторгнення (IDS / IPS). Наявність подібної системи за умови її коректного впровадження, дозволить мінімізувати ризики, пов'язані з хакерськими атаками і ускладнити процес злому.

Резюмуючи вищевикладене, я б хотів озвучити 2 найголовніших правила інформаційної безпеки:

- Будь-яку атаку можна відобразити

- Будь-який захист можна обійти

Це дві діаметрально протилежні аксіоми, якими зараз керується індустрія інформаційної безпеки. Атака доцільна тоді, коли зловмисникові буде вигідно витратити певні кошти на досягнення своєї мети. Чим вище вартість злому - тим нижча ймовірність його успіху.

висновок

У цій статті була зроблена спроба коротко викласти суть проблеми інформаційної безпеки і дати загальні рекомендації щодо захисту від загроз ІБ.

Що таке «Інформаційна безпека»?Навіщо потрібна безпека?