- Знайомство з вірусом Petya

- Способи зараження Petya

- Як Petya зашифровує файли

- Як захиститися від Petya

Через місяць після масового зараження Wannacry, Європу та інші континенти вразила нова хакерська атака з використанням шифрувальника Petya, відомого в колах IT-безпеки як Petna

Загроза була вперше виявлена вранці 27 червня на території України. Шифрувальником виявилися заражені комп'ютери уряду України, київського аеропорту Бориспіль, великої енергетичної компанії "Укренерго", Центрального банку і навіть недіючої Чорнобильської АЕС.

Надалі загроза поширилася і з'явилася в окремих точках Європи. Інфекція торкнулася британське рекламне агентство WPP, французьку будівельну компанію Saint-Gobain, російську нафтову компанію "Роснефть" і датську транспортну компанію AP Moller-Maersk. Зараження Petya вже зафіксовані в 14 країнах включаючи США, Бразилію, Мексику і Іран.

Цікаво, що дана версія Petya використовує ті ж експлойти АНБ, які дозволили Wannacry заразити більше 200 000 комп'ютерів в травні цього року. Незважаючи на доступність патчів безпеки і чітких рекомендацій, багато компаній схоже проігнорували поради експертів.

Чи стануть наслідки даної атаки більш катастрофічними, ніж Wannacry? Що можна зробити для захисту вашого комп'ютера і мережі?

Знайомство з вірусом Petya

У певному сенсі, новий варіант Petya схоже тісно пов'язаний з відомим сімейством шифрувальників Petya. Petya вперше був виявлений в кінці березня 2016 року. Відмінною особливістю Petya була реалізація власної операційної системи, яка встановлювалася і завантажувалася замість Windows. Таким чином, зловредів міг зашифровувати різні критичні системні файли на завантажувальному диску під час перезавантаження. Новий зразок Petya також використовує дану техніку і включає майже повністю скопійований код власної операційної системи Petya. Однак, способи поширення, шифрування файлів і зараження систем розрізняються.

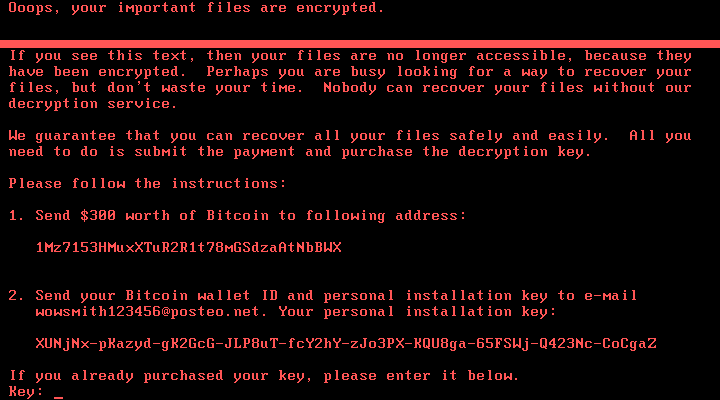

Після успішного зараження системи Petya показує екран викупу, доступний тільки англійською мовою, з проханням заплатити суму в біткойнов, еквівалентну 300 доларів на гаманець, пов'язаний з адресою posteo.net:

Станом на 12 годину за Москві 28 червня на гаманець надійшло 40 оплат, які принесли автору шкідливої програми в загальній сумі понад 9 тисяч доларів. Багато жертв в спробах відновити доступ до файлів оплачують викуп, тому що запитувана сума є відносно невеликою.

Способи зараження Petya

Перша хвиля заражень Petya почалася з злому популярного українського розробника ПО MEDoc. Невідомі хакери отримали доступ до серверів оновлень програмного забезпечення та поширювали шифрувальник Petya під виглядом оновлення програмного забезпечення клієнтам компанії. Подібні методи використовувалися для запуску хвилі зараження в інших родинах шифрувальників, таких як XData.

Як тільки ряд систем був заражений Petya зміг швидко поширитися завдяки експлойтів ETERNALBLUE з колекції Агентства Національної безпеки США, який був вкрадений у даного відомства хакерської угрупованням Shadow Brokers. Даний експлойт використовує уразливість в протоколі SMBv1 і дозволяє отримати контроль над системами, що задовольняють наступним умовам:

- включений протокол SMBv1

- система доступна з Інтернету

- в системі не встановлений патч MS17-010 , Випущений в березні 2017 року

Якщо експлуатація ETERNALBLUE пройде успішно, він встановить бекдор в системі під кодовою назвою DOUBLEPULSAR. DOUBLEPULSAR використовується шкідливим ПЗ для відправки себе в експлуатований систему і подальшого виконання.

Крім того, для поширення по вразливою мережі Petya використовує різні адміністративні функції, інтегровані в Windows. Це означає, що однією непропатченних машини може бути достатньо, щоб заразити цілу мережу, навіть якщо інші машини повністю оновлені. Petya використовує інструментарій управління Windows (WMI) і популярний інструмент PsExec в поєднанні із загальними мережевими ресурсами, щоб полегшити процес поширення шифрувальника в локальній мережі.

Як Petya зашифровує файли

Petya складається з двох різних модулів. Перший модуль дуже схожий з класичними родинами шифрувальників. Він зашифровує до 1 Мб перших секторів файлів наступних розширень:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

Для шифрування файлів вірус Petya використовує алгоритм AES з 128-бітовим ключем. Потім цей ключ шифрується з використанням відкритого ключа RSA, вбудованого в виконуваний файл шифрувальника.

Другий модуль був повністю запозичений з торішнього Petya. Він складається з невеликої операційної системи, яка встановлюється в головний завантажувальний запис (MBR), за умови, що система може завантажитися через MBR, а шифрувальник зміг отримати необхідні права. Як тільки Petya OS завантажиться, шкідлива програма знаходить і зашифровує таблицю основних файлів завантажувального диска, використовуючи шифр потоку Salsa20.

"Головна файлова таблиця" (Master File Table) являє собою внутрішню структуру файлової системи NTFS Windows. Фактично вона відстежує, де саме на диску дані розташовуються для кожного файлу. Крім того, власна система Petya також зашифровує перші сектори кожного файлу, щоб зупинити роботу інструментів відновлення файлів. Без головною файлової таблиці Windows не може розпізнати дані на диску і стає непрацездатною.

Як захиститися від Petya

Рекомендації, розроблені для захисту від WannaCry також ефективні в разі з Petya. Як негайної заходи переконайтеся, що на комп'ютерах і серверах Windows встановлені останні оновлення безпеки. Після попередньої спалаху Microsoft зробила незвичайний крок для випуску виправлень безпеки навіть для "підтримуються систем", таких як Windows XP і Windows Server 2003, тому навіть ці системи можуть бути виправлені.

Як захистити комп'ютер Windows від вірусу Petya (NotPetya)

Найкращим захистом, як і раніше залишається надійна і перевірена стратегія резервного копіювання, тим більше, що шифрування, що використовується Petya, є безпечним. Єдиний спосіб повернути дані - за допомогою автора трояна або шляхом відновлення файлів з резервних копій. Установка критичних оновлень Windows також є дуже важливим кроком у захисті системи, оскільки основним заражающим вектором Petya досі є експлойт протоколу SMB1 ETERNALBLUE, який був виправлений вже кілька місяців назад.

за матеріалами Emsisoft

Знайшли друкарську помилку? Виділіть і натисніть Ctrl + Enter

Чи стануть наслідки даної атаки більш катастрофічними, ніж Wannacry?Що можна зробити для захисту вашого комп'ютера і мережі?