- Вступ

- Утиліти для аналізу ПК

- Спеціалізовані утиліти для пошуку RootKit

- Корисні On -Line сервіси

- Підготовка до аналізу

- аналіз

- 2. Аналіз запущених процесів

- 3. Аналіз автозапуску

- 4. Пошук файлів на диску

- 5. Аналіз BHO і модулів розширення Internet Explorer

- 6. Папка Downloaded Program Files

- 7. Аналіз файлу hosts

- 8. Вивчення папки «Вибране» Internet Explorer

- Дії в типових ситуаціях

- Висновок

Головна / Інформаційна безпека / статті

Вступ

Практика останніх років показує, що розробники антивірусних і анти- SpyWare програмних продуктів не встигають оперативно вносити в бази сигнатури всіх різновидів шкідливих програм. В результаті незалежно від застосовуваного антивірусного пакета будь-який користувач може рано чи пізно зіткнутися з тим, що на його комп'ютер потрапить шкідлива програма, яку не зможе виявити і видалити застосовуваний користувачем антивірус. Найгірші справи з AdWare і SpyWare програмами - далеко не всі виробники антивірусів включають такі програми в свої бази. Крім того, очікувати додавання шкідливої програми в бази антивіруса можна досить довго, оскільки для цього розробники антивіруса повинні отримати її зразок. В результаті для користувача виходить замкнуте коло, вийти з якого можна трьома шляхами - перевстановити систему, запросити фахівців для консультації або спробувати самостійно виявити шкідливу програму і відправити її розробникам антивірусних пакетів.

У даній статті описаний набір безкоштовних утиліт, які можуть бути корисні для пошуку і знищення більшості шкідливих програм, описані основні методики перевірки комп'ютера.

Утиліти для аналізу ПК

Утиліта FileMon (виробник SysInternals).

Утиліта дозволяє здійснювати моніторинг усіх файлових операцій в реальному часі, поширюється безкоштовно. Крім файлових операцій FileMon дозволяє здійснювати моніторинг операцій з іменованими каналами (Named Pipes), Mail Slot і мережевими ресурсами. FileMon не потребує інсталяції і може бути запущений з компакт-диска або з мережевої папки. Необхідно врахувати, що всередині виконуваного файлу filemon .exe зберігаються драйвера, які витягуються і встановлюються в момент запуску.

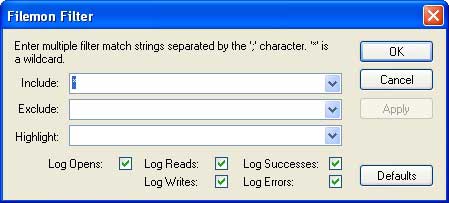

Корисною особливістю програми є можливість настроюється фільтрації реєстрованих подій.

Крім фільтра передбачений пункт меню «Volumes», який дозволяє включити або виключити моніторинг для кожного тому.

Протокол утиліти може бути збережений в текстовий файл для подальшого аналізу. Роздільником полів протоколу є символ табуляції, що дозволяє імпортувати його в Microsoft Excel.

Утиліта RegMon (виробник SysInternals).

Утиліта дозволяє здійснювати моніторинг усіх операцій з реєстром в реальному часі, поширюється безкоштовно. Інтерфейс даної утиліти аналогічний FileMon. Виконуваний файл використовує для роботи драйвер, який зберігається всередині виконуваного файлу і встановлюються в момент запуску програми. Запис подій можна тимчасово призупинити за допомогою пункту меню «File \ Capture events».

Подвійне клацання мишею на рядку протоколу призводить до відкриття редактора реєстру і автоматичного позиціонування на відповідний ключ реєстру. Як і у випадку з FileMon протоколи утиліти можуть бути збережені в текстовий файл для аналізу.

Process Explorer (виробник SysInternals)

Основним завданням Process Explorer є перегляд списку запущених процесів. Для кожного процесу відображаються потоки, які він використовував бібліотеки, Handle (з розшифровкою типу Handle і відображенням уточнюючої інформації). Крім перегляду списку процесів програма може виконувати ряд корисних сервісних функцій, зокрема здійснювати пошук процесу по його вікна і складати список процесів, що використовують зазначену бібліотеку. Для кожного процесу є можливість перегляду деталізованої інформації. Деталізована інформація включає дані про потоках, що прослуховуються портах TCP / UDP, параметри безпеки, змінні оточення, список знайдених в виконуваному файлі (на диску і в пам'яті процесу) текстових даних з можливістю пошуку і збереження знайденої інформації для аналізу. Як показує практика, в пам'яті підозрілого процесу можна виявити багато цікавих текстових рядків, наприклад адреси в Інтернет, за якими програма веде обмін.

Ще однією такою, що заслуговує уваги можливістю утиліти є вбудована підтримка механізму перевірки цифрових підписів файлів.

Утиліта Autoruns (виробник SysInternals).

Утиліта є диспетчером автозапуску з розширеними можливостями. Утиліта аналізує практично всі способи автозапуску, що застосовуються шкідливими програмами.

Однією з найбільш корисних функцій програми є підтримка перевірки цифрових підписів Microsoft і відображення результатів їх перевірки. Крім візуального відображення результатів перевірки в налаштуваннях програми є перемикач «Hide signed Microsoft entries». Його включення призводить до того, що всі підписані Microsoft програми і бібліотеки автоматично виключаються зі списку, що істотно спрощує його аналіз.

Утиліта поширюється в двох варіантах: у вигляді стандартної програми з діалоговим інтерфейсом і у вигляді консольного застосування, керованого ключами командного рядка.

Утиліта аналізує безліч ключів реєстру, керуючих автозапуском, відображає список служб, модулів розширення провідника, BHO і панелі Internet Explorer, призначені завдання. Будь-яка бібліотека або програма може бути тимчасово видалена з автозавантаження, що дозволяє на час відключити запуск підозрілих програм і бібліотек.

Утиліта Sigcheck (виробник SysInternals).

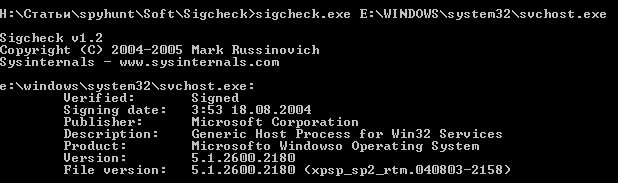

Ця невелика консольна утиліта дозволяє переглядати і перевіряти цифрові підписи зазначеного файлу. Утиліта дуже корисна для ідентифікації системних файлів, які мають цифровий підпис Microsoft.

Утиліта підтримує ряд ключів, проте в найпростішому випадку досить передати їй єдиний параметр - повне ім'я перевіряється файлу. В результаті перевірки відображається інформація про знайдені цифрові підписи і результати їх перевірки. Слід зазначити, що поле «Publisher» в протоколі програми необхідно читати дуже уважно - відомі програми, забезпечені коректною ЕЦП від «Micrsoft», «Mikrosoft», «Mirosoft» - тобто назва компанії спеціально вибрано дуже схоже на «Microsoft» в розрахунку на те, що користувач не зверне увагу на невеликі відмінності в написанні.

Утиліта HijackThis ( http://www.tomcoyote.org/hjt/ )

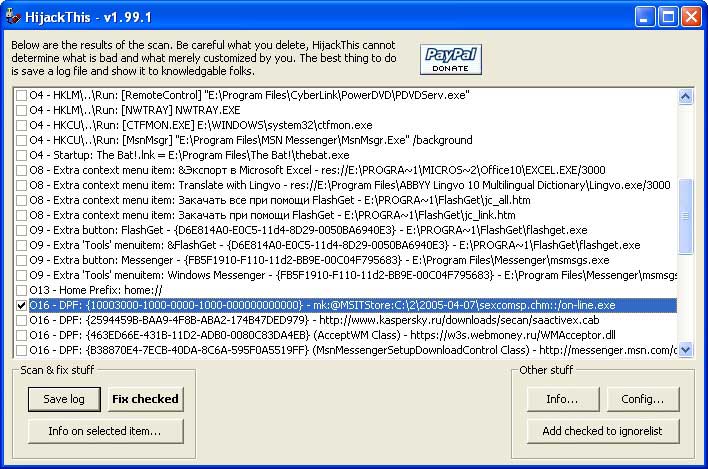

Протоколи утиліти HijackThis є стандартом для багатьох конференцій, присвячених інформаційної безпеки. Утиліта аналізує системні настройки і відображає їх на екрані у вигляді списку. Важливо відзначити, що утиліта не аналізує зібрану інформацію - передбачається, що користувач самостійно прийме рішення про те, які елементи з'явилися в результаті діяльності шкідливих програм.

Користувач може відзначити один або кілька елементів, після натискання кнопки "Fix" утиліта виробляє їх виправлення або видалення. Утиліта дозволяє зберігати текстові протоколи з результатами аналізу, протокол досить легко аналізувати вручну або за допомогою автоматизованих аналізаторів.

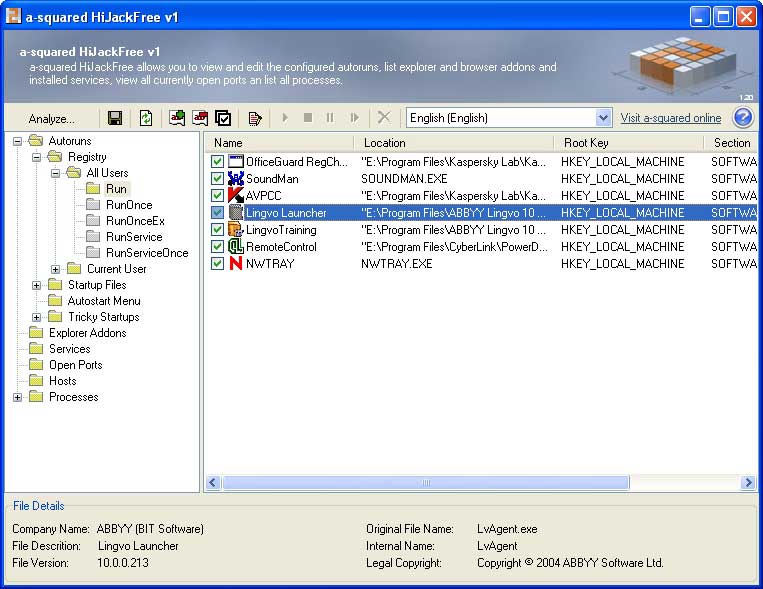

a-squared HiJackFree ( http://www.hijackfree.com/en/ )

Дана програма являє собою універсальний аналізатор, що відображає елементи автозапуску (включаючи багато екзотичні), модулі розширення Explorer, служби і запущені процеси, відкриті порти, вміст файлу Hosts. За результатами аналізу формується XML протокол, який може бути збережений або переданий для аналізу на сайт http: // www .hijackfree .com . Результати аналізу відображаються негайно, отриманий в результаті аналізу HTML протокол можна зберегти. Однак слід пам'ятати, що для формування протоколу результати аналізу Вашого комп'ютера передаються компанії a-squared.

Утиліта TDIMon (виробник SysInternals).

Утиліта TDIMon призначена для моніторингу мережевої активності додатків. У протоколі утиліти реєструються обмін додатків по протоколам TCP і UDP. Програма не потребує інсталяції і може виявитися досить корисною для виявлення програм, провідних потайний обмін з мережею.

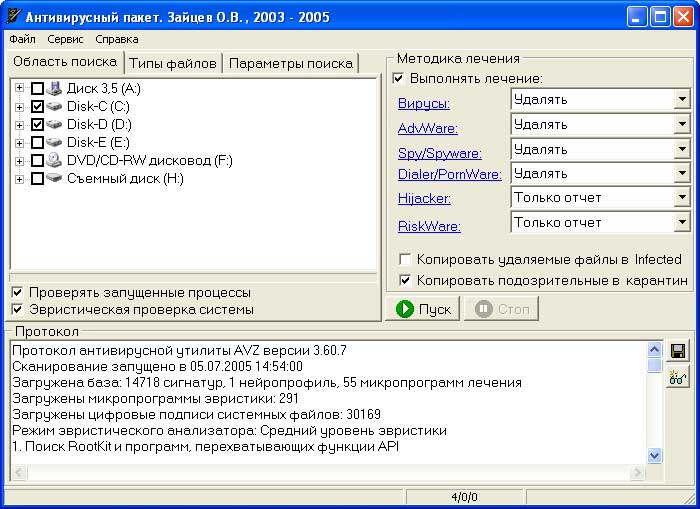

Утиліта AVZ ( http: // z- oleg .com / secur / )

Дана утиліта крім сигнатурного сканера містить аналізатор запущених процесів, служб, драйверів, модулів простору ядра, диспетчер автозапуску і розширень Internet Explorer, аналізатор налаштувань SPI (LSP / NSP / TSP), аналізатор відкритих портів TCP / UDP і мережевих ресурсів. Утиліта містить вбудовані засоби пошуку даних в реєстрі і файлів на диску. Всі ці функції захищені вбудованим антіруткіта.

Вбудоване дослідження системи дозволяє формувати HTML протоколи, які можна використовувати для експрес-аналізу системи. Аналіз запускається з меню «Файл \ Дослідження системи», протокол розміщується у зазначеній користувачем папці. Вбудована база безпечних файлів дозволяє AVZ впізнавати файли, що входять до складу операційної системи і файли поширених додатків. Упізнані файли виділяються кольором і можуть бути автоматично виключені з протоколів дослідження системи, що в ряді випадків істотно спрощує їх аналіз.

Спеціалізовані утиліти для пошуку RootKit

F - Secure BackLite ( http://www.europe.f-secure.com/exclude/blacklight/ )

Дана програма призначена для пошуку маскуються процесів, файлів і папок. Незважаючи на статус "Beta" програма працює досить стабільно, в інсталяції не потребує (проте, неявна інсталяція є - програма копіює на диск і встановлює на час роботи свій драйвер).

SysInternals RootkitRevealer ( http://www.sysinternals.com/Utilities/RootkitRevealer.html )

Детектор Rootkit від фірми SysInternals, працює без інсталяції. Основним завданням даної утиліти є пошук маскуються файлів і ключів реєстру. Слід звернути увагу на те, що в разі логічних помилок на диску дана утиліта може видати помилкові підозри. Крім того, підозри на маскування файлів не обов'язково є ознакою наявності в системі RootKit.

Корисні On -Line сервіси

http://www.hijackthis.de/en

Автоматичний аналізатор протоколів утиліти HijackThis. Працює тільки з протоколами останньої версії даної утиліти, за результатами аналізу генерує протокол із зазначенням, на які позиції слід звернути увагу.

http://www.virustotal.com/

Перевірка файлу декількома антивірусами. На даний момент перевірка переданого для аналізу файлу проводиться за допомогою 19-ти антивірусних пакетів.

http: //virusscan.jotti. org /

Перевірка файлу декількома антивірусами. На цьому сайті перевірка файлу здійснюється за допомогою 13-ти антивірусів, і крім перевірки антивірусами проводиться експрес-аналіз файлу - обчислення його MD 5 суми, спроба визначення пакувальника і оцінка «ступеня небезпеки» файлу за деякими критеріями творців сайту.

http://virusinfo.info/

Російськомовна конференція, повністю присвячена вірусології, боротьбі з AdWare / SpyWare програмами і захисту комп'ютера. Для початківців цінність представляє розділ «Допоможіть», в якому розглядаються проблеми користувачів, аналізуються отримані від користувачів протоколи і підозрілі файли.

http://forum.ixbt.com/

Російськомовна конференція, містить підрозділи «Системне адміністрування, безпека», «Техпідтримка» і «Програми: Інтернет», в яких обговорюються питання безпеки, антивірусні програми, Firewall і методи виявлення вірусів.

Підготовка до аналізу

Отже, ми сформували список основних інструментів, які будуть потрібні для аналізу комп'ютера, можна приступати до аналізу. Перед його проведенням коштувати знайти відповідь на ряд питань:

- У чому полягає проблема з комп'ютером, в чому конкретно вона проявляється. Від точності відповіді на дане питання залежить ефективність подальшого аналізу - на жаль, дуже часто аналіз починається з туманною формулювання «комп'ютер на кшталт гальмує ...». При наявності зовнішніх проявів шкідливої програми необхідно встановити періодичність їх появи і перевірити, чи пов'язані вони з наявністю доступу в Інтернет;

- Необхідно приблизно визначити момент ймовірної появи шкідливої програми. Природно, що точно встановити це важко, але приблизний інтервал із запасом встановити необхідно;

- Необхідно уточнити, які дії проводилися перед можливим появою шкідливої програми. Практика показує, що поява ряду шкідливих програм відбувається після установки якого-небудь програмного забезпечення, відкриття підозрілих листів або Інтернет сайтів.

аналіз

1. Пошук RootKit

Практика показала, що аналіз комп'ютера потрібно починати з пошуку програм, які застосовують RootKit механізми. Це дуже важливий момент, оскільки велика кількість сучасних шкідливих програм активно маскують свою присутність на комп'ютері. З іншого боку більшість описаних вище програм-аналізаторів працюють через стандартні API, і перехоплення декількох функцій робить програму «невидимкою» за рахунок маскування її ключів реєстру, файлів і процесів.

Бажано застосувати всі рекомендовані програми (RootkitRevealer, BackLite і AVZ), тому що вони використовують різні алгоритми пошуку RootKit.

За протоколом утиліти AVZ можна проаналізувати, чи є перехоплення будь-яких функцій в user -mode і kernel -mode. Сам по собі перехоплення ні про що не говорить, оскільки перехоплювач може бути встановлений антивірусом, Firewall, різними засобами моніторингу системи. Наприклад, утиліта FileMon під час роботи перехоплює кілька функцій KiST, що відповідають за роботу з реєстром. У разі підозри на RootKit можна включити протидію руткитам AVZ - в цьому випадку робиться спроба нейтралізації перехоплювачів. Слід враховувати, що нейтралізація перехоплювачів user -mode відбувається тільки для процесу AVZ, в той час як нейтралізація kernel -mode перехоплювачів впливає на всю систему.

Якщо одна з перерахованих програм виявить підозра на маскування процесів або файлів, то запідозрені файли необхідно ретельно досліджувати. Для цього можна застосувати описані вище on -line сервіси, що дозволяють перевірити підозрілий файл десятком антивірусів.

Після пошуку (і знищення в разі виявлення) RootKit можна приступити до подальшого аналізу системи. У разі активної протидії видалення з боку шкідливої програми найпростішим способом її видалення є підключення HDD до заздалегідь чистому комп'ютера і вилучень файлів, виявлених в ході пошуку руткита.

2. Аналіз запущених процесів

Аналіз списку запущених процесів зводиться до того, що необхідно ідентифікувати кожен з них.

Процеси, які AVZ визначає як безпечні, можна з високим ступенем ймовірності вважати такими і зняти з підозри. Аналогічно можна вчинити з файлами, підписаними Microsoft (перевірити підпис можна консольної програмою Sigcheck).

Всі інші запущені процеси можна розділити на дві категорії - процеси, призначення яких Вам відомо, і програми невідомого походження - їх необхідно ретельно перевірити. В ході перевірки рекомендується звернути увагу на розмір файлу (троянські програми, поштові та мережеві віруси як прищепило невеликого розміру) і дату його створення / модифікації.

3. Аналіз автозапуску

Аналіз автозагружаемих програм і бібліотек дуже зручно проводити за допомогою утиліти Autoruns від SysInternals. Для спрощення аналізу рекомендується включити опції «Verify Code Signatures» і «Hide Signed Microsoft Entries» в меню «Options». Слід врахувати, що аналіз елементів автозапуску може тривати кілька хвилин - це пов'язано з тим, що для кожного файлу йде перевірка цифрових підписів.

4. Пошук файлів на диску

Пошук файлів на диску достатньо ефективний в разі, якщо відома приблизна дата появи шкідливої програми. В цьому випадку можна здійснити пошук по масці «*. exe *. com *. sys *. pif *. com *. lnk *. chm »з фільтрацією за діапазоном дат (причому пошук бажано провести двічі - за датою створення файлу і по даті модифікації). Для виконання пошуку файлів зручно застосовувати вбудовану систему пошуку AVZ - в ній можна виключити з результатів пошуку файли, розпізнані по базі безпечних.

5. Аналіз BHO і модулів розширення Internet Explorer

Аналіз різних модулів розширення Internet Explorer є важливим завданням, оскільки багато SpyWare і AdWare програми встановлюються як BHO (Browser Helper Object). Аналіз рекомендується вести з утиліти Autoruns (закладка Internet Explorer) або AVZ (Сервіс \ Менеджер розширень IE). Всі підозрілі модулі розширення рекомендується відключити, причому перед відключенням необхідно в обов'язковому порядку закрити всі екземпляри Internet Explorer. Це пов'язано з тим, що деякі BHO відстежують наявність власних джерел в реєстрі в момент вивантаження і відновлюють їх при необхідності, що ускладнює їх видалення.

6. Папка Downloaded Program Files

Багато шпигунські програми і програми класу Trojan -Downloader виконані у вигляді ActiveX і деякі їх компоненти можна виявити в папці Downloaded Program Files. Слід зазначити, що перегляд даної папки за допомогою провідника Windows незручний, для перегляду файлів рекомендується скористатися менеджерами файлів типу FAR або Windows Commander. Сама папка Downloaded Program Files розміщується в папці Windows, у папки встановлений атрибут "системний".

7. Аналіз файлу hosts

Файл hosts бере участь в процесі визначення IP адреси сервера по його імені. Модифікація цього файлу може привести до порушення даного процесу і підміні адреси будь-якого сервера (даний процес є найпростішою формою DNS спуфинга). Як правило, додані троянської програмою в файл hosts рядки мають вигляд:

1.2.3.4 google.com

127.0.0.1 downloads1.kaspersky-labs.com

У першій з наведенням рядків відбувається підміна адреси google.com на Якийсь адресою 1.2.3.4. У другому рядку прикладу показаний класичний спосіб блокування процесу оновлення антивірусних баз.

Аналіз файлу hosts зводиться до вивчення його вмісту в будь-якому текстовому редакторі (наприклад в блокноті), або в спеціалізованій утиліті (наприклад HiJackFree або HijackThis). Виявлення сторонніх записів, особливо пов'язаних з популярними пошуковими системами або антивірусними продуктами однозначно свідчить про діяльність троянської програми.

8. Вивчення папки «Вибране» Internet Explorer

У Internet Explorer є цікава функція (про яку правда часто забувають) - перед відкриттям зазначеного в рядку адресу сайту відбувається автоматичний перегляд папки «Вибране» і порівняння назви посилань цієї папки з текстом в рядку «Адреса». У разі збігу зазначену адресу автоматично змінюється на адресу з знайденого посилання. З одного боку це зручно - можна створити посилання з назвою «пошук», що вказує на www .yandex .ru - тоді вказівку в поле «адреса» слова «пошук» призведе до відкриття сайту www .yandex .ru . Однак можлива і зворотна операція - можна в папці «Вибране» створити посилання з ім'ям www .yandex .ru і вказати в ній якийсь сторонній адреса - в результаті відбудеться автоматичне підміна адреси. Отже, в ході перевірки комп'ютера необхідно провести пошук і видалення подібних посилань.

Дії в типових ситуаціях

Розглянемо кілька типових випадків, які за статистикою найчастіше можна спостерігати на заражених комп'ютерах.

- Періодично виводяться вікна з рекламною інформацією. У такій ситуації необхідно встановити, яка з запущених програм виводить дані вікна. Це зручно зробити за допомогою програми Process Explorer - необхідно перетягнути значок із зображенням прицілу з панелі управління Process Explorer на вікно непізнаною програми - Process Explorer визначить, якою програмою належить дане вікно. Якщо виявиться, що вікно належить Internet Explorer, то необхідно проаналізувати завантажені їм бібліотеки і модулі розширення (BHO). Крім того, Process Explorer показує процеси у вигляді деревовидного списку - варто звернути увагу на те, який процес є батьківським для «підозрюваного»;

- Стартова сторінка Internet Explorer періодично змінюється на якусь сторінку X. Налаштування IE зберігаються в реєстрі, тому для виявлення змінює сторінку «шкідника» дуже зручно застосувати утиліту RegMon. Після запуску утиліти необхідно налаштувати фільтр утиліти RegMon, вказавши в якості зразка адреса X або його фрагмент. Потім залишається тільки відновити стартову сторінку і дочекатися її зміни - далі по протоколу RegMon можна встановити, який процес виконав дану операцію.

- Змінюються настройки Internet Explorer, в тому числі недоступні з діалогу «властивості оглядача». Найчастіше змінюється сторінка пошуку або префікси протоколів, заміна стартової сторінки може розглядатися як окремий випадок цієї ситуації. Методика виявлення відповідального за це шкідливого процесу аналогічна нагоди з підміною стартової сторінки, в налаштуванні фільтру RegMon в поле Include рекомендується задати зразок «Microsoft \ Internet Explorer» і залишити включеній опції «Log Writes» і «Log Successes». В результаті буде фіксуватися всі зміни налаштувань із зазначенням, яка програма виробляє зміна. Для відновлення налаштувань можна застосувати кнопку «Скидання параметрів» на закладці «Властивості програми» у вікні «Властивості оглядача» або використовувати відновлення системи в AVZ. В обох випадках це призведе до скидання все установок до стандартних значень за замовчуванням.

- На робочому столі (на диску, в певних папках) періодично з'являються сторонні файли і ярлики. Для визначеності припустимо, що на робочому столі з'являється файл dialer .exe, причому через деякий час після його видалення файл з'являється знову. Скористаємося утилітою FileMon, причому для зменшення розмірів протоколу рекомендується налаштувати фільтр цієї утиліти. У нашому випадку зразок в рядку Include фільтра буде «dialer .exe», з усіх перемикачів можна залишити включеним тільки "Log Writes" і "Log Successes». З таким фільтром FileMon буде реєструвати тільки операції записи в файл з ім'ям «dialer .exe». Далі залишається почекати появи файлу і по протоколу FileMon встановити створює його додаток.

- Після видалення шкідливої програми (вручну або за допомогою антивірусу) виникли проблеми з доступом в Інтернет. Подібна ситуація як правило виникає в разі видалення модуля, зареєстрованого в якості розширення Winsock. Проаналізувати зареєстровані модулі розширення Winsock можна в AVZ - меню Сервіс, пункт «Менеджер Winsock SPI». Менеджер оснащений автоматичним аналізатором, який в змозі виявити типові помилки і виправити їх. Список помилок можна подивитися на закладці «Пошук помилок», там же є кнопка «Автоматичне виправлення знайдених помилок». У більшості випадків аналізатор AVZ в змозі впоратися з помилками. Якщо він не допоможе (а таке можливо в разі серйозного пошкодження налаштувань, наприклад повного видалення ключів реєстру, що зберігають настройку), рекомендується звернутися до статей 299 357, 817 571 і 811 259, розміщеним на сайті Microsoft ( http://support.microsoft.com/kb/<номер статті> ). У цих статтях детально розглянуті методики ручного скидання, відновлення і перевірки налаштувань протоколів TCP / IP;

- Змінилися шпалери і настройки робочого столу, меню настройки робочого столу недоступно. Подібна ситуація все частіше реєструється в останні місяці і пов'язана з оригінальною методикою демонстрації реклами - замість відображення рекламної інформації в окремих вікнах сучасні троянські програми впроваджують її в робочий стіл. У ряді випадків можна відновити настройки вручну, однак деякі троянських програми блокую виклик меню настройки за допомогою параметрів в ключі реєстру Software \ Microsoft \ Windows \ CurrentVersion \ Policies. Для розблокування меню і скидання налаштувань можна застосувати "Відновлення системи" AVZ, там передбачена спеціальна функція «Відновлення налаштувань робочого столу».

- Порушилося оновлення антивірусних програм, хоча доступ в Інтернет працює нормально. У такій ситуації рекомендується перевірити файл HOSTS, можливо, в ньому з'явилися додаткові записи. Відстежити модифікує файл hosts процес досить легко за допомогою утиліти FileMon, відновити файл найпростіше вручну - в ньому повинна бути єдина рядок виду «127.0.0.1 localhost». Для редагування фала Hosts можна скористатися програмами HiJackFree або HijackThis.

Висновок

У даній статті описані базові методики аналізу комп'ютера, доступні навіть починаючому користувачеві. Описані утиліти дозволяють провести аналіз комп'ютера і вирішити типові завдання, пов'язані з виявленням шкідливих програм без застосування антивіруса.