- Загальні відомості

- Класифікація

- Механізм поширення комп'ютерних вірусів

- механізм

- канали поширення

- Наслідки заражень комп'ютерними вірусами

- Найпоширеніші віруси

- трояни

- Захист від вірусів

Матеріал з Letopisi.Ru - «Час повернутися додому»

Загальні відомості

Комп'ютерний вірус - це програма, здатна створювати свої дублікати (не обов'язково збігаються з оригіналом) і впроваджувати їх

в обчислювальні мережі і / або файли, системні області комп'ютера і інші виконувані об'єкти. При цьому дублікати зберігають

здатність до подальшого поширення.

Основна риса комп'ютерного вірусу - це здатність до саморозмноження.

Шляхами проникнення вірусу можуть служити як мобільні носії, так і мережеві з'єднання - фактично, всі канали, за якими можна скопіювати файл. Однак на відміну від черв'яків, віруси не використовують мережеві ресурси - зараження вірусом можливо, тільки якщо користувач сам якимось чином його активував. Наприклад, скопіював або отримав поштою заражений файл і сам його запустив або просто відкрив.

Класифікація

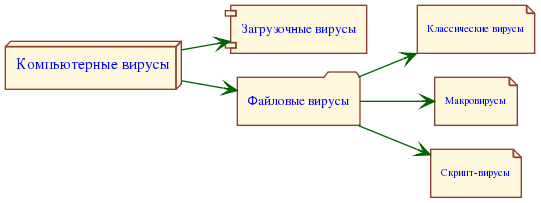

Нині існує чимало різновидів вірусів, що розрізняються за основним способом поширення і функціональності. Якщо спочатку віруси поширювалися на дискетах та інших носіях, то зараз домінують віруси, що поширюються через Інтернет . Зростає і функціональність вірусів, яку вони переймають від інших видів програм. В даний час не існує єдиної системи класифікації і іменування вірусів. Прийнято розділяти віруси:

- по уражається об'єктів;

- по уражається операційним системам і платформ ( DOS , Microsoft Windows , Unix , Linux );

- за технологіями, що використовуються вірусом (поліморфні віруси, стелс-віруси , руткіти );

- за мовою, на якому написаний вірус ( асемблер , високорівнева мова програмування , скриптова мова та ін.);

- по додаткової шкідливої функціональності ( бекдори , кейлогери , Шпигуни, ботнети та ін.).

Приклад класифікації: по уражається об'єктів

Механізм поширення комп'ютерних вірусів

Основні цілі будь-якого комп'ютерного вірусу - це поширення на інші ресурси комп'ютера і виконання спеціальних дій при певних подіях чи діях користувача (наприклад, 26 числа кожного парного місяця або при перезавантаженні комп'ютера).

механізм

Віруси розповсюджуються, копіюючи своє тіло і забезпечуючи його подальше виконання: впроваджуючи себе у виконуваний код інших програм, замінюючи собою інші програми, прописуючись в автозапуск і інше. Вірусом або його носієм може бути не тільки програми, що містять машинний код , Але і будь-яка інформація, яка містить автоматично виконувані команди - наприклад, пакетні файли і документи Microsoft Word і Excel , Що містять макроси. Крім того, для проникнення на комп'ютер вірус може використовувати уразливості в популярному програмному забезпеченні (наприклад, Adobe Flash , Internet Explorer , Outlook ), Для чого розповсюджувачі впроваджують його в звичайні дані (картинки, тексти, і т. Д.) Разом з експлоїтом, що використовують уразливість.

канали поширення

Дискети Флеш-накопичувачі (флешки) Електронна пошта Системи обміну миттєвими повідомленнями Веб-сторінки Найпоширеніший канал зараження в 1980-90 роки. Зараз практично відсутня через появу більш поширених і ефективних каналів і відсутності флоппі-дисководів на багатьох сучасних комп'ютерах Використання цього каналу обумовлено можливістю створення на накопичувачі спеціального файлу autorun.inf, в якому можна вказати програму, що запускається Провідником Windows при відкритті такого накопичувача. флешки - основне джерело зараження для комп'ютерів, які не підключених до Інтернету Зазвичай віруси в листах електронної пошти маскуються під нешкідливі вкладення: картинки, документи, музику, посилання на сайти. У деяких листах можуть міститися дійсно тільки посилання, тобто в самих листах може і не бути шкідливого коду, але якщо відкрити таку посилання, то можна потрапити на спеціально створений веб-сайт, що містить вірусний код Також поширена розсилка посилань на нібито фото, музику або програми, в дійсності є вірусами, по ICQ і через інші програми миттєвого обміну повідомленнями У цьому випадку використовуються уразливості програмного забезпечення , Встановленого на комп'ютері користувача, або уразливості в ПЗ власника сайту (Що небезпечніше, тому що зараження піддаються добропорядні сайти з великим потоком відвідувачів), а нічого не підозрюють користувачі, зайшовши на такий сайт, ризикують заразити свій комп'ютер

Наслідки заражень комп'ютерними вірусами

Наслідки інфікування комп'ютера шкідливою програмою можуть бути як явними, так і неявними. До неявним зазвичай відносять зараження програмами, які за своєю суттю є вірусами, однак через помилки в своєму коді або нестандартному програмному забезпеченню цільового комп'ютера, шкідливу навантаження виконати не можуть. При цьому свою присутність в системі вони ніяк не виражають. Клас явних наслідків з ростом числа вірусів постійно збільшується. Можна виділити наступні дії:

- Несанкціонована розсилка електронних листів. Ряд вірусів після зараження комп'ютера шукають на жорсткому диску файли, що містять електронні адреси і без відома користувача починають розсилку по ним інфікованих листів.

- Крадіжка конфіденційної інформації. Дуже часто головною метою вірусної атаки є крадіжка конфіденційної інформації - такий як номери кредитних карт, різні паролі, секретні документи. Тобто після інфікування вірус шукає файли, що містять інформацію, для крадіжки якої він призначений, і передає її господареві. Це може відбуватися шляхом відправки вибраних даних в електронному повідомленні на певну адресу або прямий пересилання їх на віддалений сервер.

- Несанкціоноване використання мережевих ресурсів. Існують віруси, які після зараження без відома користувача підключаються до різних платним послуги, що потребує особистих даних, знайдених на комп'ютері. Згодом жертві доводиться оплачувати не замовлені нею послуги, а зловмисник зазвичай отримує відсоток від цього рахунку.

- Віддалене управління комп'ютером. Після того, як відбулося зараження, деякі віруси передають своєму господареві інструменти для віддаленого управління інфікованим комп'ютером - відкривають бекдоров (від англ. Backdoor - чорний хід). Зазвичай це виражається в можливості віддалено запускати розміщені на ньому програми, а також завантажувати з Інтернет за бажанням зловмисника будь-які файли. Користувач, чий комп'ютер заражений вірусом віддаленого управління, може нічого і не підозрювати. Свою присутність такі програми зазвичай висловлюють тільки у використанні частини ресурсів зараженого комп'ютера для своїх потреб - в основному процесора і оперативної пам'яті. Такі комп'ютери часто називають машинами-зомбі.

- Ботнети. Група комп'ютерів, якими централізовано управляє один зловмисник, називається ботнетом. Число таких комп'ютерів в Інтернет на сьогоднішній день досягає декількох мільйонів і продовжує збільшуватися щодня.

- Несанкціонована атака на чужій сервер. Останнім часом вирусописатели використовують ботнети для організації так званих DoS-атак. DoS (від англ. Denial of Service) - це побудоване на принципі відмови в обслуговуванні напад на віддалений сайт. Це означає, що кожен інфікований комп'ютер періодично (з інтервалом зазвичай близько 1 секунди) посилає довільний запит на отримання інформації з заданого зловмисником сайту. Всі веб-сайти розраховані на певне число запитів в одиницю часу, тому різке збільшення навантаження практично завжди виводить сервер з ладу. Атака, яка проводиться одночасно з великої кількості комп'ютерів, називається розподіленої DoS-атакою або DDoS (від англ. Distributed Denial of Service).

- Розсилка спаму. Під цим терміном зазвичай розуміється непотрібна, небажана, що не запитана одержувачем кореспонденція. Зазвичай це розсилки рекламного характеру. спам може приходити як по електронній пошті, так і у вигляді інших повідомлень, наприклад на мобільний телефон у вигляді SMS. Оскільки електронних адрес в Інтернет дуже багато, розсилка спаму займає багато ресурсів. Тому зловмисники часто використовують для цих цілей ботнети.

- Фішинг. Фактично фішинг - це метод крадіжки чужої інформації. Суть його полягає в підробці відомого сайту і розсилці електронних листів-запрошень зайти на нього і ввести свою конфіденційну інформацію. Наприклад, створюється точна копія сайту будь-якого банку і за допомогою спам-технологій розсилається лист, максимально схоже на справжнє, з повідомленням про збій в програмному забезпеченні і проханням зайти на сайт і заново ввести свої дані. Тут же, в листі наводиться адреса сайту - природно, підроблений, але також максимально схожий на правду. Існує міжнародна організація, що веде облік фішингових інцидентів - Anti-Phishing Working Group (www.antiphishing.org).

- Знищення інформації. Більшість сучасних шкідливих програм якщо і несуть в собі процедури знищення інформації на комп'ютері-жертві, то тільки в якості додаткової, неосновної функції. Однак для багатьох користувачів це найбільш явне і хворобливе наслідок - віддаленим і не підлягає відновленню може виявитися будь-який файл на жорсткому диску, як дитячі фотографії, так і тільки що закінчена курсова робота або книга.

- Містифікації. Іноді на електронну пошту або по інших каналах приходять так звані попередження про нові віруси. Зазвичай вони містять заклики не ходити за наведеними посиланнями, щоб переглянути свій комп'ютер на наявність на ньому вірусу зазначеним в повідомленні методом або застереження не брати пошту з певними параметрами. Найчастіше це просто містифікація. Шкоди, а то й робити зазначені дії і не пересилати всім друзям і знайомим, немає.

Найпоширеніші віруси

черви

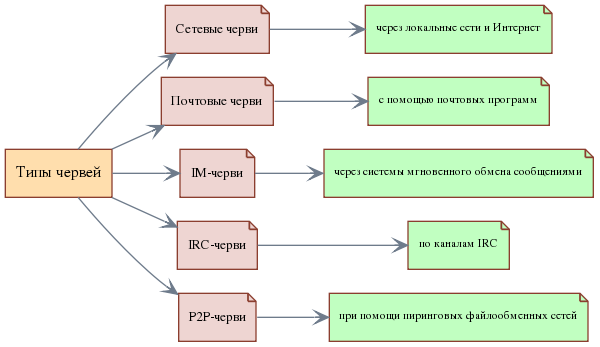

На відміну від вірусів черви - це цілком самостійні програми. Головною їх особливістю також є здатність до саморозмноження, однак при цьому вони здатні до самостійного розповсюдження з використанням мережевих каналів. Для підкреслення цього властивості іноді використовують термін "мережевий черв'як".

Черв'як

(мережевий черв'як) - це шкідлива програма, що розповсюджується по мережевих каналах і здатна до самостійного подолання

систем захисту комп'ютерних мереж, а також до створення і подальшого поширення своїх копій, не обов'язково збігаються з

оригіналом.

Типи черв'яків в залежності від способу проникнення в систему

Після проникнення на комп'ютер, черв'як потрібно активувати - іншими словами запуститися. За методом активації все черви можна розділити на дві великі групи - на тих, які вимагають активної участі користувача і тих, хто його не вимагає. На практиці це означає, що бувають черви, яким необхідно, щоб власник комп'ютера звернув на них увагу і запустив заражений файл, але зустрічаються і такі, які роблять це самі, наприклад, скориставшись помилками в налаштуванні або проломи в системі безпеки операційної системи. Відмітна особливість черв'яків з першої групи - це використання обманних методів. Це проявляється, наприклад, коли одержувач інфікованого файлу вводиться в оману текстом листа і добровільно відкриває вкладення з поштовим хробаком, тим самим його активуючи. Останнім часом намітилася тенденція до поєднання цих двох технологій - такі черв'яки найбільш небезпечні і часто викликають глобальні епідемії. Мережеві черв'яки можуть кооперуватися з вірусами - така пара здатна самостійно поширюватися по мережі (завдяки хробакові) і в той же час заражати ресурси комп'ютера (функції вірусу).

трояни

Троян(троянський кінь) - програма, основною метою якої є шкідливий вплив стосовно комп'ютерної системи.

Трояни або програми класу троянський кінь, на відміну від вірусів і черв'яків, не зобов'язані вміти розмножуватися. Це програми, написані тільки з однією метою - завдати шкоди цільового комп'ютера шляхом виконання несанкціонованих користувачем дій: крадіжки, псування або видалення конфіденційних даних, порушення працездатності комп'ютера або використання його ресурсів в непристойних цілях.

Деякі трояни здатні до самостійного подолання систем захисту комп'ютерної системи, з метою проникнення в неї. Однак в більшості випадків вони проникають на комп'ютери разом з вірусом або хробаком - тобто такі трояни можна розглядати як додаткову шкідливу навантаження, але не як самостійну програму. Нерідко користувачі самі завантажують троянські програми з Інтернет.

Як вже говорилося вище, проникати в систему трояни можуть двома шляхами - самостійно і в кооперації з вірусом або мережевим черв'яком. У першому випадку зазвичай використовується маскування, коли троян видає себе за корисний додаток, яке користувач самостійно копіює себе на диск (наприклад, завантажує з Інтернет) і запускає. При цьому програма дійсно може бути корисна, однак поряд з основними функціями вона може виконувати дії, властиві трояни. Після проникнення на комп'ютер, трояни необхідна активація і тут він схожий на хробака - або вимагає активних дій від користувача або ж через уразливості в програмному забезпеченні самостійно заражає систему.

Окремо відзначимо, що існують програми з класу троянів, які завдають шкоди іншим, віддалених комп'ютерів і мереж, при цьому не порушуючи працездатності інфікованого комп'ютера. Яскраві представники цієї групи - організатори DDoS-атак.

Захист від вірусів

антивірусні програми - це програми, основним завданням яких є захист саме від вірусів, або точніше, від

шкідливих програм.

З усіх методів антивірусного захисту можна виділити дві основні групи:

- Сигнатурні методи - точні методи виявлення вірусів, засновані на порівнянні файлу з відомими зразками вірусів

- Евристичні методи - приблизні методи виявлення, які дозволяють з певною ймовірністю припустити, що файл заражений