- Число загроз для Android зросла у 2011 році в 20 разів

- руткіти

- файлові віруси

- Вінлокі

- MBR-локи

- енкодери

- Шахрайство в мережі

- Банківські трояни

- Найбільш цікаві загрози 2011 року

- Прогнозовані тенденції 2012

- Топ-20 шкідливих програм, виявлених в 2011 році в поштовому трафіку

- Топ-20 шкідливих програм, виявлених в 2011 році на комп'ютерах користувачів

11 січня 2012 року

Компанія «Доктор Веб» - російський розробник засобів інформаційної безпеки - представляє огляд вірусних подій 2011 року. Однією з ключових тенденцій в минулому році стало значне зростання загроз для мобільної платформи Android, що, втім, не дивно: можливість відправки платних СМС-повідомлень без відома користувачів залишається прекрасної приманкою для вірусів. Найактивнішим чином удосконалюються і шахрайські схеми, які застосовуються щодо користувачів соціальних мереж. На жаль, ця тенденція буде ще більш актуальною в 2012 році. Серед загроз для настільних системних платформ виділялися нові модифікації програм-вимагачів сімейства Trojan.Winlock, MBR-локи і троянці-шифрувальники. Кардинально зросла кількість нових шкідливих програм, пов'язаних з інтернет-банкінгом.

Число загроз для Android зросла у 2011 році в 20 разів

Кількість загроз для мобільної платформи Android зросла в минулому році в 20 разів, причому переважна більшість подібних шкідливих програм відноситься до сімейства Android.SmsSend. Ці програми зазвичай представляють собою інсталятор, нібито містить потрібну користувачу програму, для установки якої необхідно відправити одне або кілька платних СМС-повідомлень. Суть шахрайства полягає в тому, що, якби користувач спочатку звернувся не на веб-сторінку зловмисників, а на сайт розробників відповідного програмного забезпечення, то він міг би завантажити цю програму абсолютно безкоштовно.

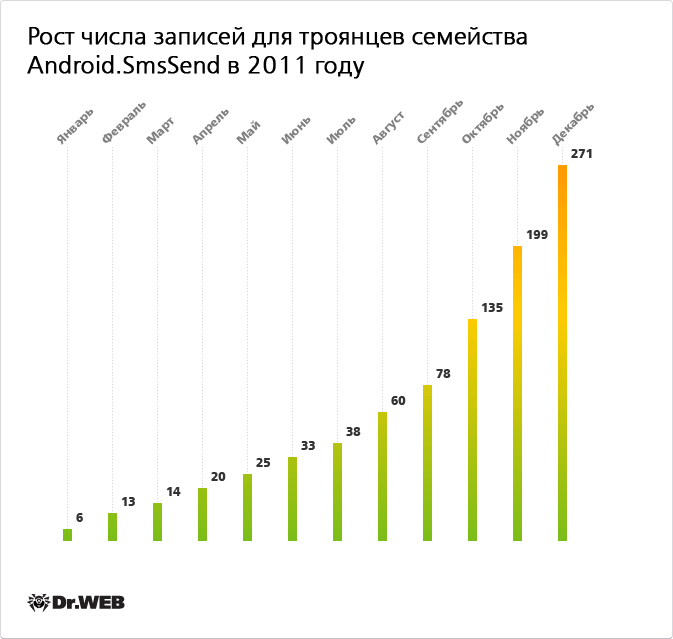

На початку 2011 року в вірусних базах Dr.Web значилося всього шість записів для троянців сімейства Android.SmsSend, до грудня число цих загроз збільшилася практично в 45 разів. Динаміка зростання кількості доданих в бази Dr.Web записів для Android.SmsSend показана на наведеному нижче графіку.

Значний успіх в боротьбі з даним типом загроз частково обумовлений застосуванням унікальної технології Origins Tracing ™, розробленої компанією «Доктор Веб». Традиційний метод детектування загроз ґрунтується на принципі створення для кожного шкідливого файлу унікальною сигнатури, по якій він надалі може бути пізнаний антивірусною програмою. З використанням в продуктах Dr.Web технології Origins Tracing для кожної шкідливої програми створюється спеціальний запис, що описує алгоритм поведінки даного зразка, яка потім додається в вірусну базу. Однієї такої записи цілком достатньо для цілого сімейства шкідливих додатків, за рахунок чого можна забезпечити оперативне детектування нових модифікацій такого сімейства, а також помітно скоротити обсяг вірусних баз.

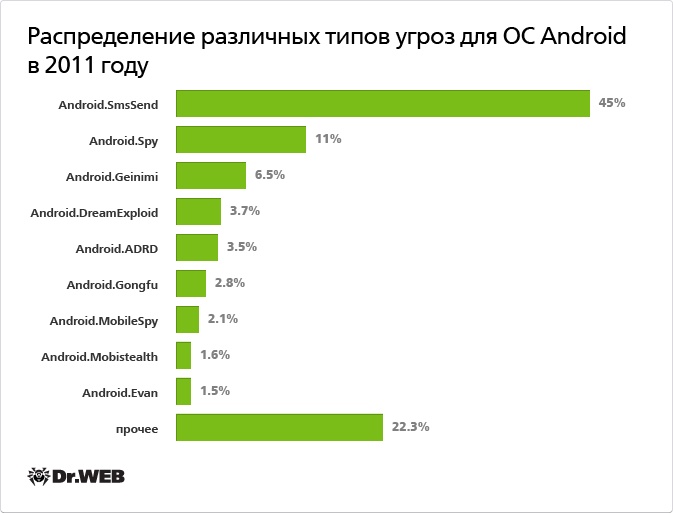

Всього в вірусних базах Dr.Web на кінець 2011 року числиться близько 630 записів, які відповідають шкідливим програмам для Android, в той час як на початок року їх налічувалося всього 30. Таким чином, можна сказати, що за останні 12 місяців загальне число загроз для мобільного платформи Android збільшилася в 20 разів. Процентний розподіл різних типів загроз для Android показано на запропонованій нижче діаграмі.

В якості порівняння слід зазначити, що для Symbian OS на сьогоднішній день відомо 212 шкідливих програм, для Windows Mobile - 30, а троянців, здатних працювати на будь-який мобільній платформі з підтримкою Java, налічується 923. Грунтуючись на цих цифрах, можна зробити висновок про те , що за кількістю спеціалізованих загроз операційна система Android тільки за 2011 рік впевнено випередила своїх найближчих конкурентів.

руткіти

Як відомо, до категорії руткітів відносять шкідливі програми, здатні приховувати сліди своєї присутності в операційній системі. У порівнянні з минулим роком активність розповсюдження даного типу загроз залишилася на колишньому рівні. У міру зростання популярності серед користувачів 64-розрядних операційних систем вирусописатели змушені адаптувати свої творіння, в зв'язку з чим дещо збільшилася кількість модифікацій руткитов, що працюють в режимі користувача. Найбільш популярними погрозами даного типу, як і раніше залишаються BackDoor.Tdss і BackDoor.Maxplus.

У 2011 році фахівцями «Доктор Веб» був зафіксований унікальний в своєму роді руткіт, який отримав назву Trojan.Bioskit.1 , Особливість якого полягає в тому, що він інфікує BIOS персональних комп'ютерів - причому тільки в тому випадку, якщо на ПК встановлено BIOS виробництва компанії Award Software. Пізніше були зафіксовані спроби поширення ще однієї модифікації Trojan.Bioskit, проте через помилки в коді ця версія троянця не становить серйозної загрози для користувачів.

файлові віруси

До категорії файлових вірусів традиційно відносять шкідливі програми, що вражають в числі іншого виконувані файли і володіють здатністю до самореплікаціі (розмноженню без участі користувача). Лідером серед файлових вірусів виходячи з кількості заражень за підсумками року є Win32.Rmnet.12. Цей вірус був виявлений на комп'ютерах користувачів 165 286 935 раз, що становить 11,22% від усіх випадків інфікування шкідливим ПЗ. На другому місці - Win32.HLLP.Neshta, виявлений протягом року 94 777 924 рази (6,44% випадків зараження), замикає трійку Win32.HLLP.Whboy.45 (52 610 974 випадки зараження, що становить 3,57% від загального числа).

У 2011 році сімейство файлових вірусів поповнилося новими шкідливими екземплярами: це і лідер списку - Win32.Rmnet.12, і Win32.HLLP.Novosel, і Win32.Sector.22, а також багато інших.

Вінлокі

Програми-вимагачі, що блокують запуск операційної системи, - напасти давно відома, і тому за минулі дванадцять місяців число модифікацій загроз сімейства Trojan.Winlock цілком очікувано росло. Не обійшлося і без сюрпризів: у 2011 році вінлокі дісталися не тільки до ближнього зарубіжжя (були зафіксовані модифікації програм-вимагачів, спеціально орієнтовані на користувачів з Казахстану, України і Білорусії), а й до європейських держав. Зокрема, виявлений у вересні 2011 року Trojan.Winlock.3260 містить багатомовний текст блокуючих систему повідомлень, оформлених у вигляді послання від управління поліції країни, в якій проживає жертва: для Німеччини це Bundespolizei, для Великобританії - The Mertopolitan Police, для Іспанії - La Policìa Española. У всіх випадках за розблокування системи жертві пропонується внести плату з використанням однієї з поширених в даній країні платіжних систем. Незабаром число подібних троянців стало стрімко зростати. Найімовірніше це пояснюється тим, що в Інтернеті стали все частіше з'являтися партнерські програми, організовані творцями подібних програм-вимагачів: зловмисники активно шукають на спеціалізованих форумах фахівців з розповсюдження шкідливого ПЗ.

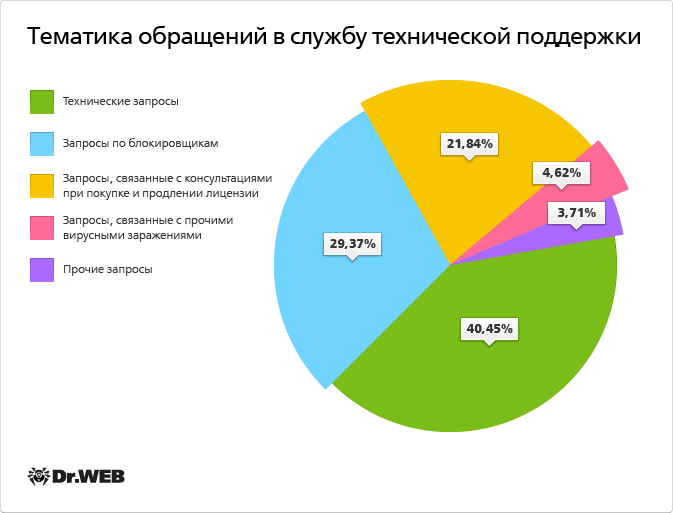

Всього з початку року було зафіксовано більш ніж двократне зростання числа нових модифікацій Trojan.Winlock. При цьому із загальної кількості звернень до служби технічної підтримки «Доктор Веб» на частку постраждалих від програм-блокувальників доводиться 29,37%.

MBR-локи

Помітно зросла і кількість програм-вимагачів, які заражають завантажувальний запис комп'ютера (Master Boot Record, MBR). перші зразки вимагачів, які заражають завантажувальний запис жорсткого диска, надійшли в антивірусну лабораторію ще в листопаді 2010 року, і на сьогоднішній день їх налічується вже понад 300. З початку 2011 року число шкідливих програм сімейства Trojan.MBRlock виросло в 52 рази, збільшившись з 6 до 316 виявлених модифікацій. Намітилася очевидна тенденція і до зміни функціоналу подібних троянців - він стає все більш витонченим і шкідливим: якщо перші модифікації Trojan.MBRlock автоматично знешкоджують через деякий час, то останні версії не тільки не містять подібного механізму, але навіть не зберігають у відкритому вигляді код розблокування, що дещо ускладнює лікування. Так, що з'явився в листопаді 2011 року Trojan.MBRlock.17 відрізняється від попередників ще й тим, що записує свої компоненти в випадкові сектори жорсткого диска, а ключ розблокування створюється динамічно на основі ряду параметрів. На сьогоднішній день це - одна з найнебезпечніших модифікацій серед троянців - блокувальників завантажувального запису.

енкодери

Програми-енкодери, або, як їх ще іноді називають, шифрувальники, потрапляючи на персональний комп'ютер, шифрують зберігаються на жорстких дисках файли за допомогою спеціального алгоритму і вимагають від користувача заплатити певну суму за можливість отримати доступ до цієї інформації. Приблизно у вересні 2011 року вибухнула справжня епідемія поширення шкідливих програм сімейства Trojan.Encoder і Trojan.FolderLock, від дій яких постраждало дуже багато користувачів. Розширився й асортимент версій подібних загроз: з початку 2011 року кількість записів в базах для різних типів енкодерів збільшилася на 60%.

Шахрайство в мережі

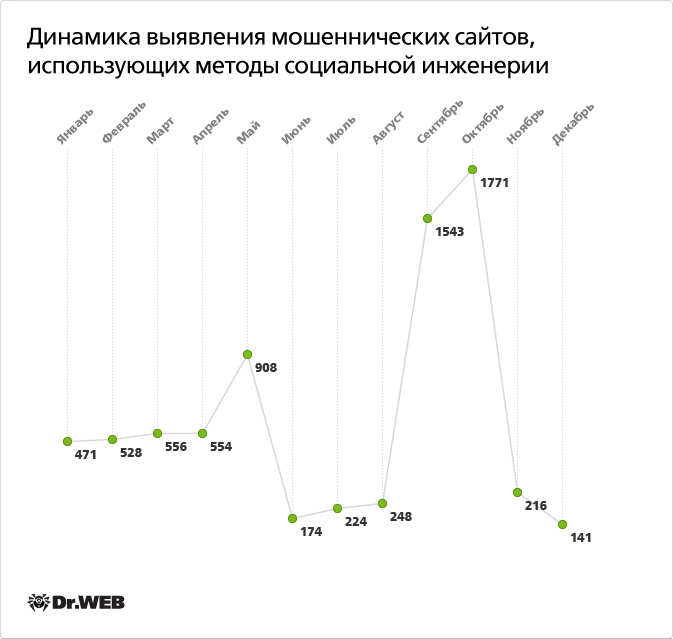

Не зменшується і кількість випадків шахрайських дій стосовно користувачів Інтернету: зловмисники пускають в хід будь-які доступні методи, щоб змусити користувача відправити платне СМС-повідомлення або підписати його на будь-які послуги з щомісячною абонентською платою. Фантазія мережевих шахраїв воістину невичерпна: у хід йдуть і липові розіграші призів, і підроблені файлообмінні мережі, шахраї пропонують довірливим користувачам доступ до телефонних і генеалогічним баз, пошук двійників і родичів, ворожіння по лініях долоні, зіркам і картами Таро, складання індивідуальних гороскопів і дієт ... Детально про сучасних схемах мережевого шахрайства ми вже розповідали в одному з наших інформаційних оглядів . Динаміку виявлення кількості шахрайських сайтів, які використовують методи соціальної інженерії, можна простежити на запропонованому нижче графіку.

Різке зростання числа доданих в бази належать мережевим шахраям інтернет-ресурсів у вересні-жовтні багато в чому обумовлюється «вересневої облавою на підпільні сайти», про яку компанія «Доктор Веб» повідомляла в одному зі своїх випусків новин . В ході цього заходу було виявлено значне число подібних ресурсів - і результати виконаної фахівцями компанії роботи чітко простежуються на діаграмі.

А ось статистика додавання в бази адрес сайтів, які поширювали в 2011 році шкідливе програмне забезпечення:

Тут спостерігається зворотна тенденція: найбільше число шкідливих ресурсів було зафіксовано в першому півріччі, в той час як з настанням осені на даному фронті намітилося певне затишшя.

Не припиняється і «полювання» на користувачів соціальних мереж. У 2011 році шахраї активно винаходили нові шахрайські схеми, про найбільш популярних з яких ми розповідали недавно в оглядовій статті . Всього за 2011 рік було виявлено безліч підроблених сайтів, що імітують своїм оформленням інтерфейс популярних соціальних мереж, адреси подібних ресурсів були додані в бази Dr.Web.

Банківські трояни

За минулий рік фахівцями компанії «Доктор Веб» було виявлено безліч шкідливих програм, призначених для крадіжки інформації користувачів, в тому числі даних для доступу до систем «Банк-Клієнт» і електронних гаманців.

Серед них особливий інтерес представляє сімейство володіють широким функціоналом троянців Trojan.Winspy, нові модифікації яких з'являлися в першій половині 2011 року. Ще одне шкідливий додаток подібного типу було додано в вірусні бази під ім'ям Trojan.Carberp.1. Як і деякі інші троянські програми, Trojan.Carberp.1 має убудовані засоби захисту від аналізу за допомогою відладчика. Характерною особливістю даного троянця є те, що він працює частинами всередині інфікованих системних процесів, а також активно використовує хешування різних даних. Trojan.Carberp.1 шукає і передає зловмисникам дані, необхідні для доступу до банківських сервісів, вміє красти ключі і паролі від різних програм, відстежувати натискання клавіш, робити знімки екрану і т. Д. Троянець має вбудований модуль, що дозволяє обробляти від віддаленого командного центру директиви. Завдяки цьому Trojan.Carberp.1 може надавати зловмисникам можливість анонімного відвідування різних сайтів, перетворивши комп'ютер жертви в проксі-сервер, завантажувати і запускати різні файли, відправляти на віддалений вузол знімки екрану і навіть знищити операційну систему.

Досить поширені і троянці сімейства Trojan.PWS.Ibank, призначені для крадіжки даних доступу до ДБО і здатні об'єднуватися в ботнети. Безумовно, не можна обійти увагою такий знаменитий троянець, як Trojan.PWS.Panda, відомий також під іменами Zeus і Zbot. Основний його функціонал полягає в крадіжці призначених для користувача паролів, хоча цей троянець має досить великими можливостями. Zeus отримав дуже широке поширення і протягом тривалого часу представляв серйозну загрозу для користувачів банківських систем. Ще один троянець, створений зі схожими цілями, - Trojan.PWS.SpySweep, також відомий під ім'ям SpyEye. Крім того, в цьому році з'явився і перший банківський троянець для платформи Android: це Android.SpyEye.1. До ризику зараження шкідливою програмою Android.SpyEye.1 схильні в першу чергу користувачі, комп'ютери яких вже інфіковані троянської програмою SpyEye. При зверненні до різних банківських сайтів, адреси яких присутні в файлі конфігурації троянця, в переглядається користувачем веб-сторінку здійснюється ін'єкція стороннього вмісту, яке може включати різний текст або веб-форми. Таким чином, нічого не підозрюючи жертва завантажує в браузері настільного комп'ютера або ноутбука веб-сторінку банку, в якому у неї відкритий рахунок, і виявляє повідомлення про те, що банком введені в дію нові заходи безпеки, без дотримання яких користувач не зможе отримати доступ до системі «Банк-Клієнт», а також пропозицію завантажити на мобільний телефон спеціальний додаток, що містить троянську програму.

Після завантаження та інсталяції на мобільному пристрої Android.SpyEye.1 перехоплює і відправляє зловмисникам всі вхідні СМС-повідомлення. Android.SpyEye.1 може становити небезпеку для власників мобільних пристроїв, оскільки здатний передавати в руки вірусів конфіденційну інформацію.

Найбільш цікаві загрози 2011 року

У лютому-березні 2011 року зловмисниками було зроблено атаку на термінали однієї з найбільш поширених в Росії платіжних систем, здійснена з використанням троянської програми Trojan.PWS.OSMP. Ця шкідлива програма втручається в роботу легального процесу maratl.exe, запущеного в операційній системі терміналу, і підміняє номер рахунку, на який здійснює платіж користувач. Таким чином, гроші потрапляють безпосередньо до зловмисників.

Trojan.PWS.OSMP - одна з перших шкідливих програм, які становлять небезпеку для клієнтів платіжних терміналів. По суті, троянська програма дозволяє зловмисникам виправити будь-який номер рахунку, на який користувачі відправляють гроші. Інша модифікація цієї шкідливої програми крала з терміналів конфігураційний файл, що, імовірно, може допомогти зловмисникам створити підроблений термінал на звичайному комп'ютері і направляти гроші на власний рахунок в електронній формі, минаючи купюроприймач.

Ще одна цікава троянська програма - BackDoor.Dande. Цей троянець призначений для крадіжки даних клієнтських додатків сімейства «Системи електронного замовлення», що дозволяють різним фармацевтичним підприємствам і аптекам замовляти у постачальників медичні препарати. Серед таких додатків спеціалізована конфігурація «Аналіт: Фармація 7.7» для платформи 1С, «Система електронного замовлення» СЕЗ-2 виробництва компанії «Аптека-Холдинг», програма формування заявок компанії «Російська Фармація», система електронного замовлення фармацевтичної групи «Роста», програма «Катрен WinPrice» і деякі інші. У числі зібраних даних - відомості про встановлений на комп'ютері програмному забезпеченні, паролі облікових записів і т. Д. Можна припустити, що інтерес для зловмисників представляють в основному дані про ціни та обсяги замовлення медикаментів. Вся викрадена інформація передається на їх сервер в зашифрованому вигляді. Іншими словами, в даному випадку ми маємо справу з рідкісним представником вузькоспеціалізованих троянських програм, орієнтованих на крадіжку інформації в строго певній сфері бізнесу.

Течение року з'явилося и кілька вельми цікавіх шкідливих програм для мобільної платформи Android. Серед них можна відзначіті троянця Android.Gone.1, за 60 секунд «вікрадають» всю что зберігається на что працює під управлінням Android мобільному телефоні інформацію, включаючі контакти, ПОВІДОМЛЕННЯ, останні дзвінкі, Історію браузера и т. Д Вкрадені дані завантажуються на спеціально Створений вірусопісателямі сайт. Отріматі доступ до вікраденої информации можна за 5 доларів. Ще однією цікавою «Загроза року» для цієї мобільної платформи можна назваті троянця Android.DreamExploid - ВІН без відома користувача намагався сделать Підвищення прівілеїв програмного оточення смартфона. Тобто замість стандартних обмежених можливостей користувач отримував систему з правами адміністратора. Крім того, Android.DreamExploid має можливість завантаження програм з Інтернету і їх установки, а також володіє функціоналом для збору інформації про інфікованому пристрої та її відправки зловмисникам.

Прогнозовані тенденції 2012

У 2012 році слід очікувати подальшого зростання кількості загроз для мобільної операційної системи Android, а також з певною часткою ймовірності можна прогнозувати появу програм-блокувальників для цієї платформи. Обумовлений такий прогноз, перш за все, тим, що мобільні ОС значно полегшують доступ зловмисників до гаманця жертви. Якщо отримати прибуток від користувача ОС для настільних ПК не так-то просто, наприклад, для цього потрібно спочатку заблокувати Windows, а потім змусити користувача дійти до терміналу оплати або набрати і відіслати СМС, то з мобільного телефону можна відправляти короткі повідомлення на платні номери, показувати рекламу, завантажувати платні мелодії та інший контент, потроху списуючи гроші з рахунку оператора. Ємність цього тіньового ринку просто величезна, і в даний час він активно освоюється зловмисниками, а сучасні мобільні платформи з їх широким функціоналом відкривають для цього прекрасні можливості.

Можна очікувати поширення вузькоспеціалізованих загроз, орієнтованих на системи промислової автоматики, - в цю категорію входять автоматизовані системи управління виробничими процесами, системи контролю доступу, моніторингу, обігріву, кондиціювання та вентиляції, інші комп'ютеризовані системи промислових підприємств і виробничих організацій. Під загрозою може опинитися інфраструктура управління технологічними процесами (SCADA). Аналітики компанії «Доктор Веб» відзначають, що шкідливі програми, які експлуатують уразливості подібних систем, можуть становити особливу небезпеку, оскільки подібні комплекси застосовуються в ключових галузях економіки, таких як виробництво електроенергії, транспорт, видобуток корисних копалин, нафти і газу.

Цілком вірогідна поява нових загроз, орієнтованих на банківські системи і ДБО, буде вдосконалюватися їх технічне виконання. Можливо, зловмисники не обмежаться призначеними для користувача ПК і системами «Банк-Клієнт», а зроблять атаки на банківські структури або навіть державні фінансові інститути. Будуть з'являтися нові, раніше невідомі способи шахрайства, як з використанням фішігнових сайтів, так і по відношенню до користувачів соціальних мереж. Динаміка виникнення нових шахрайських схем показує, що зловмисники використовують практично всі доступні їм технології, а з появою на сайтах соціальних мереж нових функціональних можливостей вони також напевно будуть використані шахраями для досягнення непорядних цілей. Так, у 2011 році кіберзлочинці задіяли для обману користувачів голосування, вбудовані в соціальні мережі функції обміну файлами, відеоролики і навіть доповнення до браузеру Mozilla Firefox. Здається, цим їх арсенал в майбутньому не обмежиться, кіберзлочинці будуть і далі вишукувати нові способи незаконного заробітку.

Топ-20 шкідливих програм, виявлених в 2011 році в поштовому трафіку

Всього перевірено: 181,136,303,763

Інфіковано: 33,407,612 (0.02%)

Топ-20 шкідливих програм, виявлених в 2011 році на комп'ютерах користувачів

Всього перевірено: 17,743,716,899,610,753

Інфіковано: 1,560,049,362 (0.00%)

Назад до списку статей