- зміст Вступ

- існуючі загрози

- десктопні програми

- Контроль над комп'ютером трейдера

- підробка операцій

- Відображення помилкових даних

- Крадіжка облікових даних

- виявлені уразливості

- Мобільні додатки

- Купівля та продаж від імені користувача

- Крадіжка облікових даних

- Підбір PIN-коду

- Соціальна інженерія та інші загрози

- виявлені уразливості

- Веб-додатки

- Підробка операцій користувача

- виявлені уразливості

- Висновок

зміст Вступ

Можливість взяти участь в операціях на фінансових ринках доступна будь-кому. Для того щоб приєднатися до торгів, досить зайти на сайт брокерської компанії або встановити додаток на телефон. На сайті investing.com можна знайти список з більш ніж 700 додатків для трейдингу - торговельних терміналів, які дозволяють купувати і продавати акції, облігації, ф'ючерси, валюту та інші активи.

При виборі торгової платформи трейдери в першу чергу керуються наявної функціональністю, яка полегшує їх завдання. Так, вбудовані інструменти для аналізу ринку та рекомендації експертів допомагають побудувати власну торгову стратегію, а можливість автоматичної торгівлі дозволяє відкривати і закривати угоди без участі трейдера. Однак далеко не всі замислюються про безпеку цих додатків. Якщо хакер отримає доступ до якоїсь з функцій, скажімо, зможе змінити параметри автоматичного закриття угоди, трейдер зазнає збитків. Крім того, в особистих кабінетах користувачів зберігається безліч конфіденційної інформації: дані про поточні та заплановані угодах, історія операцій, інформація про доступні засоби на балансі.

При роботі з терміналом трейдер повинен бути впевнений, що його інформація надійно захищена, що він отримує достовірні відомості про стан ринку і при цьому ніхто не може втрутитися в процес торгівлі. Чи відповідають додатки для трейдингу цим вимогам? Щоб відповісти на це питання, експерти Positive Technologies проаналізували торгові платформи шести вендорів, які популярні не тільки серед приватних трейдерів, а й використовуються в банках, інвестиційних фондах та інших організаціях, діяльність яких пов'язана з біржовою торгівлею. У сукупності ці платформи склали 11 мобільних додатків (для Android і iOS), чотири веб-додатки, а також три десктопні версії. Дослідження проводилися в відношенні клієнтських частин додатків.

існуючі загрози

Уразливості були знайдені в кожному дослідженому додатку, при цьому 72% додатків містили хоча б одну критично небезпечну уразливість. У всіх випадках недоліки захисту дозволяли атакувати користувачів.

Найбільшу небезпеку для учасників торгів представляють наступні загрози:

- виконання операцій від імені користувача,

- крадіжка облікових даних для авторизації в додатку,

- введення користувача в оману (підміна відображаються цін).

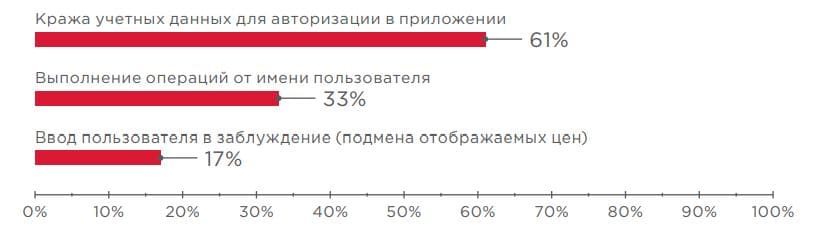

Малюнок 1. Найбільш небезпечні для трейдерів загрози (частки вразливих додатків)

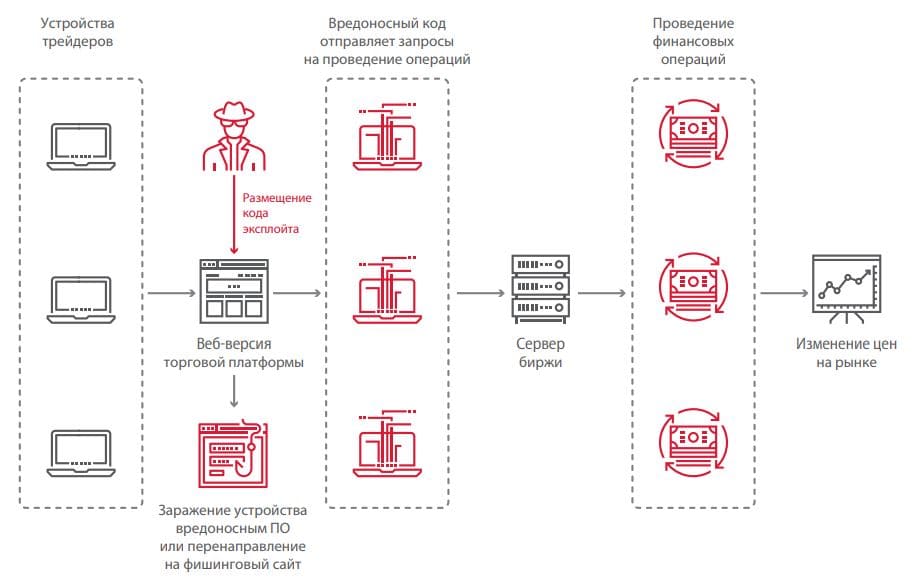

У 33% додатків, які входять в чотири з шести розглянутих трейдингових платформ, присутні уразливості, що дозволяють проводити фінансові операції від імені інших користувачів. Такі атаки можуть викликати зміну цін на ринку на користь зловмисника.

Наведемо приклад. Припустимо, що зловмисник придбав акції якоїсь компанії. Однак ціна на них не росте або росте дуже повільно. У цьому випадку йому потрібно штучно підвищити попит: якби інші інвестори почали активно купувати ці акції, вони б піднялися в ціні. Оскільки чекати такого моменту можна довго, зловмисник самостійно укладає угоди за інших учасників, після чого продає свої акції за вигідною ціною. Точно так же зловмисник може маніпулювати курсами валют - якщо атака торкнеться великих гравців або велика кількість користувачів.

Хакерська атака може викликати хаотична зміна цін і спровокувати паніку на фінансовому ринку. У 2015 році атака на Енергобанк привела до різких змін курсу долара до рубля на Московській біржі: протягом 15 хвилин від імені Енергобанку виставлялися підроблені заявки на покупку і продаж валюти. Банк оцінив втрати в 243,6 млн руб. Атаки хакерів позначаються і на котируваннях криптовалюта. На початку 2018 зловмисники вивели з біржі Coincheck криптовалюта NEM на суму понад 500 млн доларів США, що спричинило за собою загальне падіння курсів, а NEM при цьому втратила у вартості 16%.

У 61% випадків зловмисник може отримати контроль над особистим кабінетом користувача. Недоліки захисту мобільних і десктопних версій платформ дозволяють дізнатися чужі облікові дані і авторизуватися в додатку, якщо не використовується двофакторна аутентифікація. При атаці на веб-додаток зловмисник може перехопити сесію користувача і отримати доступ до його особистого профілю.

Вразливостям, за допомогою яких зловмисник може підмінити ціни, які відображаються користувачеві, схильні до 17% додатків. В результаті трейдер буде приймати рішення на основі підроблених даних і здійснювати збиткові угоди.

Існують два поширених сценарію атак:

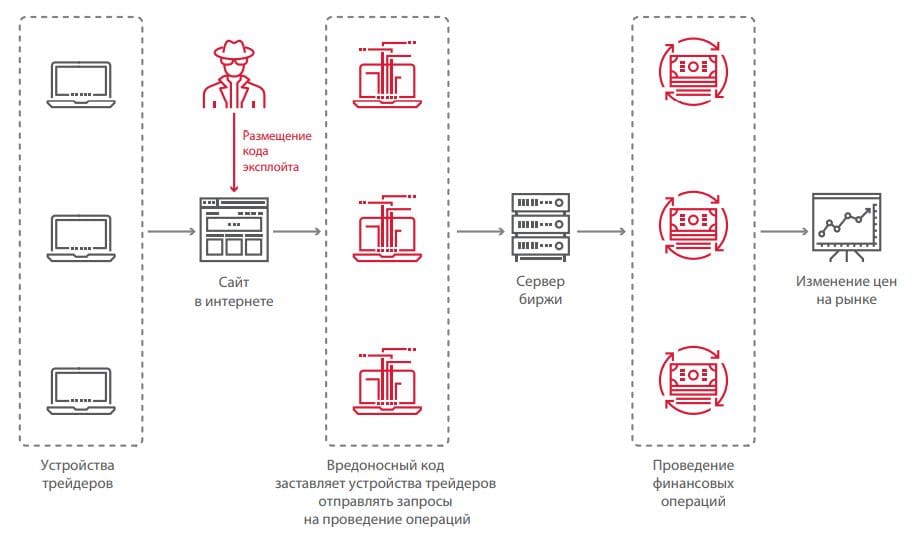

- Трейдер з одного і того ж пристрою користується торговим терміналом і відвідує сайти в інтернеті. На одному з відвідуваних їм сайтів хакер розмістив шкідливий JavaScript-код, який, не вимагаючи додаткових дій з боку користувача, атакує його термінал і купує або продає активи. Антивірус не відреагує на виконання шкідливого коду, оскільки для атаки не потрібно завантажувати файл на комп'ютер користувача або виконувати команди в ОС. Усередині компанії сегмент мережі, в якому здійснюється торгівля, повинен бути ізольований, але на практиці це може виявитися не так, і у трейдерів буде доступ в інтернет. Недоліки сегментації часто виявляються нашими експертами при проведенні тестів на проникнення у внутрішній мережі.

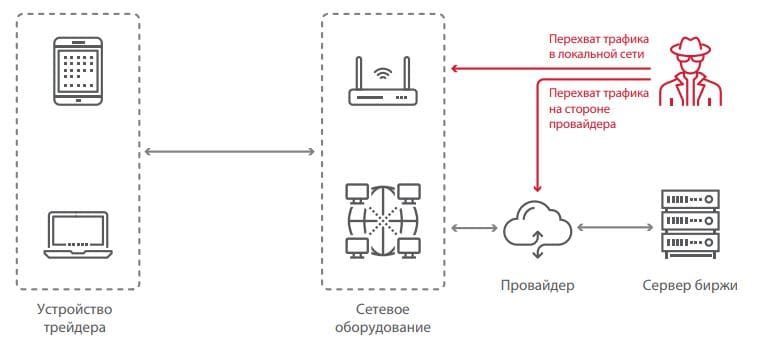

- Зловмисник знаходиться в одній мережі з трейдером; наприклад, трейдер підключений до мережі по Wi-Fi або через обладнання, яке контролює зловмисник. Так зловмисник зможе перехоплювати і змінювати трафік користувача.

Малюнок 2. Сценарій масової атаки на користувачів додатка

Малюнок 2. Сценарій масової атаки на користувачів додатка Атака можлива і в тому випадку, якщо канал зв'язку недостатньо захищений і перехоплення трафіку відбувається на стороні провайдера, як це недавно трапилося з користувачами електронного гаманця MyEtherWallet.

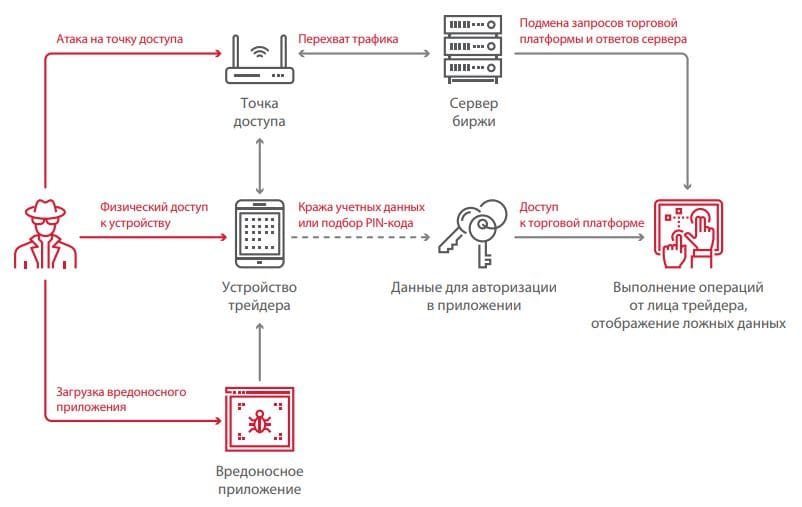

Малюнок 3. Сценарій атаки, що включає перехоплення мережевого трафіку

Малюнок 3. Сценарій атаки, що включає перехоплення мережевого трафіку

Розглянемо докладніше уразливості, які ми виявили в різних версіях торгових платформ.

десктопні програми

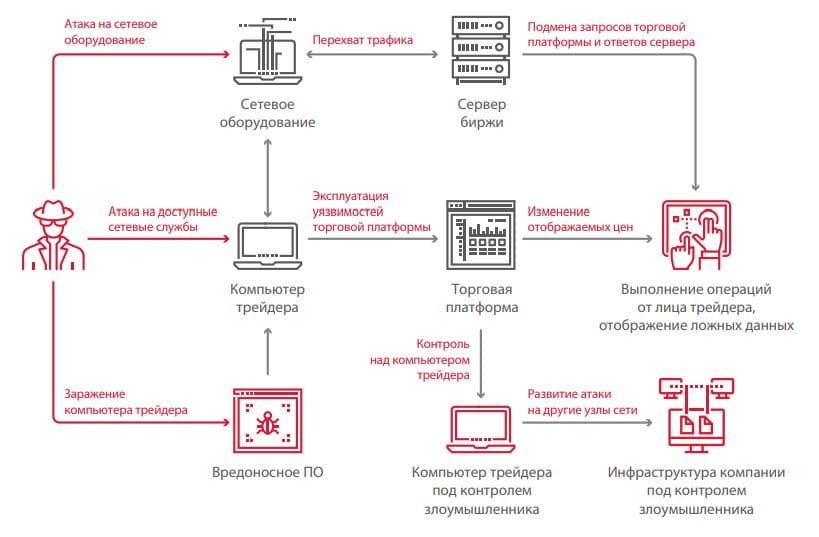

Експлуатація виявлених вразливостей передбачає, що зловмисник знаходиться в одній мережі з атакується користувачем або комп'ютер трейдера заражений шкідливим ПЗ. У 2017 році в рамках робіт з тестування на проникнення експертам Positive Technologies вдалося подолати зовнішній мережевий периметр 68% компаній. І хоча фінансові організації прикладають значно більше зусиль для захисту свого периметра, проникнути у внутрішню мережу банків вийшло в 22% випадків, а для атак за допомогою соціальної інженерії виявилися вразливими 75% банків.

Малюнок 4. Сценарії атак на користувачів десктопних торгових платформ

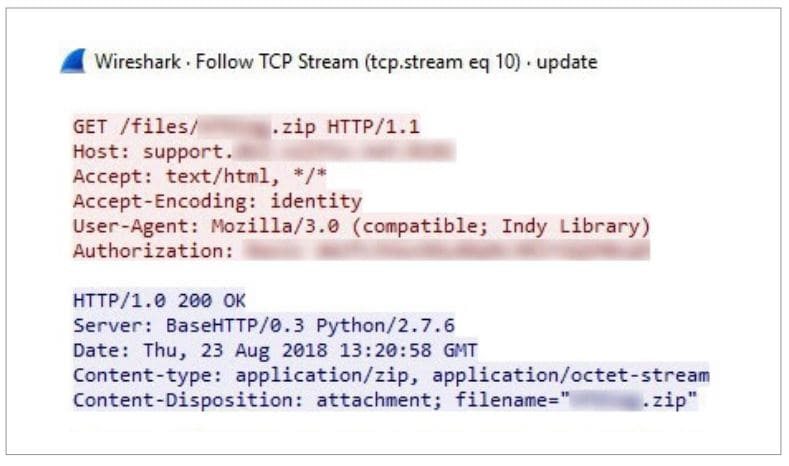

Контроль над комп'ютером трейдера

У двох розглянутих додатках були виявлені небезпечні уразливості, що дозволяють виконати довільні команди на комп'ютері користувача. Таким чином зловмисник міг би отримати доступ до важливої інформації користувача, що зберігається на робочої станції, і навіть повністю взяти під контроль управління його комп'ютером. Одне з цих додатків при запуску перевіряє наявність оновлень. Запит до сервера і відповідь, що містить файл з оновленнями, передаються у відкритому вигляді, тому якщо підмінити відповідь сервера, замість нової версії встановиться шкідлива програма.

Малюнок 5. Передача запиту на оновлення додатка у відкритому вигляді

підробка операцій

За замовчуванням один з додатків передає дані у відкритому вигляді, ніж може скористатися зловмисник, який знаходиться в одній мережі з атакується користувачем. Зловмисник може перехопити і змінити трафік: підмінити запит від трейдера і тим самим виконати від його імені небажану операцію.

Відображення помилкових даних

Виявлені уразливості могли використовуватися для зміни цін, які відображаються в терміналі, що змусило б трейдера змінити рішення про купівлю або продаж певних активів.

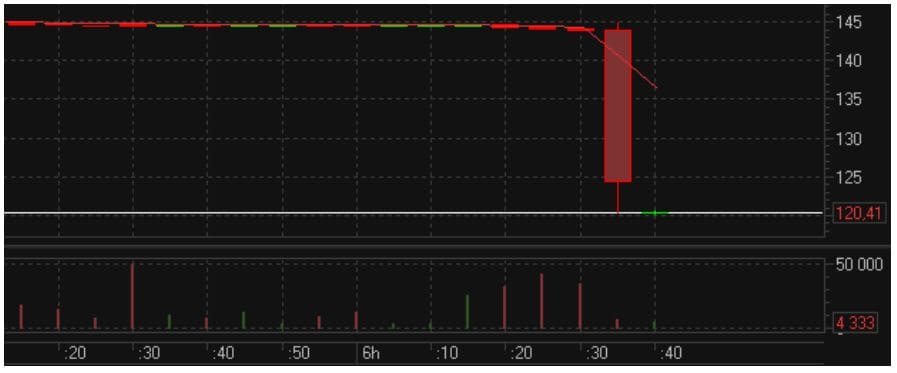

В ході дослідження нашим експертам вдалося підробити інтервальний графік типу «японські свічки», який відображає зміни котирувань за певні періоди. На основі цього графіка трейдер робить висновки про те, як рухається курс, і приймає рішення про подальші операції. Інформація про ціни надходить від сервера брокера і записується в локальну базу даних, а потім за цими значеннями додаток отрісовиваєт графіки. Якщо підмінити вміст бази, то на екрані буде відображатися той вид «свічок», який потрібен зловмисникові.

Малюнок 6. Вихідний вид «японських свічок» в торговому терміналі  Малюнок 7. Зміна «свічок» в торговому терміналі

Малюнок 7. Зміна «свічок» в торговому терміналі

Крадіжка облікових даних

Один з додатків передає облікові дані без використання шифрування. Зловмисник, який має можливість перехоплювати трафік користувача, може отримати доступ до його особистого профілю.

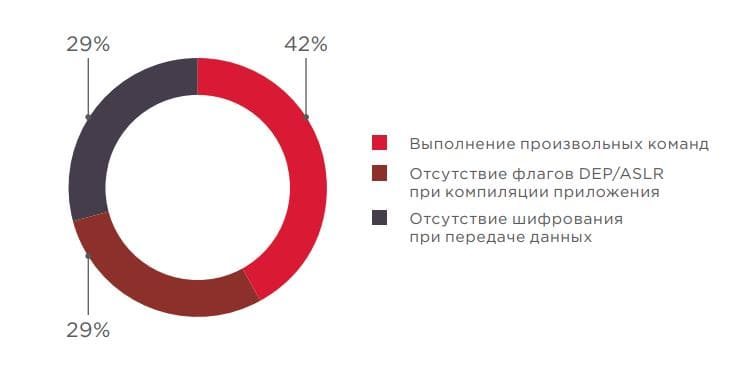

виявлені уразливості

Уразливості, які були виявлені в додатках, полягають у відсутності шифрування переданих даних і можливості виконання довільних команд. Для захисту від деяких типів атак, спрямованих на виконання довільного коду, використовуються технології DEP (Data Execution Prevention) і ASLR (Address Space Layout Randomization). DEP використовується для запобігання виконання коду з тих областей пам'яті, в яких повинні зберігатися дані, а ASLR змінює розташування структур даних в адресному просторі випадковим чином. Ці технології ускладнюють експлуатацію вразливостей, які можуть бути присутніми в вихідному коді. При компіляції двох додатків були встановлені прапори, що вказують на необхідність застосування DEP або ASLR.

Малюнок 8. Уразливості в десктопних додатках

Мобільні додатки

В ході дослідження були перевірені шість додатків для Android і п'ять додатків для iOS. Користувачі цих додатків схильні наступним загрозам:

- виконання дій від імені користувача;

- крадіжка облікових даних;

- підміна інформації про ціни;

- підбір PIN-коду програми;

- проведення фішингових атак.

Малюнок 9. Можливі атаки на користувачів додатків для Android (частки вразливих додатків)  Малюнок 10. Можливі атаки на користувачів додатків для iOS (частки вразливих додатків)

Малюнок 10. Можливі атаки на користувачів додатків для iOS (частки вразливих додатків)

Експлуатувати виявлені вразливості можна при виконанні однієї з умов:

- зловмисник знаходиться в одній мережі з користувачем і має можливість перехоплювати трафік;

- зловмисник отримав фізичний доступ до пристрою;

- пристрій користувача заражено шкідливим ПЗ (особливо якщо при цьому доступні права root або jailbreak).

Малюнок 11. Сценарії атак на користувачів мобільних додатків

Купівля та продаж від імені користувача

У двох додатках для Android ми виявили уразливості, які дозволяють виконати будь-яку дію від імені атакується користувача або підмінити інформацію про поточні ціни. Зловмиснику потрібно перебувати в одній мережі з користувачем, щоб прослуховувати трафік і підміняти запити. Для цього потрібно провести атаку «людина посередині», наприклад підключити пристрій користувача до підробленої точки доступу Wi-Fi або підробленої базової станції мобільного оператора.

Додатки встановлювали з'єднання з сервером по захищеному протоколу HTTPS. Це означає, що додатки повинні перевіряти, чи дійсний сертифікат SSL, який використовується сервером. Однак в нашому випадку вони ігнорували всі помилки, що виникають під час перевірки. Підмінивши сертифікат, зловмисник видавав себе за сервер додатки і отримував можливість перехоплювати трафік користувача.

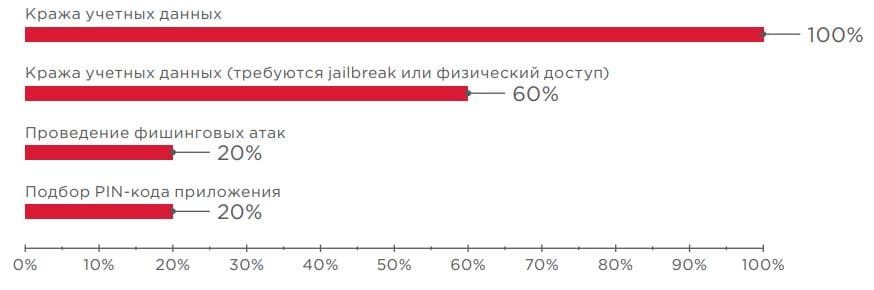

Крадіжка облікових даних

Якщо зловмисник дізнається логін і пароль користувача, то зможе отримати доступ до його особистого профілю з іншого пристрою за умови, що в додатку не використовується двофакторна аутентифікація.

Небезпечне зберігання облікових даних було виявлено в трьох додатках для Android і трьох додатках для iOS, але для їх отримання був потрібний фізичний доступ до пристрою або повні адміністративні права (root-права або пристрій з проведеним jailbreak). Проте існують і інші способи заволодіти обліковими даними.

Додатки для iOS не обмежували можливість використання сторонніх клавіатур. Такий підхід небезпечний, оскільки сторонні розширення для клавіатури можуть виявитися кейлоггера і викрадати облікові дані користувачів. Крім того, один додаток для iOS передавало аутентифікаційні дані без шифрування.

Малюнок 12. Передача облікових даних у відкритому вигляді

У додатку для Android була виявлена уразливість «міжсайтовий виконання сценаріїв», яка дозволяла дізнатися логін і пароль користувача. В додаток вбудований власний браузер, в якому воно відкриває посилання на внутрішні сторінки, використовуючи при цьому логін і пароль користувача. Проблема полягає в тому, що додаток некоректно визначає, що посилання є внутрішньою, тоді як насправді вона веде на зовнішній сайт. Зловмисник може сформувати посилання на власний сайт таким чином, що додаток відкриє її в своєму браузері, а потім викрасти логін і пароль.

Підбір PIN-коду

Користувач може втратити телефон або просто залишити його на очах у зловмисника. Для захисту від несанкціонованого доступу до додатка використовується PIN-код, який зловмисник може спробувати підібрати.

У двох додатках різних розробників ми виявили можливість необмеженого перебору PIN-коду. Додаток для Android надавало три спроби введення пароля; якщо код був тричі введено неправильно, додаток виходило з облікового запису користувача. Додаток для iOS кожен раз при введенні невірного PIN-коду збільшувало затримку до наступної спроби. Однак в обох випадках лічильник спроб скидався при перезапуску програми, тому перебирати код доступу можна було без обмежень.

Соціальна інженерія та інші загрози

Інші загрози, виявлені в мобільних додатках, пов'язані з можливістю проведення атак методами соціальної інженерії. Додатки дозволяли відправляти підроблені повідомлення або перенаправляти користувачів на фішингові сайти.

В Android програми можуть обмінюватися повідомленнями, наприклад відправляти один одному оповіщення про події. Якщо торговий термінал не обмежує перелік програм, від яких він отримує оповіщення, а на пристрої користувача встановлено шкідливий додаток, то воно може відправити терміналу спеціальне повідомлення, яке з'явиться в панелі повідомлень. В одному з додатків повідомлення відображалися і у внутрішньому чаті, що дозволяло створити видимість справжнього діалогу з користувачем. Поширений сценарій социотехнической атаки - відправка листа від імені технічної підтримки, в якому міститься посилання на сайт зловмисника, замаскований під сторінку авторизації для входу в особистий кабінет. Таким загрозам схильні до 33% додатків для Android.

Половина додатків для Android і 20% додатків для iOS використовують незахищений протокол HTTP при переході на внутрішні ресурси, наприклад на сторінки з новинами. Зловмисник, який має можливість перехоплювати трафік, може перенаправити користувача на фішингових сайтів. Крім ризиків, пов'язаних безпосередньо з торгівлею, користувачі схильні до і іншим загрозам: зловмисник може, наприклад, заразити їх пристрої шкідливим ПЗ.

виявлені уразливості

Додатки для обох систем містили в середньому по три уразливості. Більшість вразливостей пов'язані з небезпечним зберіганням даних, наприклад зберіганням резервних копій та іншої інформації в публічних каталогах, а ключів для шифрування - в вихідному коді програми.

Малюнок 13. Уразливості в мобільних додатках для Android  Малюнок 14. Уразливості в мобільних додатках для iOS

Малюнок 14. Уразливості в мобільних додатках для iOS

Веб-додатки

Якщо при атаці на торговий термінал для мобільного пристрою або комп'ютера зловмисникові потрібні особливі умови, зокрема можливість перехоплювати трафік або фізичний доступ до пристрою, то для атак на клієнтів веб-додатків цього не потрібно. Атаки можуть носити масовий характер і робити істотний вплив на зміну цін.

Малюнок 15. Сценарії атак на Користувачів веб-Додатків

Підробка операцій користувача

У всех Додатках були віявлені вразлівості «міжсайтовій Виконання сценаріїв». Ця вразливість використовується для впровадження на сторінку шкідливого коду, щоб спробувати виконати дію в додатку, наприклад перенаправити користувача на сайт зловмисника, викрасти дані для авторизації на сайті або заразити комп'ютер шкідливою програмою. У трьох додатках «міжсайтовий виконання сценаріїв» дозволяло зловмисникові здійснити несанкціоновані операції по покупці і продажу від імені користувача. Один додаток використовує для авторизації додатковий токен, який передається в кожному запиті і діє протягом короткого часу. Зловмисник може викрасти цей токен і виконувати будь-які дії від імені користувача.

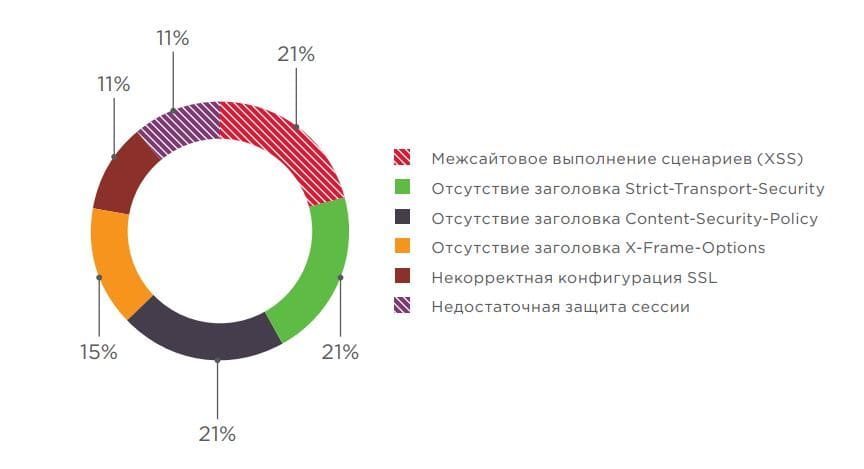

виявлені уразливості

Крім вразливостей в коді веб-додатків були також виявлені вразливості конфігурації. У всіх додатках були відсутні HTTP-заголовки, що забезпечують додатковий захист від деяких видів атак. Наприклад, заголовок X-Frame-Options спрямований на захист від атак типу Clickjacking, а заголовок ContentSecurity-Policy перешкоджає виконанню атак з впровадженням контенту, в тому числі «міжсайтовий виконання сценаріїв». Тема Strict-Transport-Security дозволяє відразу встановлювати безпечне з'єднання по протоколу HTTPS - навіть в разі переходу по посиланнях з явним зазначенням протоколу HTTP.

Для захисту однієї торгової платформи використовувався міжмережевий екран рівня додатків (web application firewall). Однак існуючі правила кореляції виявилися недостатньо ефективними і не дозволили запобігти атакам на додаток в ході дослідження. Необхідно уважно ставитися до вибору засобів захисту і їх конфігурації, а також проводити тестування для перевірки їх ефективності.

Малюнок 16. Уразливості в веб-додатках

Висновок

Результати дослідження показують, що популярні торгові термінали не захищені від зловмисників. Кібератаки можуть позначитися на великій кількості користувачів, торкнутися приватних трейдерів і великі компанії - банки, міжнародні торговельні корпорації, фінансово-інвестиційні організації; викликати заворушення на біржі і привести до втрати грошей.

При виборі торгової платформи трейдерам слід звертати увагу не тільки на її функціональність, а й на безпеку роботи з нею. В іншому випадку трейдер ризикує виявити, що від його імені здійснюють операції сторонні особи, а реальна ситуація на фінансовому ринку зовсім не відповідає тому, що він бачить на екрані. Необхідно використовувати тільки актуальні версії додатків і вчасно встановлювати оновлення, що випускаються вендором.

Приватним трейдерам, які використовують торговельні платформи на своїх особистих пристроях, потрібно в першу чергу забезпечити захист цих пристроїв - застосовувати антивірусні засоби і не завантажувати додатки з ненадійних джерел. Не рекомендується встановлювати мобільні версії додатків на пристрої з правами root або проведеним jailbreak. Для запобігання несанкціонованого доступу до особистого кабінету потрібно використовувати двухфакторную аутентифікацію, якщо ця функція підтримується програмою. При роботі з торговим терміналом не слід підключатися до незахищених мереж, таким як публічні точки доступу Wi-Fi, оскільки дані, що передаються по ним, можуть бути перехоплені зловмисником. Крім того, важливо враховувати ймовірність атаки методами соціальної інженерії: не переходити за посиланнями на підозрілі ресурси, з обережністю ставитися до сайтів з некоректними сертифікатами, уважно вводити облікові дані для доступу в особистий кабінет на веб-ресурсах, а також перевіряти всі вкладення, отримані за електронній пошті.

У корпоративних системах слід виділяти окремий сегмент мережі, в якому розташовані торгові термінали, і забезпечувати захист цього сегмента. При цьому ефективний захист можлива тільки в тому випадку, якщо підтримується високий рівень захищеності інфраструктури в цілому і зловмисник, тим або іншим способом проник в призначений для користувача сегмент мережі, не зможе розвинути атаку і отримати доступ до критично важливих ресурсів. Для цього потрібно слідувати базовим рекомендацій щодо забезпечення прийнятного рівня захищеності корпоративних інформаційних систем, і зокрема навчати співробітників правилам інформаційної безпеки. Рекомендується застосовувати ефективні антивірусні засоби для захисту кінцевих пристроїв і використовувати технічні рішення, спрямовані на своєчасне виявлення підозрілої активності в мережі (SIEM-системи). Важливо регулярно проводити зовнішнє і внутрішнє тестування на проникнення, щоб виявляти потенційні вектори атак і оцінювати ефективність вжитих заходів захисту.

Для того щоб забезпечити безпеку особистих даних і збереження грошей своїх клієнтів, розробникам необхідно більш ґрунтовно підходити до питань інформаційної безпеки. Рекомендується регулярно проводити тестування захищеності додатків. Найбільшу ефективність при цьому показує тестування методом білого ящика, тобто аналіз вихідного коду. Впровадження циклу безпечної розробки (secure software development lifecycle, SSDL) дозволяє уникнути багатьох помилок ще на етапі проектування програми, а аналіз коду в процесі його написання допомагає істотно прискорити виявлення і усунення виникаючих вразливостей. Для захисту веб-версій торгових платформ рекомендується додатково використовувати превентивні заходи захисту, такі як міжмережевий екран рівня додатків (web application firewall, WAF), який виявляє і запобігає відомі атаки на веб-додатки, а також виявляє експлуатацію вразливостей нульового дня.

скачать PDF Чи відповідають додатки для трейдингу цим вимогам?