- Потенційні вектори атаки

- Основна загроза

- Перший тайм - 9: 0 на користь зловредів

- Другий тайм - 12: 1 на користь зловредів

Ідея спілкуватися зі своїм автомобілем за допомогою програми виглядає дуже привабливою з точки зору практичності та зручності. На вулиці мороз? Заведіть машину, не вилазячи з-під ковдри - на той час, як ви вийдете з дому, вона вже точно прогріється. Якщо, навпаки, жарко - заведіть двигун і встановіть кондиціонер на потрібну температуру, не встаючи з крісла. Можна більше не запам'ятовувати, на якій вулиці ви припаркувалися, - автомобіль завжди розповість вам свої поточні GPS-координати через мобільний додаток.

Звучить заманливо, тому все більше і більше моделей автомобілів підтримує управління за допомогою мобільних додатків. Але ось чи безпечно це? Експерти «Лабораторії Касперського» провели два етапи досліджень, щоб зрозуміти, як йдуть справи саме з цим аспектом - з безпекою.

Перший етап відбувся в кінці 2016 року. На лютневій конференції RSA Conference 2017 антивірусні аналітики Михайло Кузін та Віктор Чебишев представили доповідь « Мобільні додатки і викрадення автомобіля «. Експерти досліджували додатки для Android, за допомогою яких можна управляти підключеними автомобілями - відкривати двері, запускати двигун, знаходити автомобіль на мапі, прочитувати свідчення приладів і так далі.

В ході дослідження наші експерти перевірили дев'ять мобільних додатків найбільших автовиробників на наявність захисту від трьох типових варіантів атак, якими активно користуються шкідливі програми для Android: отримання прав суперкористувача на пристрої (рутованія), перекриття інтерфейсу додатку підробленим вікном і впровадження в додаток для віддаленого керування автомобілем шкідливого коду.

Розберемо для початку, чим небезпечні ці атаки.

Потенційні вектори атаки

рутованія

Чим може бути небезпечно рутованія пристрої? У стандартному режимі роботи Android всі програми зберігають дані - в тому числі такі цінні, як логіни, паролі та інша особиста інформація - в ізольованих ділянках пам'яті, до яких у інших додатків доступу немає.

Після рутованія цей захисний механізм руйнується: володіючи правами root, шкідливий додаток може отримати доступ до даних інших додатків і вкрасти звідти цінні дані.

Багато зловредів цим активно користуються: близько 30% найбільш поширених шкідливих програм для Android вміє рутованних пристрою, використовуючи вразливості в операційній системі. Крім того, багато користувачів полегшують зарази роботу і самі рутуют свої Android-пристрої - радимо не робити цього, якщо ви не впевнені на 100% в тому, що зможете самі правильно захистити свій смартфон або планшет.

Перекриття інтерфейсу додатку

Цей трюк працює наступним чином: зловредів постійно відстежує, які програми запускає користувач і в момент запуску знайомої йому програми перекриває її вікно власним, ідентичним або дуже схожим зовні. Спрацьовує це моментально, тому у користувача немає можливості помітити, що відбувається щось підозріле.

Далі зловредів краде логіни, паролі, номери карт і будь-яку іншу інформацію, що цікавить зловмисників інформацію, яку користувач вводить в підробленому вікні, думаючи, що спілкується з цим додатком, якому він може довіряти.

Перекриття інтерфейсу додатку - це стандартний трюк з арсеналу мобільних банківських троянців. Втім, слово «банківські» тут досить умовно: творці цих троянців вже давно не обмежуються одними лише мобільними банками і заодно підробляють вікна маси інших додатків, в яких користувачі можуть вводити номера карт або ще що-небудь цікаве.

Список імітованих додатків дуже великий: різноманітні платіжні системи та популярні месенджери , Програми для покупки авіаквитків і бронювання готелів, магазин Google Play і додаток Android Pay, сервіси для оплати штрафів і багато іншого. Нещодавно творці одного з троянів почали «гнати» платіжні дані навіть з додатків для виклику таксі .

Впровадження шкідливого коду

Також зловмисники можуть взяти даний додаток, розібратися, як воно працює, впровадити в нього шкідливий код, зберігши недоторканою функціональність оригінального програми - і поширювати його через Google Play або через якісь інші канали (зокрема, досить популярний варіант - за допомогою шкідливих рекламних оголошень в системі Google AdSense).

Щоб запобігти використанню даного трюку, розробники оригінального програми повинні зробити завдання реверс-інжинірингу створеної ними програми і впровадження в неї шкідливого коду максимально трудомісткими і тому економічно невигідними для потенційних шкідників. Для цього є добре відомі методики, які, по-хорошому, повинні практикувати розробники всіх додатків, що працюють з цінними даними користувача. Але по-хорошому буває дуже рідко.

Основна загроза

Використовуючи перераховані вище способи, шкідливі програми можуть красти логін і пароль або PIN-код користувача, а також VIN-код (унікальний ідентифікаційний номер) автомобіля - власне, це все, що потрібно для аутентифікації в додатку. Як тільки злочинець отримує ці дані, йому залишається тільки встановити відповідну програму на власний смартфон.

Після цього він зможе розблокувати двері (ця функція є у всіх додатках) або навіть запустити двигун (зустрічається рідше, але теж досить часто) і викрасти автомобіль - чи стежити за пересуваннями власника авто, якщо мета в цьому.

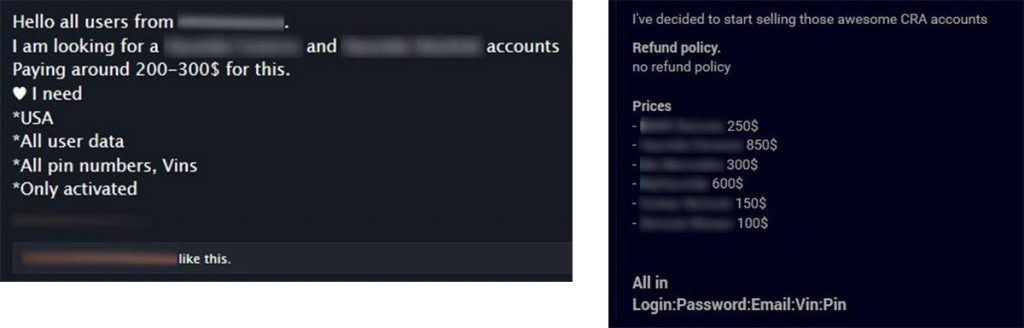

Загроза вже перейшла з теоретичної площини в практичну. На форумах в даркнета періодичні зустрічаються оголошення про покупку і продаж облікових записів для додатків, що працюють з підключеними автомобілями. Причому платять за них вельми щедро - набагато більше, ніж за дані крадених кредиток.

Оголошення на форумі в «темному інтернеті» про покупку і продаж крадених облікових записів в додатках для управління автомобілем

Кіберзлочинці швидко реагують на нові можливості заробити, так що поява хвилі зловредів, що атакують додатки для підключених автомобілів, - це тільки питання часу.

Перший тайм - 9: 0 на користь зловредів

На момент публікації дослідження в лютому 2017 року експерти перевірили дев'ять Android-додатків для керування автомобілями найбільших автовиробників і виявили, що жодне з цих додатків не захищене від жодної з трьох перерахованих загроз .

Ще раз: всі дев'ять досліджених додатків були уразливі для всіх найпоширеніших атак.

Зрозуміло, ще до публікації результатів експерти «Лабораторії Касперського» зв'язалися з відповідними автовиробниками і вказали на знайдені проблеми.

Другий тайм - 12: 1 на користь зловредів

Завжди цікаво подивитися на те, як події розвивалися далі. Тому кілька днів тому на Франкфуртському автосалоні Михайло Кузін представив «другу серію» цього дослідження.

Експерт додав до списку ще чотири нових додатки і перевірив їх все - тобто в сумі ми досліджували 13 програм. Виявилося, що тільки одне з цих нових додатків захищено від одного з трьох типів атаки: якщо воно бачить, що телефон «рутованних», то воно просто відмовляється працювати. Однак воно не захищене від двох інших атак, а три залишилися нових додатки уразливі для всіх описаних способів злому.

Але набагато гірше інше: повторна перевірка показала, що ті дев'ять додатків, які експерти досліджували раніше, все ще містять всі ті ж самі уразливості. За минулі місяці розробники так нічого і не виправили. Більш того, деякі з цих додатків весь цей час не отримували взагалі ніяких оновлень.

На жаль, автовиробники, при всіх їхніх знаннях і уміннях в області розробки автомобілів, поки не володіють достатнім досвідом для того, щоб правильно забезпечувати кібербезпека.

Вони в цьому не самотні. Ця ж проблема актуальна для виробників та іншої розумної електроніки, що входить в поняття Internet of Things. Є, втім, різниця: в разі злому якогось розумного тостера збиток буде не дуже великий. У разі автомобіля - це десятки тисяч доларів, а то й загроза людського життя.

Радує, що експертиза - справа наживна, і не обов'язково наступити на всі можливі граблі, щоб її отримати. ми відкриті до співпраці з автовиробниками і з радістю допоможемо їм уникнути подібних проблем в додатках.

Ну а тим, хто турбується, що мобільний додаток на їх телефоні може стати точкою входу для зловмисників, рекомендуємо поставити надійне захисне рішення на смартфон - воно дозволить вчасно виявити шкідливі програми, поки вони не дісталися до важливих даних, і нейтралізувати їх.

На вулиці мороз?Але ось чи безпечно це?