- Правила модуля «Скорочення можливих напрямків атак»

- Налаштування правил зменшення вразливою зони

- групові політики

- PowerShell

- Події функції «Скорочення можливих напрямків атак»

- Виключення файлів і папок

- Корисні посилання

Скорочення можливих напрямків атак (правила зменшення вразливою зони) - нова функція безпеки Exploit Guard Захисника Windows, яка доступна в Windows 10 версія 1809, 1803 і 1709

Компонент «Скорочення можливих напрямків атак» може блокувати типові дії шкідливого ПО на пристроях Windows 10 на основі наборів правил, зокрема запобігати виконання обфусцірованних скриптів, виконуваного контенту в поштових клієнтах або документах Office.

Для роботи функції повинна бути включена захист реального часу в додатку Безпека Windows .

Правила модуля «Скорочення можливих напрямків атак»

Наступні правила доступні в Windows 10 :

Ім'я правила GUID Блокувати виконуваний контент в поштових клієнтах і веб-поштою BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550 Блокувати всі додатки Office від створення дочірніх процесів D4F940AB-401B-4EFC-AADC-AD5F3C50688A Блокувати додатки Office від створення виконуваного контенту 3B576869-A4EC- 4529-8536-B80A7769E899 Блокувати додатки Office від впровадження коду в інші процеси 75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84 Блокувати JavaScript або VBScript від запуску з завантаженого виконуваного контенту D3E037E1-3EB8-44C8-A917-57927947596D Блокувати виконання потенційно непрозорих скриптів 5BEB7EFE-FD9A -4556-801D-275E5FFC04CC Блокувати запр оси API Win32 з макросу Office 92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B Блокувати виконувані файли від запуску, якщо вони не відповідають критеріям поширеності, віку або довіреної списку 01443614-cd74-433a-b99e-2ecdc07bfc25 Використовувати розширену захист від програм-шантажистів c1db55ab- c21a-4637-bb3f-a12568109d35 Блокувати крадіжку облікових даних з локальної системи безпеки Windows (lsass.exe) 9e6c4e1f-7d60-472f-ba1a-a39ef669e4b2 Блокувати створення процесів, що відбуваються з команд PSExec і WMI d1e49aac-8f56-4280-b9ba-993a6d77406c Блокувати ненадійні і непідписані процеси, які запускаються з USB b2b3f03d-6a65-4f7b-a9c 7-1c7ef74a9ba4 Блокувати додатки Office для комунікації від створення дочірніх процесів 26190899-1602-49e8-8b27-eb1d0a1ce869 Блокувати Adobe Reader від створення дочірніх процесів 7674ba52-37eb-4a4f-a9a1-f0f9a1619a2c

Правила застосовуються до таких меню Office:

- Microsoft Word

- Microsoft Excel

- Microsoft PowerPoint

- Microsoft OneNote

Правила не застосовуються до інших додатків Office.

Налаштування правил зменшення вразливою зони

Функцію зменшення числа можливих напрямків атаки можна налаштувати трьома різними способами

- За допомогою групових політик.

- За допомогою командного рядка PowerShell.

- За допомогою інтерфейсу MDM CSP.

групові політики

Ви можете налаштувати функцію «Скорочення можливих напрямків атак» за допомогою групових політик.

Примітка: даний спосіб підходить для користувачів Windows 10 Pro. Користувачам Windows 10 Домашня редактор групових політик недоступний, але можна використовувати сторонні рішення.

- Натисніть кнопку Windows, введіть gpedit.msc і виберіть об'єкт, пропонований службою пошуку Windows.

- Перейдіть в Конфігурація комп'ютера> Адміністративні шаблони> Компоненти Windows> Антивірусна програма "Захисник Windows"> Exploit Guard в Захиснику Windows> Скорочення можливих напрямків атак.

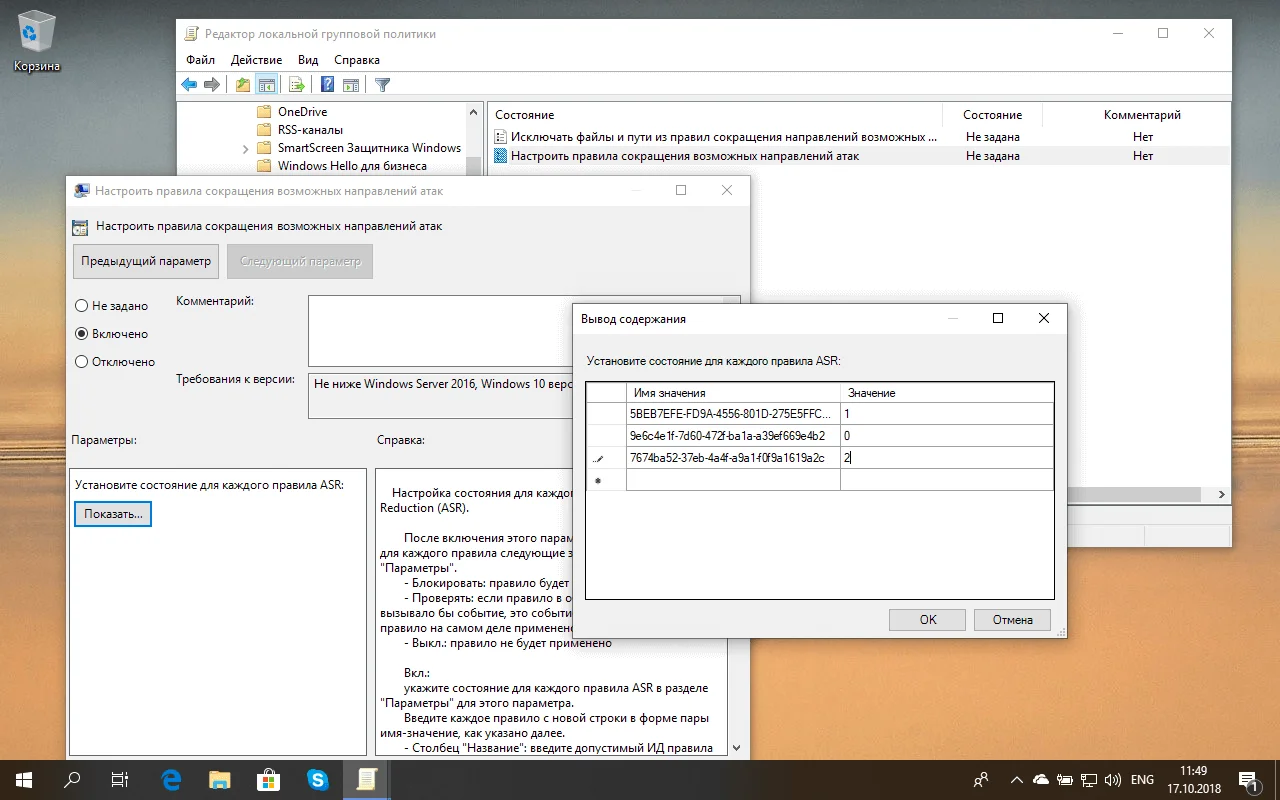

- Виберіть політику Налаштувати правила скорочення можливих напрямків атаки і клацніть по ній двічі.

- Виберіть опцію "Включено" та натисніть кнопку "Показати ...", щоб завантажити вікно "Висновок змісту".

Висновок змісту - таблиця, яка приймає одне правило скорочення поверхні атаки для кожного рядка. Ім'я значення - це ідентифікатор GUID, зазначений у наведеній вище таблиці. Можливі наступні параметри поля Значення:

- 0 = відключено. Правило буде неактивно.

- 1 = включено. Правило буде активно, блокування буде виконуватися.

- 2 = режим аудиту. Кожна подія буде записано в журнал подій Windows, але правило не виконуватиметься.

PowerShell

Для настройки правил можна використовувати командний рядок PowerShell.

- Натисніть кнопку Windows, введіть PowerShell і утримуючи клавіші Ctrl + Shift виберіть об'єкт PowerShell, пропонований службою пошуку Windows. В результаті буде запущена командний рядок PowerShell з правами адміністратора.

- Щоб змінити статус функції, запустіть команду:

Set-MpPreference -EnableControlledFolderAccess Enabled

Використовуйте наступну команду для додавання правила режиму блокування:

Set-MpPreference -AttackSurfaceReductionRules_Ids rule_ID -AttackSurfaceReductionRules_Actions Enabled

Включити функцію в режимі аудиту можна за допомогою наступної команди:

Set-MpPreference -AttackSurfaceReductionRules_Ids rule_ID -AttackSurfaceReductionRules_Actions AuditMode

Щоб встановити статус правила "відключено" використовуйте команду:

Set-MpPreference -AttackSurfaceReductionRules_Ids rule_ID -AttackSurfaceReductionRules_Actions Disabled

Ви можете комбінувати кілька правил в одній команді, розділяючи кожне правило коми і перераховуючи стану окремо для кожного правила:

Set-MpPreference -AttackSurfaceReductionRules_Ids rule_ID1, rule_ID2, rule_ID3 -AttackSurfaceReductionRules_Actions Disabled, Enabled, Enabled

Примітка: Ви можете використовувати Set-MpPreference або Add-MpPreference. Команда Set завжди буде перезаписувати існуючий набір правил, а команда Add додає нові правила, не переписуючи існуючі правила.

Ви можете відобразити набір правил за допомогою команди Get-MpPreference.

Події функції «Скорочення можливих напрямків атак»

Система Windows створює записи в журналі подій при зміні налаштувань, а також при спрацьовуванні подій в режимах блокування і аудиту.

- завантажте Exploit Guard Evaluation Package з сайту Microsoft і витягніть його на локальну систему.

- Натисніть на клавішу Windows, введіть Перегляд подій і виберіть однойменний об'єкт, пропонований службою пошуку Windows.

- Виберіть Дія> Імпорт настроюваного подання.

- Виберіть витягнутий файл asr-events.xml, щоб додати його як призначене для користувача подання.

- Натисніть ОК на наступному екрані. При бажанні можна додати опис.

У призначеному для користувача поданні відображаються наступні події:

- Event 1121 - події режиму блокування

- Event 1 122 - події режиму аудиту

- Event 5007 - зміна налаштувань.

Виключення файлів і папок

У разі необхідності користувач може додати файли і папки в виключення щоб набори правил функції «Скорочення можливих напрямків атак» для них не застосовувалися.

Групові політики: Перейдіть в Конфігурація комп'ютера> Адміністративні шаблони> Компоненти Windows> Антивірусна програма "Захисник Windows"> Exploit Guard в Захиснику Windows> Скорочення можливих напрямків атак.

Виберіть політику "Виключити файли і шляхи виходу з правил скорочення можливих напрямків атаки" і клацніть по ній двічі. Виберіть опцію "Включено" та натисніть кнопку "Показати ...", щоб завантажити вікно "Висновок змісту". Додавайте шляху файлів або джерел в стовпець "Ім'я значення" (наприклад, c: \ Windows) і значення "0" в стовпець "Значення".

PowerShell: використовуйте команду Add-MpPreference -AttackSurfaceReductionOnlyExclusions "", щоб додати файли або папки до списку винятків.

Корисні посилання

Знайшли друкарську помилку? Виділіть і натисніть Ctrl + Enter