- Поширення

- маскування

- методи відалення

- Див. такоже

- Основні види троянських програм:

- Як видалити троянську програму зі свого комп'ютера?

Стаття, яка допоможе Вам розібратися з троянами. Ви дізнаєтеся що це таке, які бувають види, що вони роблять і як від усього цього вберегтися.

Не буду "катати вату", а відразу приступлю до опису.

Сама назва "Троян" виходить з давньої історії про те, як ахейці довго тримали в облозі місто Трою, але не змогли захопити. Наостанок вони залишили біля воріт величезного дерев'яного коня, мовляв "Молодці, Ви стримали наш натиск. Ось Вам подарунок". Ну жителі Трої і завели цього коня до себе в місто, а звідти вночі вийшли воїни, перебили охорону і відкрили своєї армії ворота. Так і була взята Троя.

Виходячи з цього історичного відступу можна перейти і до сучасних "троянам".

Трояни - це програми, які є різновидом вірусів. Головна відмінність від вірусів це те, що трояни "служать господареві", точніше того, хто їх розробив. Якщо дії вірусу - це заразити систему і пошириться всіма способами і при цьому псувати все підряд, то дії трояна - це тихо мирно встановиться і збирати інформацію про зараженій системі, а потім відіслати її своєму творцеві.

Тобто той же принцип знаменитого Троянського коня - втертися в довіру під виглядом хорошого, а потім надати неприємний сюрприз.

Як можна підхопити трояна.

Троян потрапляє на комп'ютер різними способами , Але самий поширені - це через установку програм або перегляд файлів.

Типова ситуація - Ви, припустимо, якийсь. Потрапляєте на якийсь сайт (не мій!) І судорожно шукаєте де б там скачати можна було. В результаті натискаєте на це посилання, качаєте і встановлюєте. І ніби все пройшло добре - і запустилася і установка пройшла успішно і начебто навіть працює і всі задоволені. Але в цей момент може бути так, що Ваша система вже підхопила цього самого троянця. Адже весь сенс троянів в тому, що вони "прикріплюються" до гарної програмі і як-би є її частиною до самого останнього моменту - коли вже запустилися і встановилися. Потім продовжують "жити".

Саме тому я на цьому сайті дуже рідко даю завантажувати безпосередньо з сайту, а даю лише посилання на офіційні сайти розробників. Вже вони щось не будуть пхати таке в свої продукти.

Думаєте тільки через програми можете підхопити? Ні в якому разі. Ви можете отримати на пошту банальний спам (пам'ятаєте про?) В якому буде міститися посилання або прикріплений файл з зазивають назвою "Подивися, як мишка їсть кішку" і Ви перейдете і побачите картинку. Так Так Так! Навіть через картинку Ви можете підхопити трояна.

Так само поширене зараження через автозапуск флешок (моя улюблена стаття?) І дисків (трохи менш поширене).

Які види троянів існують і що вони роблять?

Якщо описувати всі види троянів, то на це піде дуже багато сторінок, тому що їх і зараз дуже багато і кожен день з'являються все нові. Але все ж про основні з них напишу:

Ну думаю і вистачить на це. Існують ще "дозвонщики", які телефонують на платні номер, але в наш час слабо поширені, тому що інтернет працює і без телефону вже. Насправді троянів і їх дій дуже багато. Адже можна запрограмувати їх на що завгодно.

Слід ще згадати, що часто в один троян може вбудовуватися відразу кілька (наприклад та віддалене управління і кейлогерам і зломщик) доходячи до десятків. Ось такий от "збірник троянів" можна встановити відкривши нешкідливу картинку із зображенням вигляду на море ...

Як захиститися і видалити трояни?

Способи захисту вже всім давно відомі, проте я їх повторю:

Троянська програма - це програма, яку застосовують зловмисники для видобутку, знищення і зміни інформації, а також для створення збоїв в роботі пристрою.

Дана програма є шкідливою. Однак троян не являє собою вірус за способом проникнення на пристрій і за принципом дій, тому що не має здатності саморозмножуватися.

Назва програми «Троян» пішло від словосполучення « троянський кінь ». Як свідчить легенда, стародавні греки піднесли мешканцям Трої дерев'яного коня, в якому ховалися воїни. Вночі вони вибралися і відкрили міські ворота грекам. Так і сучасна троянська програма несе в собі небезпеку і приховує справжні цілі розробника програми.

Троянську програму застосовують для того, щоб провести систему безпеки. Такі програми можуть запускатися вручну або автоматично. Це призводить до того, що система робиться вразливою і до неї можуть отримати доступ зловмисники. для автоматичного запуску розробку привабливо називають або маскують її під інші програми.

Часто вдаються і до інших способів. Наприклад, до вихідного коду вже написаної програми додають троянські функції і підміняють її з оригіналом. Наприклад, троян може бути замаскований під безкоштовну заставку для робочого столу. Тоді при її установці завантажуються приховані команди і програми. Це може відбуватися як за згодою користувача, так і без нього.

існує вдосталь різних видів троянських програм. Через це немає одного єдиного способу їх знищення. Хоча зараз практично будь-який антивірус уміє автоматично знайти і знищити троянські програми. У тому випадку, якщо антивірусна програма все таки не може виявити троян, допоможе завантаження операційної системи з альтернативного джерела . Це допоможе антивірусній програмі відшукати і знищити троян. Не варто забувати про постійне оновлення бази даних антивіруса. Від регулярності оновлень безпосередньо залежить якість виявлення троянів. самим простим рішення буде вручну знайти заражений файл і видалити його в безпечному режимі або повністю очистити каталог Temporary Internet Files.

Троянська програма, яка маскується під гри, прикладні програми , Файли, картинки, документи, здатна досить непогано імітувати їх завдання (а в деяких випадках і взагалі повноцінно). Подібні маскують і небезпечні функції також застосовуються і в комп'ютерні віруси, але вони, на відміну від троянів, можуть самі по собі поширюватися. Поряд з цим, троян може бути вірусним модулем.

Ви можете навіть не підозрювати, що троянська програма знаходиться на Вашому комп'ютері. Трояни можуть об'єднуватися зі звичайними файлами. При запуску такого файлу або програми, активується також і троянська програма. Буває, що трояни автоматично запускаються після включення комп'ютера. Це відбувається, коли вони прописані в Реєстрі.

Троянські програми розташовують на дисках, флешках, відкритих ресурсах, файлових серверах або відправляють за допомогою електронної пошти та сервісів для обміну повідомленнями. Ставка робиться на те, що їх запустять на певному ПК, особливо якщо такий комп'ютер є частиною мережі.

Будьте обережні, адже трояни можуть бути тільки невеликою частиною великої багаторівневої атаки на систему, мережу або окремі пристрої.

Реферат з інформатики

на тему: "Троянський вірус"

Виконав: Учень 9 «А» класу

Школи № 50

Рижков Максим

Троянські коні, утиліти прихованого адміністрування, intended-віруси, конструктори вірусів і поліморфний генератор.

Історія виникнення назви «троянський кінь».

У XII столітті до н.е. Греція оголосила війну Троє. Греки почали 10-річну війну проти цього міста, але так і не змогли його взяти. Тоді вони пішли на хитрість. За порадою Одіссея був споруджений величезний дерев'яний кінь. Усередині цього коня сховалося декілька героїв, а ахейське військо, занурившись на кораблі, відплив до острова Тендос. Троянці вирішили, що облога знята і, повіривши словам лазутчика Сінона про те, що кінь залишений ахейцами для того, щоб умилостивити богиню Афіну, і володіння їм зробить Трою неприступною, перенесли його в місто, зруйнувавши при цьому частина кріпосної стіни. Даремно жрець Лаокоон переконував троянців, що цього не слід робити. Вночі з утроби коня вийшли воїни-ахейці і відкрили міські ворота повернувся під покровом темряви війська. Троя була взята і зруйнована.

Ось чому подібні програми називають "троянськими кіньми" - вони працюють непомітно для користувача ПК, прикриваючись діями інших додатків.

Що таке троянський кінь?

Троянський кінь - це програма, яка надає стороннім доступ до комп'ютера для здійснення будь-яких дій на місці призначення без попередження самого власника комп'ютера або висилає по певною адресою зібрану інформацію. При цьому вона, як правило, дається взнаки за що-небудь мирне і надзвичайно корисне. Частина троянських програм обмежується тим, що відправляє ваші паролі поштою своєму творцеві або людині, яка сконфігурував цю програму (е-mail trojan). Однак для користувачів Internet найбільш небезпечні програми, що дозволяють отримати віддалений доступ до їх машині з боку (BackDoor). Дуже часто трояни потрапляють на комп'ютер разом з корисними програмами або популярними утилітами, маскуючись під них.

Особливістю цих програм, що змушує класифікувати їх як шкідливі, є відсутність попередження про їх інсталяції і запуску. При запуску троян встановлює себе в систему і потім стежить за нею, при цьому користувачеві не видається жодних повідомлень про його діях. Більш того, посилання на троянця може бути відсутнім у списку активних додатків або зливатися з ними. В результаті користувач комп'ютера може і не знати про його присутність в системі, в той час як комп'ютер відкритий для віддаленого управління. Досить часто під поняттям "троян" мається на увазі вірус. Насправді це далеко не так. На відміну від вірусів, троянів спрямовані на отримання конфіденційної інформації і доступ до певних ресурсів комп'ютера.

можливі різні шляхи проникнення трояна в вашу систему. Найчастіше це відбувається при запуску будь-якої корисної програми, в яку впроваджений сервер трояна. У момент першого запуску сервер копіює себе в якусь директорію, прописує себе на запуск в системному реєстрі , І навіть якщо програма-носій ніколи більше не запуститься, ваша система вже заражена трояном. Заразити машину можете ви самі, запустивши заражену програму. Зазвичай це відбувається, якщо програми викачуються ні з офіційних серверів , А з особистих сторінок. Впровадити трояна можуть також сторонні люди при наявності доступу до вашого комп'ютера, просто запустивши його з дискети.

типи Троянів

на даний момент найбільшого поширення набули трояни наступних типів:

1. Програми прихованого (віддаленого) адміністрування (BackDoor - з англ. "Задня двеpь").

Троянські коні цього класу за своєю суттю є досить потужними утилітами віддаленого адміністрування комп'ютерів в мережі. За своєю функціональністю вони багато в чому нагадують різні системи адміністрування, що розробляються відомими фірмами - виробниками програмних продуктів.

Єдина особливість цих програм змушує класифікувати їх як шкідливі троянські програми: відсутність попередження про інсталяції та запуску.

При запуску троянець встановлює себе в системі і потім стежить за нею, при цьому користувачеві не видається жодних повідомлень про дії троянця в системі. Більш того, посилання на троянця може бути відсутнім в списку активних додатків. В результаті "користувач" цієї троянської програми може і не знати про її присутності в системі, в той час як його комп'ютер відкритий для віддаленого управління.

Сучасні утиліти прихованого адміністрування (BackDoor) досить прості у використанні. Вони зазвичай складаються головним чином з двох основних частин: сервера (виконавець) і клієнта (керуючий орган сервера).

Сервер - це виконуваний файл , Який певним чином впроваджується на вашу машину, завантажується в пам'ять одночасно з запуском Windows і виконує одержувані від віддаленого клієнта команди. Сервер відправляється жертві, і в подальшому вся робота ведеться через клієнта на комп'ютері хакера, тобто через клієнта надсилаються команди, а сервер їх виконує. Зовні його присутність ніяк не виявляється. Після запуску серверної частини трояна на комп'ютері користувача резервується певний порт, який відповідає за зв'язок з Інтернетом.

Після цих дій зловмисник запускає клієнтську частину програми, підключається до комп'ютера через відкритий в онлайні порт і може виконувати на вашій машині практично будь-які дії (це обмежується лише можливостями використовуваної програми). Після підключення до сервера керувати віддаленим комп'ютером можна практично як своїм: перезавантажувати, вимикати, відкривати CD-ROM, видаляти, записувати, змінювати файли, виводити повідомлення і т.д. На деяких троянах можна змінювати відкритий порт в процесі роботи і навіть встановлювати пароль доступу для "господаря" даного трояна . Існують також трояни, які дозволяють використовувати "затрояненную" машину в якості проксі-сервера ( протоколи HTTP або Socks) для приховування реального IP-адреси хакера.

В архіві такого трояна зазвичай знаходиться 5 наступних файлів : Клієнт, редактор для сервера (конфігуратор), сервер трояна, пакувальник (Склеювач) файлів, файли документації. У нього досить багато функцій, серед яких можна виділити наступні:

1) збір інформації про операційну систему;

2) визначення кешованих і dial-up-паролів, а також паролів популярних програм дозвону;

3) знаходження нових паролів і відправка іншої інформації на е-mail;

4) скачування і запуск файлів за вказаним шляхом;

5) закривання вікон відомих антивірусів і файрволлов при виявленні;

6) виконання стандартних операцій по роботі з файлами: перегляду, копіювання, видалення, зміни, скачування, закачування, запуску і відтворення;

7) автоматичне видалення сервера трояна з системи через вказану кількість днів;

8) управління CD-ROM, включення / відключення поєднання клавіш Ctrl + Alt + Del, перегляд і зміна вмісту буфера обміну, приховування та показ таскбара, трея, годин, робочий стіл і вікон;

9) встановлення чату з жертвою, в т.ч. для всіх користувачів, підключених до даного сервера;

10) відображення на екрані клієнта усіх натиснутих кнопок, тобто є функції клавіатурного шпигуна;

11) виконання знімків екрану різної якості і розміру, перегляд певної області екрану віддаленого комп'ютера, зміна поточного дозволу монітора.

Трояни прихованого адміністрування і зараз найбільш популярні. Кожному хочеться стати володарем такого трояна, оскільки він може надати виняткові можливості для управління і виконання різних дій на віддаленому комп'ютері , Які можуть налякати більшість користувачів і доставити безліч веселощів господареві трояна. Дуже багато хто використовує трояни для того, щоб просто познущатися над ким-небудь, виглядати в очах оточуючих "суперхакером", а також для отримання конфіденційної інформації.

2. Поштові (е-mail trojan).

Трояни, что дозволяють "вітягуваті" паролі та іншу інформацію з файлів вашого комп'ютера и відправляті їх по електронній пошті господареві. Це могут буті логіні и Internet-паролі провайдера, пароль від поштової скриньки , паролі ICQ и IRC та ін.

Щоб Відправити лист власнику поштою, троян зв'язується з поштовий сервер сайту по протоколу SMTP (Например, на smtp.mail.ru). После збору необхідніх Даних троян перевіріть, відсілаліся ЦІ дані. Если немає - дані відсілаються и зберігаються в регістрі. Если Вже відсілаліся, то з регістра вітягується Попередній лист, и відбувається его порівняння з поточною. Если в информации відбуліся Які-небудь Зміни (з'явилися Нові дані), то лист відсілається, и в регістрі записують свіжі дані про паролі. Одним словом, цею вид троянів просто займається Зборів информации, и жертва может даже и не здогадуватіся, что ее паролі Вже комусь відомі.

В архіві такого трояна зазвичай знаходиться 4 файлу: редактор сервера (конфігуратор), сервер трояна, пакувальник (Склеювач) файлів, керівництво для використання.

В результаті роботи можуть визначатися такі дані:

1) IP-адреса комп'ютера жертви;

2) найдокладніші відомості про систему (ім'я комп'ютера і користувача, версія Windows , Модем і т.д.);

3) всі кешированниє паролі;

4) всі налаштування телефонних з'єднань включаючі Телефонні номери , Логіни і паролі;

5) паролі від ICQ;

6) N останніх відвіданих сайтів.

3. Клавіатурні (Keylog-gers).

Ці трояни записують все, що було набрано на клавіатурі (включаючи паролі) в файл, який згодом вирушає на певний е-mail або пpосматpівается чеpез FTP ( File Transfer Protocol). Keylogger "и зазвичай займають мало місця і можуть маскуватися під інші Корисні програми , Через що їх буває важко виявити. Ще однією причиною труднощі виявлення такого трояна є те, що його файли називаються як системні. Деякі трояни цього типу можуть виділяти і розшифровувати паролі, знайдені в спеціальних полях для введення паролів.

Такі програми вимагають ручної настройки і маскування. Keylogger "и можна використовувати не тільки в хуліганських цілях. Наприклад, їх дуже зручно поставити на своєму робочому місці або будинку на час від'їзду.

4. Програми-жарти (Joke programs).

Ці програми нешкідливі за своєю суттю. Вони не завдають комп'ютера будь-якого прямого шкоди, проте виводять повідомлення про те, що така шкода вже заподіяна, може бути заподіяна під час будь-яких умовах, або попереджають користувача про неіснуючу небезпеку. Програми-жарти залякують користувача повідомленнями про форматування жорсткий диск , Визначають віруси в незаражених файлах, виводять дивні вірусоподібні повідомлення і т.д. - це залежить від почуття гумору автора такої програми. Звичайно ж, тут немає ніяких причин для хвилювання, якщо за цим комп'ютером не працюють інші недосвідчені користувачі, яких подібні повідомлення можуть сильно налякати.

5. До "троянських коней" також можна віднести заражені файли, код яких певним чином підправлений або змінений криптографічним методом. Наприклад, файл шифрується спеціальною програмою і (або) упаковується невідомим архіватором. В результаті навіть останні версії антивірусів не можуть визначити наявність у файлі трояна, так як носій коду відсутня в їх антивірусній базі.

Захист від троянів (платформа Windows)

Виявити роботу сучасної троянської програми на своєму комп'ютері досить складно. Однак можна виділити наступні рекомендації для виявлення і видалення троянських програм:

1. Використовуйте антивірусну програму.

Обов'язково використовуйте антивірусне програмне забезпечення для перевірки файлів і дисків, регулярно оновлюючи при цьому її антивірусну базу через Інтернет. Якщо база не оновлюється, результат роботи антивіруса зводиться до нуля, оскільки нові трояни з'являються з не меншою регулярністю, ніж поновлення антивірусних баз .

Тому цей метод не можна визнати абсолютно надійним. Іноді, як показує практика, якщо сервер трояна впроваджений в виконуваний файл, антивіруси в багатьох випадках не можуть його знайти. На сьогоднішній момент з найкращого боку в цьому плані зарекомендували себе антивіруси Kaspersky Anti-Virus і Dr. Web.

Поряд з антивірусами існують Спеціалізовані програми (Антигени), які можуть знайти, визначити і знищити велику частину троянів, однак боротися з ними стає все складніше і складніше. В якості такої програми, призначеної для пошуку і знищення троянів на вашому комп'ютері, можна порекомендувати Trojan Hunter.

2. Встановіть персональний брандмауер (фаєрвол) і уважно розберіться в його налаштуваннях. Основною ознакою роботи трояна є зайві відкриті порти . При запуску сервера троянської програми файрволл зсередини заблокує її порт, позбавивши тим самим зв'язку з Інтернетом. файрволл дає додатковий захист , Однак, з іншого боку, користувачеві просто набридає постійно відповідати на запити програми з приводу роботи певного сервісу та проходження даних через певний порт. Іноді бувають крайні випадки, коли навіть файрволл і антивірус безсилі що-небудь зробити, так як закриваються трояном. Це також є сигналом користувачеві про те, що в системі присутній троян.

Для контролю відкритих портів можна також скористатися сканерами портів або програмами, які показують відкриті в теперішній момент порти і можливе підключення до них сторонніх користувачів.

З файрволлов досить якісним продуктом є Agnitum Outpost Firewall Pro, що дозволяє налаштувати роботу додатків і необхідний рівень користувача.

3. Обмежте число сторонніх, що мають доступ до вашого комп'ютера, оскільки досить велика кількість троянів і вірусів переноситься на зовнішніх носіях (Дискетах і дисках). Також рекомендується періодично міняти паролі на особливо важливі акаунти.

4. Не завантажуйте файли і фотографії з сумнівних сайтів (домашні сторінки з фото і т.д.). Досить часто фотографія і сервер трояна скріплені ( "склеєні") разом для усипляння пильності користувача, і цей фактор не викликає сумнівів. Тут троян маскується під картинку. При цьому іконка дійсно буде від картинки, але ось розширення залишиться * ехе. Після дворазового натискання на фотографію троян запускається і робить свою чорну справу.

5. Не слід використовувати сумнівні програми, нібито прискорюють роботу комп'ютера в Інтернеті в N раз (прискорюють роботу CD-ROM, миші, килимка для миші і т.п.). При цьому увагу необхідно звернути на іконку програми, особливо якщо ви ні з ким заздалегідь не домовлялися. В цьому випадку можна задати питання відправнику, і, якщо позитивної відповіді не послідувало, видаляти таку програму.

6. При одержанні листа від невідомого адресата слід звернути особливу увагу на розширення вкладеного файлу. Можлива маскування назви завірусованного розширення файлу * .exe, * .jpg, * .bat, * .com, * .scr, * .vbs подвійним закінченням (* .doc .exe), причому букви.exe можуть бути розділені великою кількістю прогалин або перенесені на наступний рядок.

При одержанні листа з прикріпленим архівом (файл з розширенням * .rar, * .zip, * .arj) не слід відразу його відкривати і переглядати файли. По можливості його треба зберегти на диск, після чого перевірити антівірусною програмою і тільки після цього відкрити. Якщо в архіві виявлений вірус, необхідно негайно видалити весь архів, не намагаючись його зберігати або, тим більше, відкривати файли.

7. Якщо ви користуєтеся системою Windows XP, то при ризику відкрити заражений файл створіть точку відновлення. Для Windows 98 рекомендується встановити аналогічну програму , Що дозволяє зробити відкат системи назад (наприклад, Second Chance або іншу подібного типу).

8. При використанні стандартного поштового клієнта Windows ( Microsoft Outlook Express) слід відключити автоматичне отримання пошти, яке може запустити закодованого трояна, що знаходиться в тілі (всередині) листи. замість програми Outlook Express Ви можете використовувати більш безпечний і швидкий поштовий клієнт The Bat !, Який є одним з кращих.

9. Здійснюйте контроль завдань і сервісів, що запускаються в системі. Практика показує, що 99% троянів прописуються на запуск в системному реєстрі. Для ефективного видалення трояна з системи потрібно спочатку видалити запис в реєстрі або рядок, його запускає, потім перезавантажити комп'ютер, а вже потім спокійно видаляти цей файл.

10. Якщо ПК поводиться підозріло, а продовжувати роботу необхідно, вводите вручну свій логін і пароль у вікнах, минаючи збереження їх в браузері або в поштовому клієнті.

11. Бажано робити копії важливих файлів, зберігаючи їх на дискеті або CD-диску. Це допоможе швидко відновити втрачені дані при можливий крах системи і подальшому форматуванні жорстких дисків.

Intended-віруси

До таких вірусів належать програми, які на перший погляд є стовідсотковими вірусами, але не спроможні розмножуватися через помилки.

Наприклад, вірус, який при зараженні "забуває" помістити в початок файлів команду передачі управління на код вірусу, або записує в неї неправильну адресу свого коду, або неправильно встановлює адресу перехоплюваних переривання (що в переважній більшості випадків завішує комп'ютер) і т.д.

До категорії "intended" також відносяться віруси, які з наведених вище причин розмножуються тільки один раз - з "авторської" копії. Заразивши будь-якої файл, вони втрачають здатність до подальшого розмноження.

З'являються intended-віруси найчастіше при недолугої перекомпіляції якогось вже існуючого вірусу, або через недостатнє знання мови програмування, або через незнання технічних тонкощів операційної системи.

конструктори вірусів

Конструктор вірусів - це утиліта, призначена для виготовлення нових комп'ютерних вірусів . Відомі конструктори вірусів для DOS, Windows і макро-вірусів. Вони дозволяють генерувати вихідні тексти вірусів (ASM-файли), об'єктні модулі, і / або безпосередньо заражені файли.

Деякі конструкторои (VLC, NRLG) забезпечені стандартним віконним інтерфейсом , Де за допомогою системи меню можна вибрати тип вірусу, що вражаються об'єкти (COM і / або EXE), наявність або відсутність самошіфровкі, протидія відладчику, внутрішні текстові рядки , Вибрати ефекти, що супроводжують роботу вірусу і т.п. Інші конструктори (PS-MPC, G2) не мають інтерфейсу і зчитують інформацію про тип вірусу з конфігураційного файлу.

поліморфний генератор

Полиморфик-генератори, як і конструктори вірусів, не є вірусами в буквальному значенні цього слова, оскільки в їхній алгоритм не закладаються функції розмноження, тобто відкриття, закриття та записи в файли, читання і запису секторів і т.д. головною функцією подібного роду програм є шифрування тіла вірусу і генерація відповідного розшифровувача.

Зазвичай поліморфний генератор поширюються їхніми авторами без обмежень у вигляді файла-архіву. Основним файлом в архіві будь-якого генератора є об'єктний модуль, що містить цей генератор. У всіх зустрічалися генераторах цей модуль містить зовнішню (external) функцію - виклик програми генератора.

Таким чином автору вірусу, якщо він бажає створити справжній поліморфік-вірус, не доводиться сидіти над кодами власного за / розшифровувача. При бажанні він може підключити до свого вірусу будь-який відомий поліморфік-генератор і викликати його з кодів вірусу. Фізично це досягається наступним чином: об'єктний файл вірусу лінкуются з об'єктним файлом генератора, а в вихідний текст вірусу перед командами його записи в файл вставляється виклик поліморфік-генератора, який створює коди расшифровщика і шифрує тіло вірусу.

Які поширюються мимовільно.

Назва «троянські» походить від епізоду в Іліаді, що розповідає про «Троянського коня» - дарованому дерев'яного коня, який я використав для проникнення в Трою, що і стало причиною падіння Трої. У Коне, подарованому в знак лже-перемир'я, ховалися воїни Одіссея, вночі вибралися з Коня і відкрили ворота основним силам антітроянскую армії. Велика частина троянських програм діє подібним чином - маскується під нешкідливі або корисні програми, щоб користувач запустив їх на своєму комп'ютері. Вважається, що першим цей термін в контексті комп'ютерної безпеки вжив у своєму звіті «Computer Security Technology Planning Study» Деніел Едвардс, співробітник АНБ.

«Трояни» - найпростіший вид шкідливих програм, складність яких залежить виключно від складності істинної завдання і засобів маскування. Найпримітивніші «трояни» (наприклад, стирають вміст диска при запуску) можуть мати вихідний код в кілька рядків.

Приклади троянських програм: Back Orifice, Pinch, TDL-4, Trojan.Winlock.

Поширення

Троянські програми поширюються людьми - як безпосередньо завантажуються в комп'ютерні системи зловмисниками-інсайдерами, так і спонукають користувачів завантажувати і / або запускати їх на своїх системах.

Для досягнення останнього, троянські програми поміщаються зловмисниками на відкриті або індексовані ресурси (файл-сервери і системи файлообміну), носії інформації, надсилаються за допомогою служб обміну повідомленнями (наприклад, електронною поштою), потрапляють на комп'ютер через проломи безпеки або завантажуються самим користувачем з адрес отриманих одним з перерахованих способів.

Іноді використання троянів є лише частиною спланованої багатоступінчастої атаки на певні комп'ютери , Мережі або ресурси (в тому числі, треті).

маскування

Троянська програма може імітувати ім'я і іконку існуючої, неіснуючої, або просто привабливою програми, компонента, або файлу даних (наприклад картинки), як для запуску користувачем, так і для маскування в системі своєї присутності.

Троянська програма може в тій чи іншій мірі імітувати або навіть повноцінно виконувати завдання, під яку вона маскується (в останньому випадку шкідливий код вбудовується зловмисником в існуючу програму).

методи відалення

В цілому, троянські програми виявляються і видаляються антивірусні та антишпигунські ПО точно так же, як і інші шкідливі програми .

Троянські програми гірше виявляються контекстними методами антивірусів (заснованих на пошуку відомих програм ), Тому що їх поширення краще контролюється, і екземпляри програм потрапляють до фахівців антивірусної індустрії з більшою затримкою, ніж мимоволі поширювані шкідливі програми. Однак евристичні (пошук алгоритмів) і проактивні (стеження) методи для них настільки ж ефективні.

Див. такоже

Примітки

ПОСИЛАННЯ

- Визначення трояна Лабораторія Касперського

Представлена у вигляді шкідливого коду, який здатний здійснювати несанкціоновані користувачем функції, такі як знищення або деформація даних, крадіжка інформації, використання комп'ютерних ресурсів користувача у ворожих цілях. Найбільше троянських програм числиться в кіберсреде, оскільки існує достатня кількість конструкторів, що дозволяють початківцям користувачам створювати подібні програми.

Основні види троянських програм:

Троянські утиліти з віддаленим керуванням мають дією, схожим з стандартними програмами , Які користувачі можуть використовувати для віддаленого доступу до своїх пристроїв. Єдина відмінність полягає в тому, що про присутність розглянутих програм користувачі не здогадуються і вони здатні здійснювати дії без їх відома. Таким чином, розглянутий тип троянських програм прийнято вважати найбільш небезпечним і шкідливим.

Викрадачі паролів - trojan-psw. даний тип троянських програм шукає файли з відповідною інформацією відразу ж після інсталяції. Це може бути викрадення кодів, номерів рахунків, системної інформації , Паролів, а також іншого програмного забезпечення.

Інтернет-клікери є такий різновид троянських вірусів, які несанкціоновано звертаються до певного інтернет-ресурсу і відправляють браузерам відповідні команди або підміняють системний адресу конкретного ресурсу. Мета використання інтернет-клікерів полягає в атаці сервісу або ж в збільшенні відвідуваності сайту.

Завантажники несанкціоновано завантажують шкідливе програмне забезпечення на пристрій користувача без його відома. Після завантаження програма або інсталюється, або записується в автозавантаження.

Установники створюються для подальшої установки на комп'ютер користувача шкідливого ПЗ. У структуру такого трояна найчастіше входить код і файли. Троянець - це і є основний код, а файли є важливими до шкідливої установці програмами. Користувач або нічого не знає про сторонньої завантаженні, або може отримати повідомлення про помилку, яке він ні в чому не запідозрить.

Шпигунські програми здійснюють стеження за користувачем, збирають набрану з клавіатури інформацію, знімають робочий стіл, стежать за активними програмами , здійснюють загальний моніторинг стану системи та інше. В даного випадка можна розглядати також багатоцільові шпигунські програми , Які, наприклад, віддаленому зловмисникові дають проксі-сервіс, а з користувача не спускають очей.

Руткіт - троянські програми, які приховують власну присутність в операційній системі або ж присутність інших визначених об'єктів.

Архівні бомби. В даному випадку при спробі архиватора відкрити такий архів, другий провокує неадекватні дії першого. Функціонування пристрою може значно сповільнитися або ж операційна система зовсім зависне. У Деяк випадка жорсткий диск наповнюється порожній інформацією у великих кількостях.

Як видалити троянську програму зі свого комп'ютера?

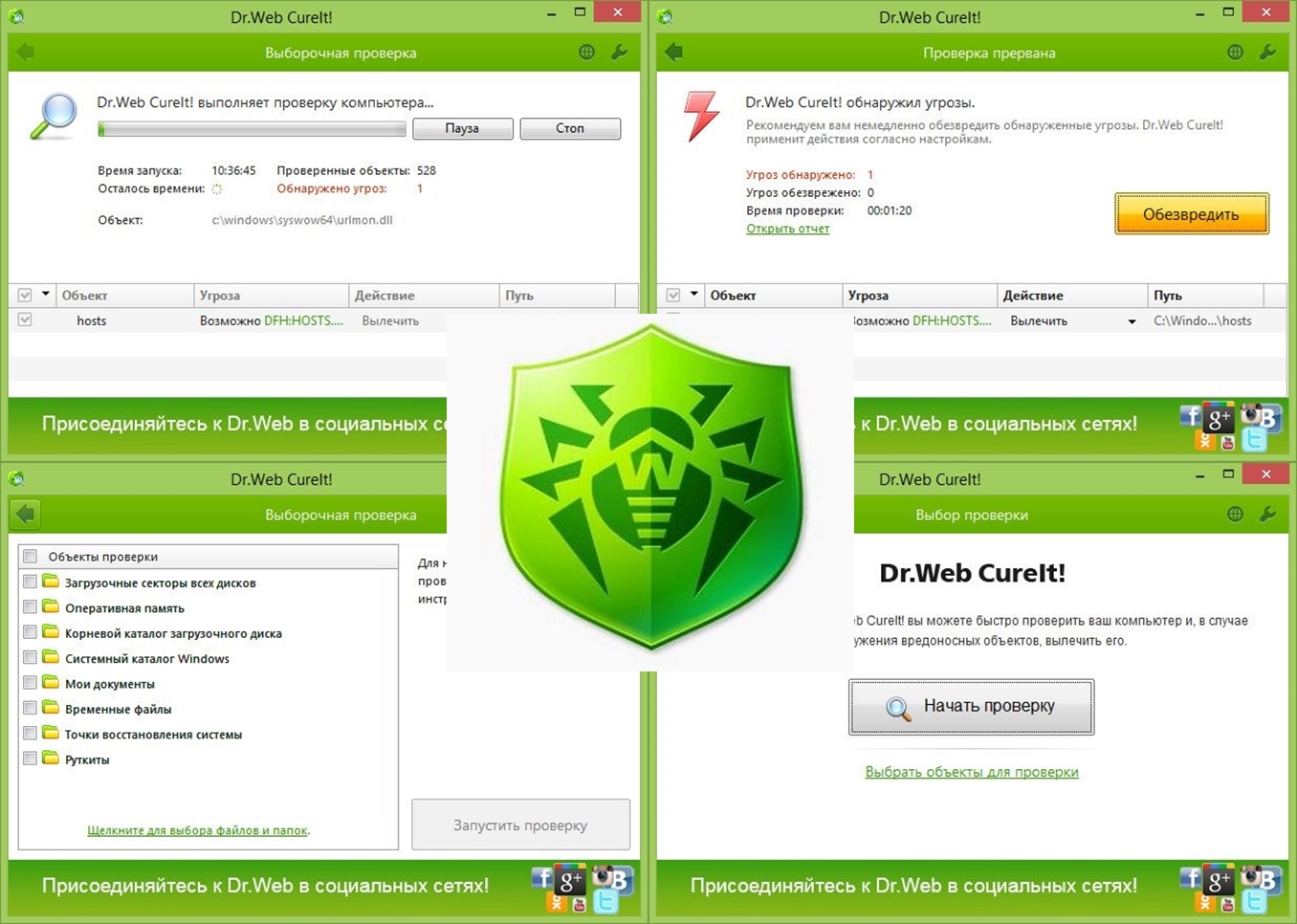

Найбільш дієвим і пробачімо способом буде скачати лікує утиліту Dr.Web CureIt! і сканувати систему для подальшого ефективного видалення всіх троянських програм.

1. Скачайте вищевказану утиліту на комп'ютер з шкідливим ПЗ.

2. Завантажте систему в безпечному режимі, для чого при завантаженні підсистеми БІОС натисніть на клавіатурі клавішу F8. Далі перед вами відкриється меню вибору типу завантаження, і за допомогою клавіш стрілок виберіть пункт « Безпечний режим із завантаженням драйверів »і натисніть Ентер. Далі ви побачите повідомлення про те, що система функціонує в безпечному режимі.

3. Запустіть файл, яку ви завантажили раніше і зробіть глибоке сканування комп'ютера. Безпосередньо процес сканування може зайняти від півгодини і більше, це залежить від обсягу даних, які зберігаються на вашому персонального комп'ютері . За поточним ходом сканування ви зможете спостерігати за допомогою вікна програми, там же будуть відображатися всі знайдені загрозливі комп'ютера об'єкти і способи їх усунення.

Думаєте тільки через програми можете підхопити?

Пам'ятаєте про?

Моя улюблена стаття?

Які види троянів існують і що вони роблять?

А що саме?

Як захиститися і видалити трояни?

А уявіть якщо йому дати Админа?

Що таке троянський кінь?

Як видалити троянську програму зі свого комп'ютера?