За сукупністю ознак, що включають інфраструктуру, шкідливі інструменти, схеми і цілі атак, дослідники ESET припускають, що за епідемією Diskcoder.C (Petya) варто кібергруппа Telebots.

У грудні 2016 року ESET публікувала дослідження про атаки групи на українські фінансові компанії. Зловмисники виводили комп'ютери з ладу за допомогою шкідливої програми KillDisk для перезапису і видалення файлів з певними цільовими розширеннями. Атаки носили деструктивний характер, фінансова вигода ніколи не була головним пріоритетом для цієї групи.

Для другої хвилі атак Telebots допрацювали KillDisk , Додавши функцію шифрування і повідомлення про викуп, що надавало схожість зі звичайним здирником. Проте, автори просили за відновлення даних рекордну суму - 222 біткоіни (близько 250 тисяч доларів за нинішнім курсом). Очевидно, метою хакерів залишався саботаж.

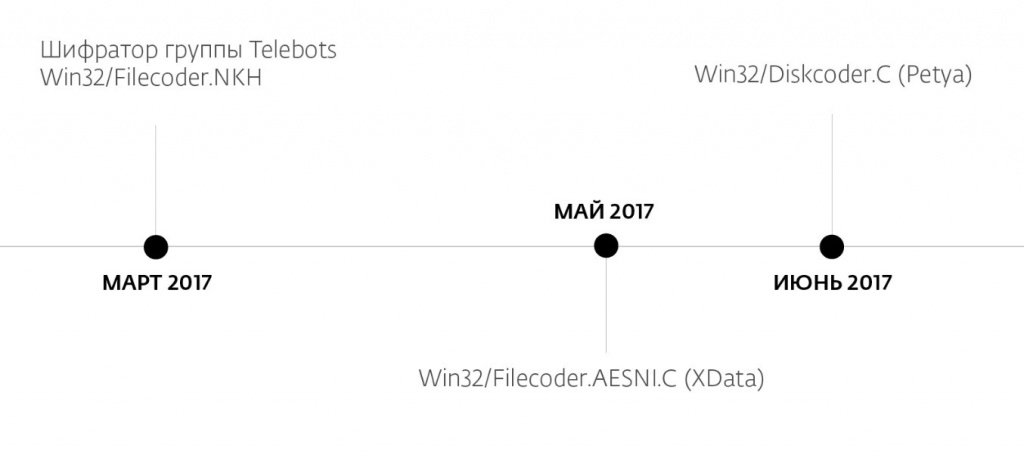

З січня по березень 2017 року TeleBots скомпрометували українську компанію-розробника програмного забезпечення (НЕ MEDoc), щоб отримати доступ до ІТ-мереж фінансових установ. Для цієї атаки група видозмінила використовувані раніше бекдори і поповнила арсенал новими Шифратори. Крім того, атакуючі використовували версію утиліти Mimikatz для вилучення облікових записів Windows з пам'яті зараженого комп'ютера і PsExec для поширення загрози всередині мережі.

18 травня ESET зафіксувала активність шифратора Win32 / Filecoder.AESNI.C (XData). За даними телеметрії, він з'являвся на комп'ютері відразу після запуску програмного забезпечення для звітності та документообігу українського розробника MEDoc. Далі XData автоматично поширювався в мережі за допомогою Mimikatz і PsExec. Незабаром після атаки майстер-ключі шифратора були опубліковані на форумі BleepingComputer. ESET випустила дешифратор для жертв XData.

27 червня почалася епідемія Diskcoder.C (Petya). Код шкідливої програми частково запозичений у шифратора Win32 / Diskcoder.Petya, але змінений таким чином, що відновити дані неможливо. Список цільових розширень хоча і не повністю ідентичний, але дуже схожий на використовуваний в атаках KillDisk в грудні 2016 року.

Для поширення всередині корпоративної мережі Petya використовує знайомі методи: експлойт EternalBlue (його застосовували автори WannaCry ), Mimikatz в поєднанні з PsExec (як в XData), а також механізм WMI.

Як і XData, шифратор Petya використовував в якості початкового вектора зараження програмне забезпечення MEDoc. Більш того, є ознаки, що вказують на те, що Petya і XData - не єдині сімейства шкідливих програм, які використовували цей вектор зараження. Зокрема, через сервер оновлень MEDoc поширювався VBS-бекдор з арсеналу групи TeleBots.

«Впровадження в інфраструктуру MEDoc та її клієнтів забезпечило широкі можливості для поширення Diskcoder.C, - коментує Антон Черепанов, старший вірусний аналітик ESET. - Атака продемонструвала глибоке розуміння ресурсів, наявних у розпорядженні кібергруппи. Можливості експлойта EternalBlue - ще одна проблема, з якою фахівці з інформаційної безпеки будуть стикатися все частіше ».

Повний текст звіту ESET доступний в блозі на Хабрахабр .