На початку червня «Лабораторія Касперського» випустила оновлення для своїх продуктів, які включали систему виявлення вторгнень (IDS - IntrusionDetectionSystem), а тепер у неї з'явилася здатність виявляти спроби RDP-атак повним перебором (RDP - протокол віддаленого робочого стола). Зібрана з тих пір статистика сильно пригнічує: десятки тисяч жертв, щодня з 3 червня понад тисячу виявлень. Ряд можливих нападників вже визначені, але розслідування триває. IDS засікає цей тип атаки як Bruteforce.Generic.RDP.

Протокол віддаленого робочого стола є пропрієтарним протоколом Microsoft, що забезпечує користувачеві графічного інтерфейсу підключення до іншого комп'ютера по мережі. Протокол широко застосовується системними адміністраторами для дистанційного керування серверами і іншими ПК, а іноді їм користуються і звичайні (ну ладно, просунуті) користувачі.

Оновлення IDS і побачите лавину атак методом грубої сили.

Атака повним перебором так називається неспроста. Так як вона полягає в систематичній перевірці всіх можливих ключів або паролів до отримання вірного (що по-звірячому примітивно), ця атака вимагає значної обчислювальної потужності. Однак, в свою чергу, вона може з успіхом використовуватися проти майже будь-яких зашифрованих даних, крім тих, які зашифровані надійним інформаційно-теоретичним способом (у Вікіпедії є зрозуміле простим смертним пояснення - на англ.).

Але все ж, коли мова йде про боротьбу з короткими паролями, цей метод може виявитися швидким і простим. Особливо, коли доступні хороші обчислювальні ресурси, а паролі слабкі (найслабшими є прості словникові слова). Метод менш ефективний з більш довгими і складними паролями, але знову ж таки, маючи розподілені ресурси (великий ботнет, наприклад), підбирати паролі відносно легко - справа часу.

У минулому році була здійснена масштабна атака повним перебором на адмінських консолі WordPress. Хтось з масивним ботнетом запустив «внутрішню перевірку» паролів користувачів. Бомбардування були настільки серйозними, що мали ефект звичайних DDoS-атак.

Тепер (і, мабуть, вже досить давно), мішенню для атак методом грубої сили став RDP.

Злом RDP - справа прибуткова, особливо якщо перехопити управління сервером.

Незважаючи на розробку протоколу в Microsoft, RDP-клієнти доступні для всіх найбільш часто використовуваних сучасних ОС, включаючи Linux, Unix, OS X, iOS і навіть Android. Серверне програмне забезпечення існує для Windows, Unix і OS X. За замовчуванням сервер прослуховує TCP-порт 3389 і UDP-порт 3389.

Злом RDP-з'єднання - справа досить прибуткова. Якщо зловмисник отримує пару логіна і пароля для RDP, він або вона успішно опановує системою, на якій встановлено сервер RDP. Потім зловмисники можуть підсадити шкідливі програми в вразливу систему, вивуджувати дані і т.д. Він (або вона) також може отримати доступ до внутрішньої мережі вашої компанії за умови, що «зламана» робоча станція підключена до неї, або спробувати вважати всі паролі в браузері, встановленому на системі жертви. Можливостей маса, і наслідки можуть бути плачевними.

Злочинці добре знають про це. Існує вже кілька готових наборів програмного забезпечення, призначеного для злому пар логінів і паролів RDP - ncrack, FastRDPBrute, наприклад.

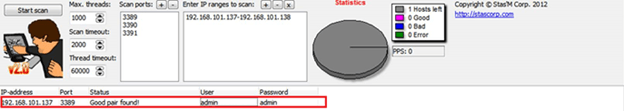

Як видно на скріншоті, інтерфейс Fast RDP Brute дуже зрозумілий і простий. Там тільки одне показано невірно: «хороша» пара «адмін: адмін» насправді найгірша з усіх .

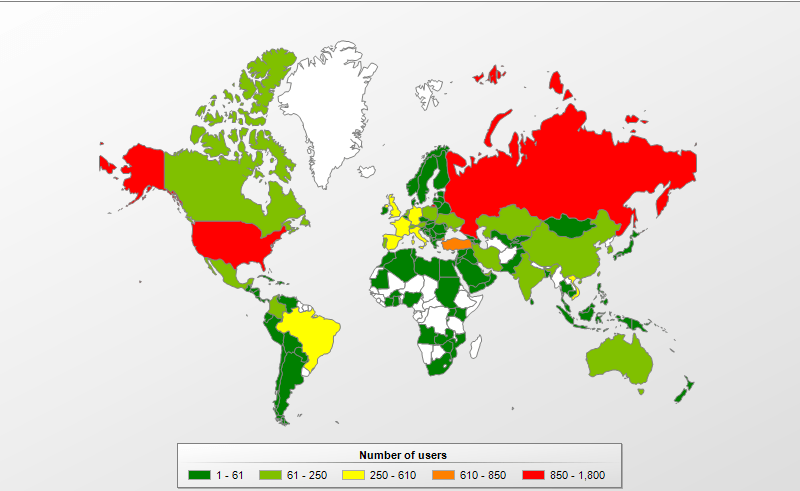

А ось як виглядає статистика RDP-атак на наших користувачів:

Як бачимо, Росія і Сполучені Штати зазнають більшості нападів взагалі, а за ними слід Туреччина. Країни Західної Європи теж під вогнем занадто, а разом з ними і Бразилія.

Близько 64% цілей є серверами, що також не дивно.

Зловмисники, як правило, не вибирають конкретні цілі з самого початку. Спершу вони запускають якісь масштабні кампанії з метою зібрати довгий список ймовірних вразливих об'єктів, який потім відсортовують з точки зору потенційної цінності. Проте, викрадення сервера є куди більш вигідним результатом, ніж зараження скромного десятирічної давності комп'ютера на Windows XP. Хоча вони обидва можуть використовуватися для розсилки спаму або запуску DDoS-атак, володіння сервером означає отримання багато великих обчислювальних ресурсів і широких каналів зв'язку, а також, в перспективі, обіцяє повний контроль над усім вхідний і вихідний трафік. А це вже стане в нагоді в разі спрямованої атаки на бізнес, якому належить даний сервер.

Мабуть, є лише один спосіб протистояти таким атакам: вибирати паролі з розумом і часто їх міняти.