- Хешування - що це і навіщо Криптографічні хеш-функції - незамінний і повсюдно поширений інструмент,...

- Як працює хеш?

- Для чого використовується хеш?

- Як за допомогою хеш-кодування ловити віруси?

- Хешування - що цей і навіщо

- Що таке хеш?

- Як працює хеш?

- Для чого використовується хеш?

- Як за допомогою хеш-кодування ловити віруси?

- Хешування - що цей і навіщо

- Що таке хеш?

- Як працює хеш?

- Для чого використовується хеш?

- Як за допомогою хеш-кодування ловити віруси?

Хешування - що це і навіщо

Криптографічні хеш-функції - незамінний і повсюдно поширений інструмент, який використовується для виконання цілого ряду завдань, включаючи аутентифікацію, перевірку цілісності даних, захист файлів і навіть виявлення шкідливого ПО. Існує маса алгоритмів хешування, що відрізняються криптостійкості, складністю, розрядністю і іншими властивостями. Вважається, що ідея хешування належить співробітнику IBM, з'явилася близько 50 років тому і з тих пір не зазнала принципових змін. Зате в наші дні хешування знайшло масу нових властивостей і використовується в дуже багатьох областях інформаційних технологій.

Що таке хеш?

Якщо коротко, то криптографічний хеш-функція, частіше звана просто хешем, - це математичний алгоритм, що перетворює довільний масив даних в складається з букв і цифр рядок фіксованої довжини. Причому за умови використання того ж типу хешу довжина ця буде залишатися незмінною, незалежно від обсягу вступних даних. Крипостійкість хеш-функція може бути тільки в тому випадку, якщо виконуються головні вимоги: стійкість до відновлення хешіруемих даних і стійкість до колізій, тобто утворення з двох різних масивів даних двох однакових значень хеш-кодування. Цікаво, що під дані вимоги формально не підпадає ні один з існуючих алгоритмів, оскільки знаходження зворотного хешу значення - питання лише обчислювальних потужностей. За фактом же у випадку з деякими особливо просунутими алгоритмами цей процес може займати жахливо багато часу.

Як працює хеш?

Наприклад, моє ім'я - Brian - після перетворення хеш-функцією SHA-1 (однієї з найпоширеніших поряд з MD5 і SHA-2) за допомогою онлайн-генератора буде виглядати так: 75c450c3f963befb912ee79f0b63e563652780f0. Як вам скаже, напевно, будь-який інший Брайан, дане ім'я нерідко пишуть з помилкою, що в підсумку перетворює його в слово brain (мозок). Це настільки часта помилка, що одного разу я навіть отримав справжні водійські права, на яких замість мого імені красувалося Brain Donohue. Втім, це вже інша історія. Так ось, якщо знову скористатися алгоритмом SHA-1, то слово Brain трансформується в рядок 97fb724268c2de1e6432d3816239463a6aaf8450. Як бачите, результати значно відрізняються один від одного, навіть не дивлячись на те, що різниця між моїм ім'ям і назвою органу центральної нервової системи полягає лише в послідовності написання двох голосних. Більш того, якщо я перетворю тим же алгоритмом власне ім'я, але написане вже з малої літери, то результат все одно не буде мати нічого спільного з двома попередніми: 760e7dab2836853c63805033e514668301fa9c47.

Втім, дещо спільне у них все ж є: кожен рядок має довжину рівно 40 символів. Здавалося б, нічого дивного, адже всі введені мною слова також мали однакову довжину - 5 букв. Однак якщо ви захешіруете весь попередній абзац цілком, то все одно отримаєте послідовність, що складається рівно з 40 символів: c5e7346089419bb4ab47aaa61ef3755d122826e2. Тобто 1128 символів, включаючи пробіли, були стиснуті до рядка тієї ж довжини, що і пятібуквенние слово. Те ж саме станеться навіть з повним зібранням творів Вільяма Шекспіра: на виході ви отримаєте рядок з 40 букв і цифр. При цьому не може існувати двох різних масивів даних, які перетворювалися б в однаковий хеш.

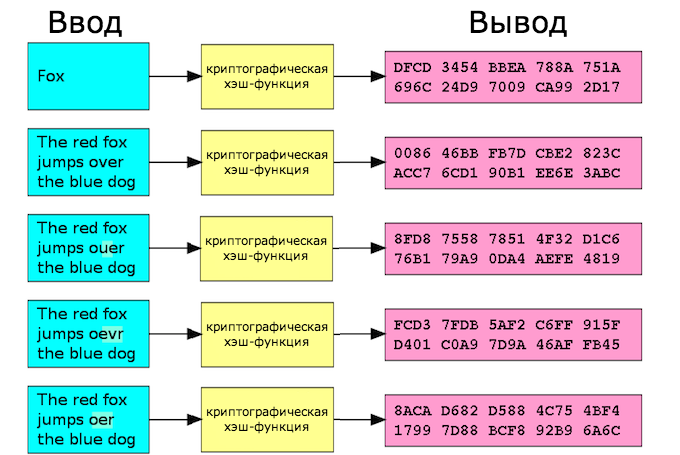

Ось як це виглядає, якщо зобразити все вищесказане у вигляді схеми:

Для чого використовується хеш?

Відмінний питання. Однак відповідь не такий простий, оскільки кріптохеші використовуються для величезної кількості речей.

Для нас з вами, простих користувачів, найбільш поширена сфера застосування хешування - зберігання паролів . Наприклад, якщо ви забули пароль до якого-небудь онлайн-сервісу, швидше за все, доведеться скористатися функцією відновлення пароля. В цьому випадку ви, втім, не отримаєте свій старий пароль, оскільки онлайн-сервіс насправді не зберігає паролі у вигляді звичайного тексту. Замість цього він зберігає їх у вигляді хеш-значень. Тобто навіть сам сервіс не може знати, як насправді виглядає ваш пароль. Виняток становлять лише ті випадки, коли пароль дуже простий і його хеш-значення широко відомо в колах зломщиків. Таким чином, якщо ви, скориставшись функцією відновлення, раптом отримали старий пароль у відкритому вигляді, то можете бути впевнені: використовуваний вами сервіс не хешірует паролі, що дуже погано.

Ви навіть можете провести простий експеримент: спробуйте за допомогою спеціального сайту провести перетворення якого-небудь простого пароля на кшталт «123456» або «password» з їх хеш-значень (створених алгоритмом MD5) назад в текст. Імовірність того, що в базі хешів знайдуться дані про введених вами простих паролі, дуже висока. У моєму випадку хеши слів «brain» (8b373710bcf876edd91f281e50ed58ab) і «Brian» (4d236810821e8e83a025f2a83ea31820) успішно распознались, а ось хеш попереднього абзацу - немає. Відмінний приклад, як раз для тих, хто все ще використовує прості паролі .

Ще один приклад, покруче. Не так давно по тематичним сайтам прокотилася новина про те, що популярний хмарний сервіс Dropbox заблокував одного зі своїх користувачів за поширення контенту, захищеного авторськими правами. Герой історії тут же написав про це в твіттері, запустивши хвилю обурення серед користувачів сервісу, які кинулися звинувачувати Dropbox в тому, що він нібито дозволяє собі переглядати вміст клієнтських акаунтів, хоча не має права цього робити.

Втім, необхідності в цьому все одно не було. Справа в тому, що власник захищеного копірайтом контенту мав на руках хеш-коди певних аудіо- та відеофайлів, заборонених до розповсюдження, і заніс їх в чорний список хешів. Коли користувач зробив спробу незаконно поширити якийсь контент, автоматичні сканери Dropbox засікли файли, чиї хеші опинились у сумнозвісному списку, і заблокували можливість їх поширення.

Де ще можна використовувати хеш-функції крім систем зберігання паролів і захисту медіафайлів? Насправді завдань, де використовується хешування, набагато більше, ніж я знаю і тим більше можу описати в одній статті. Однак є одна особлива сфера застосування хешів, особливо близька нам як співробітникам «Лабораторії Касперського»: хешування широко використовується для детектування шкідливих програм захисним ПЗ, в тому числі і тим, що випускається нашою компанією.

Як за допомогою хеш-кодування ловити віруси?

Приблизно так само, як звукозаписні лейбли і кінопрокатні компанії захищають свій контент, спільнота створює чорні списки зловредів (багато з них доступні публічно), а точніше, списки їх хешів. Причому це може бути хеш не тільки зловреда цілком, а лише будь-якого його специфічного і добре впізнаваного компонента. З одного боку, це дозволяє користувачеві, яка виявила підозрілий файл, тут же внести його хеш-код в одну з подібних відкритих баз даних і перевірити, чи не є файл шкідливим. З іншого - те ж саме може зробити і антивірусна програма, чий «движок» використовує даний метод детектування поряд з іншими, більш складними.

Криптографічні хеш-функції також можуть використовуватися для захисту від фальсифікації інформації, що передається. Іншими словами, ви можете переконатися в тому, що файл шляхом куди-небудь не зазнав ніяких змін, порівнявши його хеш-кодування, зняті безпосередньо до відправки і відразу після отримання. Якщо дані були змінені навіть всього на 1 байт, хеш-коди будуть відрізнятися, як ми вже переконалися на самому початку статті. Недолік такого підходу лише в тому, що криптографічний хешування вимагає більше обчислювальних потужностей або часу на обчислення, ніж алгоритми з відсутністю криптостойкости. Зате вони в рази надійніше.

До речі, в повсякденному житті ми, самі того не підозрюючи, іноді користуємося найпростішими хешамі. Наприклад, уявіть, що ви робите переїзд і упакували все речі по коробках і ящиках. Зануривши їх у вантажівку, ви фіксуєте кількість багажних місць (тобто, по суті, кількість коробок) і запам'ятовуєте це значення. Після закінчення вивантаження на новому місці, замість того щоб перевіряти наявність кожної коробки по списку, досить буде просто перерахувати їх і порівняти вийшло значення з тим, що ви запам'ятали раніше. Якщо значення співпали, значить, ні одна коробка не загубилася.

Хешування - що цей і навіщо

Криптографічні хеш-функції - незамінний і повсюдно поширений інструмент, який використовується для виконання цілого ряду завдань, включаючи аутентифікацію, перевірку цілісності даних, захист файлів і навіть виявлення шкідливого ПО. Існує маса алгоритмів хешування, що відрізняються криптостійкості, складністю, розрядністю і іншими властивостями. Вважається, ідея хешування належить співробітнику IBM, з'явилася близько 50 років тому і з тих пір не зазнала принципових змін. Зате в наші дні хешування знайшло масу нових властивостей і використовується в дуже багатьох областях інформаційних технологій.

Що таке хеш?

Якщо коротко, то криптографічний хеш-функція, частіше звана просто хешем, - це математичний алгоритм, що перетворює довільний масив даних в складається з букв і цифр рядок фіксованої довжини. Причому за умови використання того ж типу хешу довжина ця буде залишатися незмінною, незалежно від обсягу вступних даних. Крипостійкість хеш-функція може бути тільки в тому випадку, якщо виконуються головні вимоги: стійкість до відновлення хешіруемих даних і стійкість до колізій, тобто утворення з двох різних масивів даних двох однакових значень хеш-кодування. Цікаво, що під дані вимоги формально не підпадає ні один з існуючих алгоритмів, оскільки знаходження зворотного хешу значення - питання лише обчислювальних потужностей. За фактом же у випадку з деякими особливо просунутими алгоритмами цей процес може займати жахливо багато часу.

Як працює хеш?

Наприклад, моє ім'я - Brian - після перетворення хеш-функцією SHA-1 (однієї з найпоширеніших поряд з MD5 і SHA-2) за допомогою онлайн-генератора буде виглядати так: 75c450c3f963befb912ee79f0b63e563652780f0. Як вам скаже, напевно, будь-який інший Брайан, дане ім'я нерідко пишуть з помилкою, що в підсумку перетворює його в слово brain (мозок). Це настільки часта помилка, що одного разу я навіть отримав справжні водійські права, на яких замість мого імені красувалося Brain Donohue. Втім, це вже інша історія. Так ось, якщо знову скористатися алгоритмом SHA-1, то слово Brain трансформується в рядок 97fb724268c2de1e6432d3816239463a6aaf8450. Як бачите, результати значно відрізняються один від одного, навіть не дивлячись на те, що різниця між моїм ім'ям і назвою органу центральної нервової системи полягає лише в послідовності написання двох голосних. Більш того, якщо я перетворю тим же алгоритмом власне ім'я, але написане вже з малої літери, то результат все одно не буде мати нічого спільного з двома попередніми: 760e7dab2836853c63805033e514668301fa9c47.

Втім, дещо спільне у них все ж є: кожен рядок має довжину рівно 40 символів. Здавалося б, нічого дивного, адже всі введені мною слова також мали однакову довжину - 5 букв. Однак якщо ви захешіруете весь попередній абзац цілком, то все одно отримаєте послідовність, що складається рівно з 40 символів: c5e7346089419bb4ab47aaa61ef3755d122826e2. Тобто 1128 символів, включаючи пропуски, були стиснуті до рядка тієї ж довжини, що і пятібуквенние слово. Те ж саме станеться навіть з повним зібранням творів Вільяма Шекспіра: на виході ви отримаєте рядок з 40 букв і цифр. При цьому не може існувати двох різних масивів даних, які перетворювалися б в однаковий хеш.

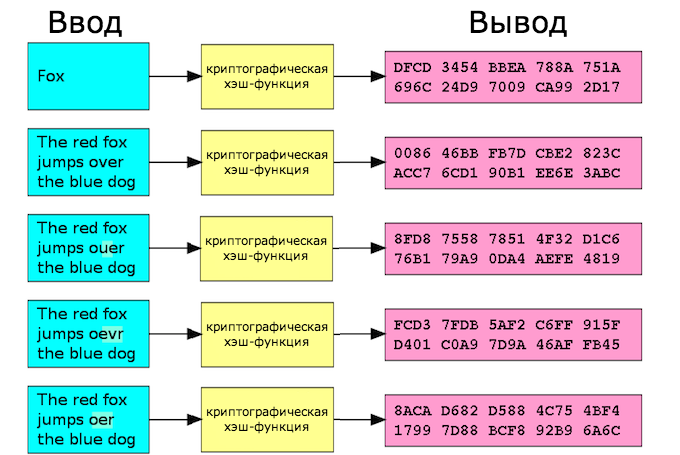

Ось як це виглядає, якщо зобразити все вищесказане у вигляді схеми:

Для чого використовується хеш?

Відмінний питання. Однак відповідь не такий простий, оскільки кріптохеші використовуються для величезної кількості речей.

Для нас з вами, простих користувачів, найпоширеніша сферу застосування хешування - зберігання паролів . Наприклад, якщо ви забули пароль до якого-небудь онлайн-сервісу, швидше за все, доведеться скористатися функцією відновлення пароля. В цьому випадку ви, втім, не отримаєте свій старий пароль, оскільки онлайн-сервіс насправді не зберігає паролі у вигляді звичайного тексту. Замість цього він зберігає їх у вигляді хеш-значень. Тобто навіть сам сервіс не може знати, як насправді виглядає ваш пароль. Виняток становлять лише ті випадки, коли пароль дуже простий і його хеш-значення широко відомо в колах зломщиків. Таким чином, якщо ви, скориставшись функцією відновлення, раптом отримали старий пароль у відкритому вигляді, то можете можливо впевнені: використовуваний вами сервіс не хешірует користувальницькі паролі, що дуже погано.

Ви навіть можете провести простий експеримент: спробуйте за допомогою спеціального сайту провести перетворення якого-небудь простого пароля на кшталт «123456» або «password» з їх хеш-значень (створених алгоритмом MD5) назад в текст. Імовірність того, що в базі хешів знайдуться дані про введених вами простих паролі, дуже висока. У моєму випадку хеши слів «brain» (8b373710bcf876edd91f281e50ed58ab) і «Brian» (4d236810821e8e83a025f2a83ea31820) успішно распознались, а ось хеш попереднього абзацу - немає. Відмінний приклад, як раз для тих, хто все ще використовує прості паролі .

Ще один приклад, покруче. Не так давно по тематичним сайтам прокотилася новина про те, що популярний хмарний сервіс Dropbox заблокував одного зі своїх користувачів за поширення контенту, захищеного авторськими правами. Герой історії тут же написав про це в твіттері, запустивши хвилю обурення серед користувачів сервісу, які кинулися звинувачувати Dropbox в тому, що він нібито дозволяє собі переглядати вміст клієнтських акаунтів, хоча не має права цього робити.

Втім, необхідності в цьому все одно не було. Справа в тому, що власник захищеного копірайтом контенту мав на руках хеш коди певних аудіо- та відеофайлів, заборонених до розповсюдження, і заніс їх в чорний список хешів. Коли користувач зробив спробу незаконно поширити якийсь контент, автоматичні сканери Dropbox засікли файли, чиї хеші опинились у сумнозвісному списку, і заблокували можливість їх поширення.

Де ще можна використовувати хеш-функції крім систем зберігання паролів і захисту медіафайлів? Насправді завдань, де використовується хешування, набагато більше, ніж я знаю і тим більше можу описати в одній статті. Однак є одна особлива сфера застосування хешів, особливо близька нам як співробітникам «Лабораторії Касперського»: хешування широко використовується для детектування шкідливих програм захисним ПЗ, в тому числі і тим, що випускається нашою компанією.

Як за допомогою хеш-кодування ловити віруси?

Приблизно так само, як звукозаписні лейбли і кінопрокатні компанії захищають свій контент, спільнота створює чорні списки зловредів (багато з них доступні публічно), а точніше, списки їх хешів. Причому це може бути хеш не тільки зловреда цілком, а лише будь-якого його специфічного і добре впізнаваного компонента. З одного боку, це дозволяє користувачеві, яка виявила підозрілий файл, тут же внести його хеш-код в одну з подібних відкритих баз даних і перевірити, чи не є файл шкідливим. З іншого - те ж саме може зробити і антивірусна програма, чий «движок» використовує даний метод детектування поряд з іншими, більш складними.

Криптографічні хеш функції також можуть використовуватися для захисту від фальсифікації інформації, що передається. Іншими словами, ви можете переконатися в тому, що файл шляхом куди-небудь не зазнав ніяких змін, порівнявши його хеш-кодування, зняті безпосередньо до відправки і відразу після отримання. Якщо дані були змінені навіть всього на 1 байт, хеш-коди будуть відрізнятися, як ми вже переконалися на самому початку статті. Недолік такого підходу лише в тому, що криптографічний хешування вимагає більше обчислювальних потужностей або часу на обчислення, ніж алгоритми з відсутністю криптостойкости. Зате вони в рази надійніше.

До речі, в повсякденному житті ми, самі того не підозрюючи, іноді користуємося найпростішими хешамі. Наприклад, уявіть, що ви робите переїзд і упакували все речі по коробках і ящиках. Зануривши їх у вантажівку, ви фіксуєте кількість багажних місць (тобто, по суті, кількість коробок) і запам'ятовуєте це значення. Після закінчення вивантаження на новому місці, замість того щоб перевіряти наявність кожної коробки по списку, досить буде просто перерахувати їх і порівняти вийшло значення з тим, що ви запам'ятали раніше. Якщо значення співпали, значить, ні одна коробка не загубилася.

Хешування - що цей і навіщо

Криптографічні хеш-функції - незамінний і повсюдно поширений інструмент, який використовується для виконання цілого ряду завдань, включаючи аутентифікацію, перевірку цілісності даних, захист файлів і навіть виявлення шкідливого ПО. Існує маса алгоритмів хешування, що відрізняються криптостійкості, складністю, розрядністю і іншими властивостями. Вважається, ідея хешування належить співробітнику IBM, з'явилася близько 50 років тому і з тих пір не зазнала принципових змін. Зате в наші дні хешування знайшло масу нових властивостей і використовується в дуже багатьох областях інформаційних технологій.

Що таке хеш?

Якщо коротко, то криптографічний хеш-функція, частіше звана просто хешем, - це математичний алгоритм, що перетворює довільний масив даних в складається з букв і цифр рядок фіксованої довжини. Причому за умови використання того ж типу хешу довжина ця буде залишатися незмінною, незалежно від обсягу вступних даних. Крипостійкість хеш-функція може бути тільки в тому випадку, якщо виконуються головні вимоги: стійкість до відновлення хешіруемих даних і стійкість до колізій, тобто утворення з двох різних масивів даних двох однакових значень хеш-кодування. Цікаво, що під дані вимоги формально не підпадає ні один з існуючих алгоритмів, оскільки знаходження зворотного хешу значення - питання лише обчислювальних потужностей. За фактом же у випадку з деякими особливо просунутими алгоритмами цей процес може займати жахливо багато часу.

Як працює хеш?

Наприклад, моє ім'я - Brian - після перетворення хеш-функцією SHA-1 (однієї з найпоширеніших поряд з MD5 і SHA-2) за допомогою онлайн-генератора буде виглядати так: 75c450c3f963befb912ee79f0b63e563652780f0. Як вам скаже, напевно, будь-який інший Брайан, дане ім'я нерідко пишуть з помилкою, що в підсумку перетворює його в слово brain (мозок). Це настільки часта помилка, що одного разу я навіть отримав справжні водійські права, на яких замість мого імені красувалося Brain Donohue. Втім, це вже інша історія. Так ось, якщо знову скористатися алгоритмом SHA-1, то слово Brain трансформується в рядок 97fb724268c2de1e6432d3816239463a6aaf8450. Як бачите, результати значно відрізняються один від одного, навіть не дивлячись на те, що різниця між моїм ім'ям і назвою органу центральної нервової системи полягає лише в послідовності написання двох голосних. Більш того, якщо я перетворю тим же алгоритмом власне ім'я, але написане вже з малої літери, то результат все одно не буде мати нічого спільного з двома попередніми: 760e7dab2836853c63805033e514668301fa9c47.

Втім, дещо спільне у них все ж є: кожен рядок має довжину рівно 40 символів. Здавалося б, нічого дивного, адже всі введені мною слова також мали однакову довжину - 5 букв. Однак якщо ви захешіруете весь попередній абзац цілком, то все одно отримаєте послідовність, що складається рівно з 40 символів: c5e7346089419bb4ab47aaa61ef3755d122826e2. Тобто 1128 символів, включаючи пропуски, були стиснуті до рядка тієї ж довжини, що і пятібуквенние слово. Те ж саме станеться навіть з повним зібранням творів Вільяма Шекспіра: на виході ви отримаєте рядок з 40 букв і цифр. При цьому не може існувати двох різних масивів даних, які перетворювалися б в однаковий хеш.

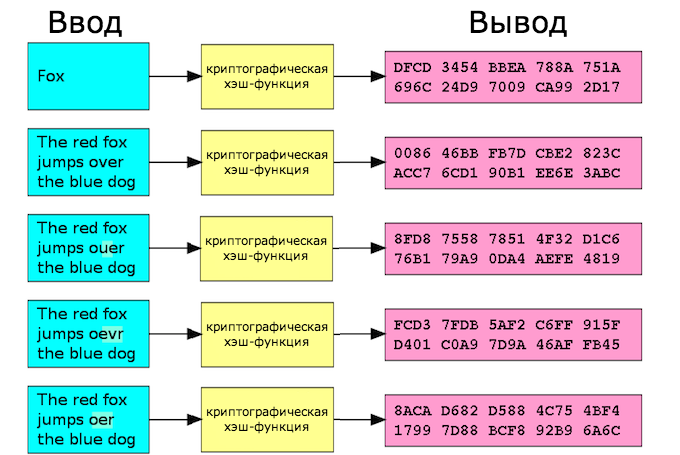

Ось як це виглядає, якщо зобразити все вищесказане у вигляді схеми:

Для чого використовується хеш?

Відмінний питання. Однак відповідь не такий простий, оскільки кріптохеші використовуються для величезної кількості речей.

Для нас з вами, простих користувачів, найпоширеніша сферу застосування хешування - зберігання паролів . Наприклад, якщо ви забули пароль до якого-небудь онлайн-сервісу, швидше за все, доведеться скористатися функцією відновлення пароля. В цьому випадку ви, втім, не отримаєте свій старий пароль, оскільки онлайн-сервіс насправді не зберігає паролі у вигляді звичайного тексту. Замість цього він зберігає їх у вигляді хеш-значень. Тобто навіть сам сервіс не може знати, як насправді виглядає ваш пароль. Виняток становлять лише ті випадки, коли пароль дуже простий і його хеш-значення широко відомо в колах зломщиків. Таким чином, якщо ви, скориставшись функцією відновлення, раптом отримали старий пароль у відкритому вигляді, то можете можливо впевнені: використовуваний вами сервіс не хешірует користувальницькі паролі, що дуже погано.

Ви навіть можете провести простий експеримент: спробуйте за допомогою спеціального сайту провести перетворення якого-небудь простого пароля на кшталт «123456» або «password» з їх хеш-значень (створених алгоритмом MD5) назад в текст. Імовірність того, що в базі хешів знайдуться дані про введених вами простих паролі, дуже висока. У моєму випадку хеши слів «brain» (8b373710bcf876edd91f281e50ed58ab) і «Brian» (4d236810821e8e83a025f2a83ea31820) успішно распознались, а ось хеш попереднього абзацу - немає. Відмінний приклад, як раз для тих, хто все ще використовує прості паролі .

Ще один приклад, покруче. Не так давно по тематичним сайтам прокотилася новина про те, що популярний хмарний сервіс Dropbox заблокував одного зі своїх користувачів за поширення контенту, захищеного авторськими правами. Герой історії тут же написав про це в твіттері, запустивши хвилю обурення серед користувачів сервісу, які кинулися звинувачувати Dropbox в тому, що він нібито дозволяє собі переглядати вміст клієнтських акаунтів, хоча не має права цього робити.

Втім, необхідності в цьому все одно не було. Справа в тому, що власник захищеного копірайтом контенту мав на руках хеш коди певних аудіо- та відеофайлів, заборонених до розповсюдження, і заніс їх в чорний список хешів. Коли користувач зробив спробу незаконно поширити якийсь контент, автоматичні сканери Dropbox засікли файли, чиї хеші опинились у сумнозвісному списку, і заблокували можливість їх поширення.

Де ще можна використовувати хеш-функції крім систем зберігання паролів і захисту медіафайлів? Насправді завдань, де використовується хешування, набагато більше, ніж я знаю і тим більше можу описати в одній статті. Однак є одна особлива сфера застосування хешів, особливо близька нам як співробітникам «Лабораторії Касперського»: хешування широко використовується для детектування шкідливих програм захисним ПЗ, в тому числі і тим, що випускається нашою компанією.

Як за допомогою хеш-кодування ловити віруси?

Приблизно так само, як звукозаписні лейбли і кінопрокатні компанії захищають свій контент, спільнота створює чорні списки зловредів (багато з них доступні публічно), а точніше, списки їх хешів. Причому це може бути хеш не тільки зловреда цілком, а лише будь-якого його специфічного і добре впізнаваного компонента. З одного боку, це дозволяє користувачеві, яка виявила підозрілий файл, тут же внести його хеш-код в одну з подібних відкритих баз даних і перевірити, чи не є файл шкідливим. З іншого - те ж саме може зробити і антивірусна програма, чий «движок» використовує даний метод детектування поряд з іншими, більш складними.

Криптографічні хеш функції також можуть використовуватися для захисту від фальсифікації інформації, що передається. Іншими словами, ви можете переконатися в тому, що файл шляхом куди-небудь не зазнав ніяких змін, порівнявши його хеш-кодування, зняті безпосередньо до відправки і відразу після отримання. Якщо дані були змінені навіть всього на 1 байт, хеш-коди будуть відрізнятися, як ми вже переконалися на самому початку статті. Недолік такого підходу лише в тому, що криптографічний хешування вимагає більше обчислювальних потужностей або часу на обчислення, ніж алгоритми з відсутністю криптостойкости. Зате вони в рази надійніше.

До речі, в повсякденному житті ми, самі того не підозрюючи, іноді користуємося найпростішими хешамі. Наприклад, уявіть, що ви робите переїзд і упакували все речі по коробках і ящиках. Зануривши їх у вантажівку, ви фіксуєте кількість багажних місць (тобто, по суті, кількість коробок) і запам'ятовуєте це значення. Після закінчення вивантаження на новому місці, замість того щоб перевіряти наявність кожної коробки по списку, досить буде просто перерахувати їх і порівняти вийшло значення з тим, що ви запам'ятали раніше. Якщо значення співпали, значить, ні одна коробка не загубилася.

Як працює хеш?Для чого використовується хеш?

Як за допомогою хеш-кодування ловити віруси?

Як працює хеш?

Для чого використовується хеш?

Як за допомогою хеш-кодування ловити віруси?

Як працює хеш?

Для чого використовується хеш?

Як за допомогою хеш-кодування ловити віруси?

Що таке хеш?