- Вступ В останні роки все більше комп'ютерів підключені до корпоративних мереж та Інтернету. У компаніях...

- Використання команд Netsh для управління брандмауером Windows

Вступ

В останні роки все більше комп'ютерів підключені до корпоративних мереж та Інтернету. У компаніях комп'ютери можуть бути як членами робочих груп, так і бути частиною доменів, сайтів і лісів. Домашні користувачі можуть бути підключені до Інтернету засобами бездротового доступу та мобільного зв'язку, що дозволяє їм підключатися не тільки зі свого будинку, але і на вулиці, в аеропортах і т.п. Вони навіть можуть мати доступ до своїх корпоративних ресурсів за допомогою VPN-з'єднань і DirectAccess. Але, незважаючи на все це, ваші домашні і робочі комп'ютери можуть бути схильні до зараження потенційно шкідливого програмного забезпечення, а також зломів недоброзичливцями.

В останні роки все більше комп'ютерів підключені до корпоративних мереж та Інтернету. У компаніях комп'ютери можуть бути як членами робочих груп, так і бути частиною доменів, сайтів і лісів. Домашні користувачі можуть бути підключені до Інтернету засобами бездротового доступу та мобільного зв'язку, що дозволяє їм підключатися не тільки зі свого будинку, але і на вулиці, в аеропортах і т.п. Вони навіть можуть мати доступ до своїх корпоративних ресурсів за допомогою VPN-з'єднань і DirectAccess. Але, незважаючи на все це, ваші домашні і робочі комп'ютери можуть бути схильні до зараження потенційно шкідливого програмного забезпечення, а також зломів недоброзичливцями.

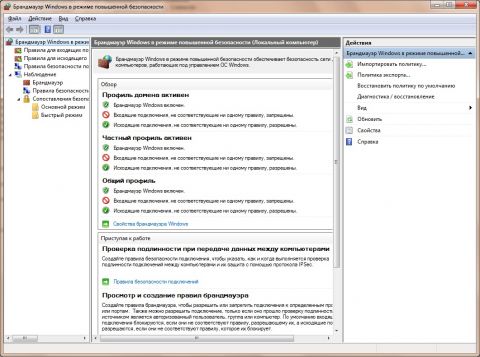

Для захисту, як робочих, так і домашніх комп'ютерів від несанкціонованого доступу в Інтернеті і локальній мережі, операційній системі Windows допомагає вбудований брандмауер Windows. Брандмауер Windows в режимі підвищеної безпеки дозволяє створити гнучку модель безпеки ваших комп'ютерів. Принцип роботи брандмауера Windows у режимі підвищеної безпеки заснований на методі двосторонньої фільтрації мережевого трафіку, відсіваючи несанкціонований трафік. Також, в тому випадку, якщо на вашому комп'ютері кілька мережевих адаптерів і підключень, брандмауер Windows застосовує певні параметри безпеки для тих типів мереж, до яких в даний момент підключений користувач. В операційній системі Windows 7 брандмауер Windows разом з настройками Internet Protocol Security (IPSec) розташовані в оснащенні консолі управління Microsoft (MMC), яка називається "Брандмауер Windows в режимі підвищеної безпеки". Протокол IPSec являє собою систему відкритих стандартів, призначених для забезпечення захищених конфіденційних підключень через IP-мережі з використанням криптографічних служб безпеки. Протокол IPsec підтримує однорангову перевірку справжності на рівні мережі, перевірку справжності джерела даних, цілісність даних, їх конфіденційність (шифрування) і захист повторення. Управляти брандмауером можна як за допомогою цієї оснастки, так і засобами програми мережевої оболонки командного рядка, яка дозволяє налаштовувати і відображати стан різних компонентів для мережевих підключень, встановлених на комп'ютері з операційною системою Windows. Команди netsh виконують всі ті ж функції, що і оснащення консолі управління (MMC) для будь-якого компонента.

У цьому керівництві я розповім про способи настройки брандмауера Windows у режимі підвищеної безпеки засобами командного рядка.

Нововведення в брандмауері Windows в режимі підвищеної безпеки

У брандмауері Windows в режимі підвищеної безпеки з'явився ряд нових функцій, деякі з них:

- Кілька активних профілів

- винятки авторизації

- динамічне шифрування

- Аутентифікація з нульовими Інкапсуляцію

- Авторизація Tunnel-mode

- Кілька основних груп режиму конфігурації

- Події брандмауера Windwos і IPSec тепер пишуться в окремий журнал "Перегляду подій"

В операційних системах Windows Vista і Windows Server 2008 одночасно може бути активний тільки один профіль. У тому випадку, якщо комп'ютер одночасно підключений більш ніж до однієї мережі, то застосовуються для всіх мереж найсуворіші правила. У Windows 7 і Windows Server 2008 R2, кожному адаптера призначається свій профіль, незалежно від будь-яких інших мережевих адаптерів комп'ютера;

При створенні входить правила брандмауера, що визначає комп'ютер або користувача, якому дозволено доступ до локального комп'ютера по мережі, Windows 7 і Windows Server 2008 R2 підтримує можливість вказати виключення із затвердженого правила. Можна додати групу в список уповноважених, при цьому ввести користувача або комп'ютер в список виключень, які є членами уповноважених груп.

Правила брандмауера операційних систем Windows 7 і Windows Server 2008 R2 підтримують динамічне шифрування, спрощуючи створення правил безпеки підключень IPsec, які потрібні для налаштувань шифрування кожного порту. Ви можете створити одне правило безпеки, як на клієнті, так і на сервері, яке забезпечує захист IPsec між сервером і всіма клієнтами.

Ви можете створювати правила безпеки підключення з зазначенням аутентифікації, крім захисту від пакетів даних Encapsulating Security Payload (ESP) або Authenticated Header (AH). Ця функція дозволяє створити захист аутентифікації в середовищах з мережевим обладнанням, яке несумісне з ESP і AH.

У правилах брандмауера можна вказати, що тільки комп'ютери і користувачі, які пройшли перевірку автентичності можуть встановлювати входить тунель на сервер шлюзу IPSec. У Windows 7 і Windows Server 2008 R2, ви можете визначити групи користувачів або комп'ютерів, яким дозволено встановити тунель на локальному комп'ютері.

У системах Windows 7 і Windows Server 2008 R2 з'явився новий контекст Netsh "MainMode", який включає команди, призначені для створення пропозиції основного режиму для конкретного призначення IP-адреси або профілю. Кожна конфігурація основного режиму може включати в себе обмін ключами шифрування, цілісності і параметри автентичності алгоритму.

У системах Windows Vista і Windows Server 2008 всі події брандмауера записувалися в журнал "Аудит", і записувалися тільки в тому випадку, якщо була включена відповідна категорія аудиту. У Windows 7 і Windows Server 2008 R2 всі події брандмауера записуються в журнал "Журнали додатків і служб \ Microsoft \ Windows \ Windows Firewall with Advanced Security".

Використання команд Netsh для управління брандмауером Windows

Команди утиліти Netsh для брандмауера Windows у режимі підвищеної безпеки надають командному рядку альтернативні можливості управління брандмауером. За допомогою команд Netsh можна налаштовувати і переглядати правила, винятки і конфігурацію брандмауера.

Контекст Netsh firewall служить тільки для зворотної сумісності з попередніми версіями операційної системи Windows. Команда firewall працює на комп'ютерах під управлінням Windows 7, Windows Server 2008 R2, Windows Vista, і Windows Server 2008, але не дозволяє використовувати новий функціонал брандмауера Windows, який з'явився в цих операційних системах. Також за допомогою цієї команди можна керувати та налаштовувати брандмауер на віддалених комп'ютерах.

У всіх операційних системах, починаючи з Windows Vista використовувати контекст firewall не рекомендується, у зв'язку з тим, що за допомогою цієї команди можна створювати і змінювати правила брандмауера Windows тільки для домену та стандартного профілю. Правилами для громадських профілів за допомогою контексту firewall можна управляти тільки в тому випадку, якщо вони виконуються під поточним профілем

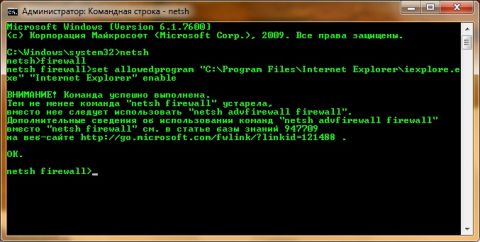

В операційних системах Windows 7 і Windows Server 2008 R2 можна використовувати контекст netsh firewall, але при виведенні команди вам буде показано наступне попередження, яке також показано на скріншоті:

"УВАГА! Команда успішно виконана. Тим не менш, команда" netsh firewall "застаріла, замість неї слід використовувати" netsh advfirewall firewall ". Додаткові відомості про використання команд" netsh advfirewall firewall "замість" netsh firewall "см. В статті бази знань 947709 на веб-сайті http://go.microsoft.com/fwlink/?linkid=121488 ".

Для управління правилами вхідних і вихідних підключень брандмауера Windows у режимі підвищеної безпеки, рекомендується використовувати контекст netsh advfirewall, яка призначена для створення і управління цих правил, а також веденням моніторингу брандмауера Windows. Команду netsh advfirewall можна використовувати тільки на комп'ютерах з операційною системою Windows Vista і більш пізніми версіями. Політики брандмауера і IPSec, створені засобами цього контексту не можуть застосовуватися для настройки комп'ютерів, оснащених системою Windows Server 2003 або більш ранніми версіями. Для використання цього контексту в застарілих операційних системах потрібно використовувати утиліту Ipseccmd.exe, яка знаходиться в папці \ Support \ Tools інсталяційного диска операційної системи. Цей контекст може виявитися корисним в наступних випадках:

- При розгортанні брандмауера Windows у режимі підвищеної безпеки на комп'ютерах, які знаходяться віддалено. Звичайно, для цього ви можете скористатися оснащенням брандмауера Windows, але для забезпечення його оптимальної роботи краще використовувати контекст advfirewall утиліти netsh.

- При одночасному розгортанні брандмауерів Windows в режимі підвищеної безпеки на декількох комп'ютерах зручно використовувати команди netsh в пакетному режимі для автоматизації сценаріїв і повторюваних адміністративних завдань.

Для виконання команд netsh вам потрібно складатися в групі "Адміністратори" або "Оператори настройки мережі". В іншому випадку ви зможете тільки переглядати налаштування та правила брандмауера Windows, але у вас не буде дозволів для створення і зміни конфігурації. Також, якщо на вашому комп'ютері включений контроль облікових записів користувачів, для використання функціоналу конфігурації брандмауера Windows у режимі підвищеної безпеки вам буде потрібно виконувати команди з командного рядка з підвищеними правами. Для відкриття командного рядка з підвищеними правами, натисніть на кнопку "Пуск" для відкриття меню, в поле пошуку введіть Командна, в знайдених результатах натисніть правою кнопкою миші на командному рядку і з контекстного меню виберіть команду "Запуск від імені адміністратора". У відповідь на запит контролю облікових записів користувачів надайте підтвердження.

Брандмауер Windows в режимі підвищеної безпеки є повноцінним брандмауером. Існує два типи брандмауерів - міжмережеві екрани і індивідуальні брандмауери. Міжмережеві екрани - це мережеві брандмауери, які зазвичай розташовані на кордоні між внутрішньою мережею і зовнішніми мережами, такими як Інтернет. Такі продукти бувають апаратними, програмними і комбінованими. Деякі також забезпечують функції проксі для додатків. Непоганими прикладами міжмережевих екранів є ISA-Server і ForeFront Thread Management Getaway. До основних переваг міжмережевих екранів можна віднести дослідження пакетів, управління мережевим трафіком, дослідження стану всіх з'єднань між вузлами, а також забезпечення перевірки автентичності та шифрування IPsec. Індивідуальні брандмауери, прикладом яких є Брандмауер Windows в режимі підвищеної безпеки, захищають вузол від несанкціонованого доступу і атак. Також можна налаштувати Брандмауер Windows в режимі підвищеної безпеки на блокування певних типів вихідного трафіку. Індивідуальні брандмауери забезпечують додатковий рівень захисту в мережі і виступають в якості невід'ємного компонента стратегії повного захисту. Цей тип брандмауерів перевіряє і фільтрує всі пакети протоколу IP версій 4 (IPv4) і 6 (IPv6). На відміну від міжмережевих екранів, які зазвичай розгортаються між внутрішньою мережею і Інтернетом, в брандмауері Windows в режимі підвищеної безпеки вхідні пакети перевіряються і порівнюються зі списком дозволеного трафіку. Якщо цей пакет відповідає запису в списку, брандмауер Windows передає пакет протоколу TCP / IP на подальшу обробку. У тому випадку, якщо він не відповідає запису в списку, то брандмауер Windows видаляє пакет і створює запис у файлі журналу брандмауера Windows, якщо функція журналювання активна. Список дозволеного трафіку може поповнюватися наступними способами:

- Якщо брандмауера Windows у режимі підвищеної безпеки дозволяється відправляти пакети, то брандмауер створює запис в списку таким чином, що відповідь на трафік буде дозволений. Відповідь на трафік є вхідним трафіком;

- Якщо створити дозволяє правило в брандмауері Windows в режимі підвищеної безпеки.

Профіль брандмауера - це спосіб об'єднання налаштувань, що застосовуються до комп'ютера залежно від місця підключення. Кожному адаптера призначається профіль брандмауера, відповідний виявленому типу мережі. На відміну від Windows Vista і Windows Server 2008, Windows 7 і Windows Server 2008 R2 підтримують кілька активних профілів мережевих адаптерів. Існує три типи профілів: домен, загальний і приватний. У тому випадку, якщо з'єднання проходить перевірку автентичності на контролері домену, то мережу класифікується як тип доменного розміщення мережі. Всі інші мережі, які не є доменними, спочатку потрапляють в категорію загальнодоступних профілів. Мережі, через які виконується пряме підключення до Інтернету або які знаходяться в таких місцях загального користування, як аеропорти і кафе, слід вказувати загальнодоступними. Операційна система Windows дозволяє користувачеві визначити мережу. Домашня мережа призначена для використання комп'ютера вдома або в офісі. Мережа підприємства призначена для використання комп'ютера всередині організації. Для зміни класифікації мережі, користувач повинен мати права адміністратора. Загальний профіль вважається найбільш суворим, далі йде приватний профіль, а профіль домену вважається найменш суворим.

При використанні профілів, брандмауер Windows в режимі підвищеної безпеки може автоматично дозволяти вхідний трафік, наприклад, під час перебування комп'ютера в домені, але повністю блокувати аналогічні дії, у випадку підключення комп'ютера до приватних і громадських мереж. Таким чином, можна забезпечити гнучку і безпечну настройку внутрішньої мережі.

Оскільки Брандмауер Windows в режимі підвищеної безпеки за замовчуванням блокує весь вхідний незапрошенной мережевий трафік, може знадобитися визначити правил програм, портів або системних служб для програм або служб, які виступають в ролі серверів, Прослуховувач або вузлів тимчасової мережі. Для управління брандмауером Windows в режимі підвищеної безпекою за допомогою командного рядка існують такі контексти:

- Netsh AdvFirewall

- Netsh AdvFirewall Consec

- Netsh AdvFirewall Firewall

- Netsh AdvFirewall MainMode

- Netsh AdvFirewall Monitor

- Netsh Firewall

У наступних частинах статті по брандмауера Windows у режимі підвищеної безпеки буде детально розказано про контекстах Netsh advfirewall, а також про настройках брандмауера за допомогою групових політик, ізоляції доменів і серверів, і про налаштування IPSec засобами контексту Netsh Ipsecdosprotection.

Посилання по темі

Com/fwlink/?