Для захисту інформаційної інфраструктури, з досвіду «Лабораторії Касперського», необхідні багаторівневі рішення. Причому під «багатьма рівнями» ми маємо на увазі не тільки одночасне застосування декількох технологій, які страхують один одного. Це ще й кошти, які допомагають оперативно підлаштувати захист під безперестанку мінливий світ комп'ютерних загроз.

Чому ми вважаємо такий підхід найбільш розумним? Справа в тому, що хочеш не хочеш, а нам доводиться брати участь в гонці озброєнь. Постійно удосконалюючи захисні технології, ми намагаємося зробити їх більш ефективними, ніж винаходи кіберзлочинців. Важливо тільки, щоб протистояння їм не звелося до прийняття контрзаходів. Це все одно що піти в глуху оборону, а значить, поступитися противнику ініціативу. Щоб відбивати атаки самого різного ґатунку найкращим чином, потрібна гнучкість - з можливістю оптимізувати захист своєчасно, а не постфактум і бажано ще до того, як чергова загроза почне поширюватися.

Крім того, з нашої точки зору, одна-єдина технологія, гарантовано уберігає від всіх кібернебезпечних, - недосяжна мрія. Навіть якщо якийсь метод незабаром після початку використання показав вражаючі результати, так буде не завжди. Рівне до тих пір, поки зловмисники не приймуть відповідні заходи.

Ефективний захист як цикл

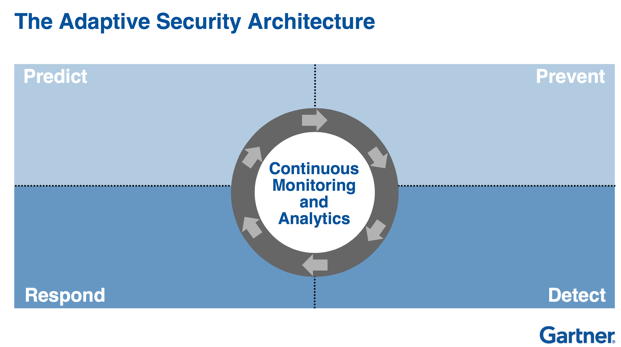

На наш погляд, найбільш життєздатна модель архітектури безпеки була запропонована компанією Gartner. В її основі цикл дій, умовно розділений на чотири сегменти: Prevent, Detect, Respond і Predict. Якщо зовсім коротко, вона має на увазі, що системи виявлення загроз і відбиття атак поєднуються з потужною аналітикою. В ідеалі проходження стратегії дозволяє створити «живу» систему кібербезпеки, яка постійно адаптується під мінливий цифровий світ.

Ось як ми бачимо практичне застосування моделі адаптивної безпеки.

Prevent

Сегмент Prevent - це, спрощено кажучи, технології, які можуть на підставі «залізних доказів» визначити, чистий об'єкт або шкідливий, і в другому випадку блокувати його функціонування. Сюди відносяться і міжмережевий екран, і сигнатурний движок, і проактивні технології із застосуванням машинного навчання. А фактично всі, що працює в продуктах для захисту кінцевих пристроїв: Kaspersky Security для бізнесу , Kaspersky Security для віртуальних середовищ та інших.

Це рішення, для управління якими не обов'язковий фахівець з інформаційної безпеки. Найчастіше такі системи адмініструються IT-фахівцями загального профілю - такими, які, буває, і внутрішню мережу підтримують, і базу 1С налаштовують. Для них особливо важливо, щоб головні захисні засоби були надійні і не вимагали зайвого уваги.

Такі технології блокують до 99% загроз - не тільки давно відомі (70%), але і досі невідомі (29%). А що з рештою 1%, куди входять просунуті загрози, найбільш небезпечні і підступні? Ті самі загрози, які завдають найбільшої шкоди бізнесу.

Detect

Деякі об'єкти і події можна класифікувати як свідомо погані, деякі - як безумовно хороші. Однак не все вдається відразу розкласти по поличках. Частина потрапляє в сіру зону. В першу чергу такі просунуті загрози, наприклад засоби для здійснення цільових атак, всіляко прагнуть сховатися від захисних систем і збити їх з пантелику.

Для контролю сірої зони і призначений рівень захисту Detect. Знаходяться на ньому технології самі по собі не блокують загрози. Вони покликані виділяти підозрілі події і сигналізувати про них співробітникам служби безпеки. Відповідні рішення повинні управлятися професіоналами в сфері інформаційної безпеки.

До технологій сегмента Detect відносяться системи поведінкового аналізу і інструменти динамічного аналізу коду. Приклад такого рішення - недавно випущена Kaspersky Anti Targeted Attack Platform . У ній, крім усього іншого, реалізована система Targeted Attack Analyzer - «аналізатор цільових атак», який контролює події в мережі. Його робота заснована на підході, який ми називаємо HuMachine. По суті, це органічний сплав інформаційних потоків про нові загрози, заснований на принципі великих даних, технологій машинного навчання та експертних знань людини. Такий підхід високоефективний, оскільки штучний і людський інтелект найкраще працюють, доповнюючи один одного і спираючись на найактуальніші дані про ландшафт загроз. Підозрілі події він виявляє на підставі відхилень від статистичної моделі, яка характеризує роботу компанії в штатному режимі. Коли будь-яка активність вибивається з повсякденного картини, система піднімає тривогу. Для формування «моделей норми» застосовуються алгоритми машинного навчання, які працюють як на серверах «Лабораторії Касперського», так і на кінцевих пристроях, завдяки чому система вчиться визначати, що в конкретній інфраструктурі норма, а що ні.

Візьмемо як приклад компанію середньої руки. Припустимо, торгову. Вона не веде справ з якоюсь країною - нехай це буде В'єтнам. І серед співробітників в'єтнамців немає. Раптом комп'ютер з її внутрішньої мережі звертається до сервера в доменній зоні .vn. Причому о третій годині ночі. Але Targeted Attack Analyzer знає, що ніхто з організації раніше не ходив на в'єтнамські сайти. До того ж, згідно зі статистикою Kaspersky Security Network , До того сервера взагалі майже ніхто і ніколи не звертався. Ось і привід для більш глибокого аналізу. Зрозуміло, не виключено, що охоронцеві прислали рекламний лист з Богом забутого готелю в Муйне, де той три роки тому зупинявся у відпустці, і він перевіряв пошту на чергуванні і з нудьги пройшов по посиланню. Але це статистична аномалія, а значить, слід перестрахуватися і розібратися з нею.

Respond

Respond - це наступний логічний крок, з реакцією на погрози, виявлені на стадії Detect. У нашому випадку гідно відповісти на загрозу допомагають не тільки технології, але і сервіси, а саме праця експертів зі збору та вивченню деталей атаки і надання звітів про неї.

«Лабораторія Касперського» надає цілий ряд подібних сервісів , Включаючи розслідування інцидентів та аналіз шкідливого ПО. Також зараз ми готуємо технологічний інструментарій, який зробить ці процеси ефективніше, забезпечуючи автоматичний збір доказів, пошук «дали слабину» робочих станцій, віддалене зміна конфігурації машин і багато іншого.

Тим часом подальший розвиток платформи Kaspersky Anti Targeted Attack має на увазі впровадження системи Endpoint Detection and Response, яка дозволить не просто отримати додаткову контекстну інформацію, але також доповнити арсенал засобів для реагування в масштабі розгалуженої корпоративної мережі.

Зібрана інформація дозволяє краще розуміти сучасний світ комп'ютерних загроз, а значить, створювати інструменти для більш надійного захисту від них. Про це в описі четвертого сегмента схеми.

Predict

Інформаційні потоки, як автоматично генеруються поповнення колекцій шкідливих посилань і файлів, так і APT-дослідження від аналітиків, незамінні для прогнозування майбутніх атак і для визначення вектора, відповідно до якого слід доопрацьовувати захисні рішення. Всі ці дані, безперервно надходять у внутрішні експертні системи «Лабораторії Касперського» з багатьох джерел, піддаються ретельному аналізу. Його результати служать для вдосконалення захисних механізмів, в тому числі з використанням машинного навчання.

Крім того, для поліпшення технологій є дані, одержувані в ході таких процедур, як тести на проникнення в корпоративні мережі і аналіз безпеки додатків (див. Розділ Predict). Після обробки всієї видобутої інформації наші технології можуть блокувати більше нових загроз автоматично, і тут ми повертаємося до сегменту Prevent, з якого почали розповідь.

Так замикається цикл адаптивної архітектури безпеки. В ідеалі завдяки йому ми отримуємо можливість випереджати кіберзлочинців, створюючи і змінюючи захисні системи відповідно до нових віянь у світі цифрових загроз і запобігаючи шкоду для бізнесу.

Чому ми вважаємо такий підхід найбільш розумним?А що з рештою 1%, куди входять просунуті загрози, найбільш небезпечні і підступні?